Invasores usam Log4j para baixarem ransomware, web shells, backdoors. Grupos hackers estão usando a vulnerabilidades para atacarem o ambiente e infectar com outros malwares, incluindo ramsonware.

Em meio ao aumento na atividade de ataque Log4j, pelo menos um grupo de ameaça apoiado pelo Estado iraniano está se preparando para atacar a vulnerabilidade, dizem os especialistas.

.png?quality=80&format=jpg&width=690)

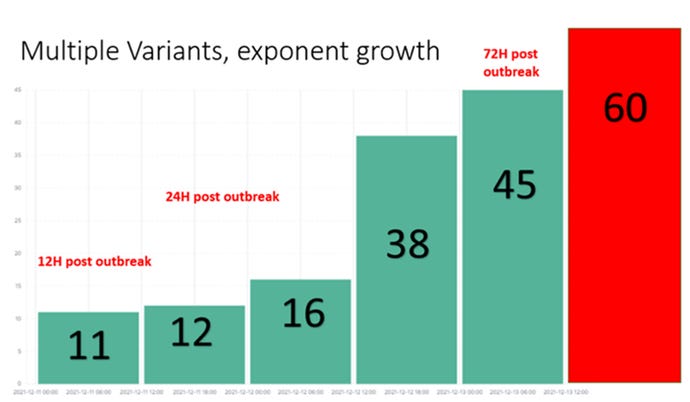

Ataques Log4j por tipo de dispositivo – Fonte: Armis Security

Essa nova atividade de ataque representa uma escalada das tentativas iniciais de exploração dos invasores, que se concentraram principalmente em descartar ferramentas de mineração de criptomoedas e comprometer sistemas com o objetivo de adicioná-las a um botnet. Os sistemas direcionados incluem servidores, máquinas virtuais, PCs e câmeras IP.

O CrowdStrike disse na terça-feira que observou um ator de um Estado-nação fazer movimentos que sugerem um interesse em explorar a falha. “CrowdStrike Intelligence observou o ator patrocinado pelo estado NEMESIS KITTEN – baseado no Irã – recentemente implantado em um servidor um arquivo de classe que poderia ser acionado por Log4j“, disse Adam Meyers, vice-presidente sênior de inteligência da CrowdStrike. “O tempo, a intenção e a capacidade são consistentes com o que o adversário está tentando explorar o Log4j”, acrescenta. Meyers descreve o NEMESIS KITTEN como um adversário que já esteve envolvido em ataques destrutivos e perturbadores.

Os desenvolvimentos mais recentes aumentam a urgência para que as organizações atualizem para a nova versão da estrutura de registro Log4j que a Apache Foundation lançou em 10 de dezembro, ou para aplicar as mitigações que recomendou, especialistas em segurança disseram esta semana.

“Corrigir, aplicar [indicadores de comprometimento] e atualizar a detecção e resposta a ameaças é fundamental agora para todas as organizações“, disse Daniel O’Neill, diretor de operações globais de detecção e resposta gerenciada (MDR) da Bitdefender.

Neste ponto, a maioria das atividades de ataque envolvendo a falha Log4j continua a ser de natureza oportunista, o que O’Neill diz ser típico da primeira fase para uma vulnerabilidade de dia zero. Mas as organizações podem esperar ver essa falha explorada em ataques mais direcionados no futuro, acrescenta O’Neill. “É inevitável que atacantes mais avançados busquem estabelecer uma posição agora e então explorar esta vulnerabilidade em um estágio posterior.“

Ampla gama de atividades de exploração

A Bitdefender disse que seus pesquisadores observaram invasores tentando explorar a falha para distribuir uma nova família de ransomware chamada Khonsari. Esse ataque envolve o uso de um arquivo .NET malicioso que, uma vez executado, lista todas as unidades de um sistema vulnerável e as criptografa inteiramente, exceto a unidade C :, onde criptografa pastas específicas, incluindo documentos, vídeos e downloads.

Além do ransomware, o Bitdefender observou atacantes tentando estabelecer uma base em redes corporativas e instalar um conhecido Trojan de acesso remoto chamado Orcus em sistemas vulneráveis.

“Também estamos vendo tentativas de inverter os shells bash”, diz O’Neill. “Essa técnica é usada por invasores para obter uma posição segura em sistemas para exploração posterior. A implantação de um shell reverso nesses servidores vulneráveis é relativamente simples de fazer e provavelmente será seguido por um ataque em grande escala no futuro”, avisa.

Além disso, vários botnets – incluindo um chamado Muhstik – estão ativamente visando servidores vulneráveis, tanto para implantar backdoors quanto para expandir a rede botnet, de acordo com a Bitdefender. “Monitorar a atividade de botnets costuma ser uma boa previsão de quão perigosa realmente é uma nova [execução remota de código] e da escala potencial de ataques“, diz O’Neill.

A falha Log4j executável remotamente – ou Log4Shell, como agora está sendo chamada – gerou um alarme generalizado porque existe em uma estrutura de registro usada quase onipresente em aplicativos Java. Os especialistas em segurança consideram a falha especialmente preocupante porque é relativamente fácil de explorar e oferece aos invasores uma maneira de obter o controle total de qualquer sistema executando um aplicativo vulnerável.

Volume maciço de downloads

Nova análise de dados da Sonatype mostra que a ferramenta de registro foi baixada cerca de 28,6 milhões de vezes nos últimos quatro meses apenas do Maven Central , um repositório para componentes Java. Em novembro de 2021, o Log4j versão 2.x classificou-se entre os 0,002% mais populares em popularidade por downloads de uma população total de cerca de 7,1 milhões de artefatos no repositório. Cerca de 7.000 projetos de código aberto são afetados pela vulnerabilidade.

Desde que a Apache Foundation revelou a falha na semana passada, houve pelo menos 633.000 downloads de versões corrigidas do Log4j, disse o CTO da Sonatype, Brian Fox. O número está crescendo constantemente, diz ele. Mesmo assim, 65% dos downloads atuais do Log4j-core envolvem as versões anteriores com erros da ferramenta de registro.

“Ainda estamos vendo downloads massivos de versões vulneráveis conhecidas”, o que não é incomum, diz a Fox. “Mesmo com toda a atenção dada a esse problema, muitas organizações não têm a visibilidade adequada sobre o uso completo de seu portfólio.”

Enquanto as equipes de segurança estão lutando para controlar todo o uso do Log4j em seus ambientes, os desenvolvedores e as compilações de software em que estão trabalhando frequentemente continuam avançando. “[Esse] é o uso que vemos quando observamos o consumo total em todo o mundo“, diz Fox.

Para os invasores, a vulnerabilidade apresentou uma oportunidade quase sem precedentes de tentar atacar e comprometer bilhões de dispositivos em todo o mundo. A Akamai, um dos vários fornecedores que rastreiam a atividade de ataque, disse na terça-feira que observou várias variantes tentando explorar a vulnerabilidade em um volume de ataque sustentado de 250.000 solicitações de exploração por hora. Mais de 50% dos ataques até agora foram de agentes de ameaças conhecidos, e a velocidade com que novas variantes de exploração estão evoluindo não tem precedentes, disse Akamai.

Enquanto isso, o fornecedor de segurança para Internet das Coisas Armis descobriu que 42% da atividade de ataque é direcionada a servidores e mais de um quarto (27%) tem como alvo máquinas virtuais. Outros dispositivos relativamente visados incluem PCs (7%) e câmeras IP de imagem (12%), o que é um tanto incomum, de acordo com Armis.

A pesquisa da Armis mostra que – até agora, pelo menos – dispositivos em tecnologia operacional e ambientes de manufatura, como controladores lógicos programáveis (PLCs) e dispositivos de interface homem-máquina (IHM) para o gerenciamento de sistemas nesses ambientes, foram relativamente menos visados. Quase 2% da atividade de tentativa de exploração de vulnerabilidade envolveu a fabricação de PLCs e 1% afetou HMIs.

Mas o fornecedor de segurança de sistemas de controle industrial Dragos disse que a vulnerabilidade deixou organizações em muitos setores – incluindo energia elétrica, manufatura, alimentos e bebidas e transporte – expostas a ataques remotos. Isso porque o Log4j está presente em muitos repositórios de código aberto que são usados em aplicações industriais. Como exemplos, Dragos apontou para Object Linking and Embedding para Process Control (OPC) Foundation’s Unified Architecture (UA) Java Legacy. Além disso, os adversários podem explorar a vulnerabilidade do Log4j em sistemas proprietários de controle de supervisão e aquisição de dados (SCADA) e sistemas de gerenciamento de energia (EMS) que fazem uso de Java, alertou Dragos.

“A vulnerabilidade do Log4j tem o padrão de exploração semelhante a outros dias zero, que é cerca de cinco a sete dias antes da exploração generalizada por grupos criminosos“, disse Sergio Caltagirone, vice-presidente de inteligência de ameaças da Dragos. “Claro, Java não é uma linguagem de programação ou plataforma popular para os cibercriminosos há um bom tempo e, portanto, eles terão uma pequena curva de aprendizado.” No entanto, não espere que esse fato afaste os invasores por muito tempo, acrescenta ele, dado o número de vítimas vulneráveis.

40% das redes corporativas visadas por invasores que procuram explorar o Log4j

Número de variantes de exploração que se tornaram disponíveis desde que a vulnerabilidade foi divulgada pela primeira vez. Fonte: Check Point Software Technologies

As primeiras preocupações sobre a vulnerabilidade do Log4j, representando uma das maiores ameaças à segurança da Internet na memória recente, estão sendo rapidamente confirmadas com explorações e atividades de exploração visando a explosão que explodiu no fim de semana e a enormidade do trabalho de remediação envolvido para as organizações se tornando cada vez mais claro.

A Sophos, por exemplo, disse que observou “centenas de milhares” de tentativas de atacar a falha. Muitos deles foram verificações de vulnerabilidade, testes de exploração e tentativas de instalar mineradores de moedas de criptomoeda em sistemas vulneráveis. Os pesquisadores da Sophos observaram invasores tentando usar a falha para extrair chaves de criptografia e outros dados confidenciais de serviços em nuvem, incluindo a plataforma Amazon Web Services (AWS).

Fonte: DarkReading Veja também:

- Aprovada adesão do Brasil à Convenção sobre o Crime Cibernético Fonte: Agência Senado

- Apache desativa recurso do Log4j na versão 2.16

- CISA divulga diretrizes de tratamento da vulnerabilidade do Apache Log4j

- CISA divulga lista de 300 vulnerabilidades que precisam ser corrigidas

- Guardicore revela que apenas 2% das empresas usam segmentação para proteger todos os seus ativos essenciais

- Como desenvolver uma plataforma de “cybersecurity mesh” de alto desempenho

- Vulnerabilidade crítica CVSS 10 na biblioteca Apache Log4j

- Ministério da Saúde é atacado e site sai do ar

- Fortinet anuncia novas ofertas de serviços na AWS Marketplace

- União é condenada por se omitir em caso de coleta de dados via Windows

- Amazon AWS fica fora do ar e derruba iFood, Disney+, LoL e outros

- Quase $ 200 milhões roubados em BitMart Crypto Exchange Hack

2 Trackbacks / Pingbacks