CISA – Ransomware explora zero day critico do Windows. Vulnerabilidade no gerenciamento de privilégios é rastreada com o CVE-2024-26169.

A Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA) adicionou uma vulnerabilidade de alta gravidade do Windows, abusada em ataques de ransomware, como um dia zero ao seu catálogo de bugs de segurança explorados ativamente.

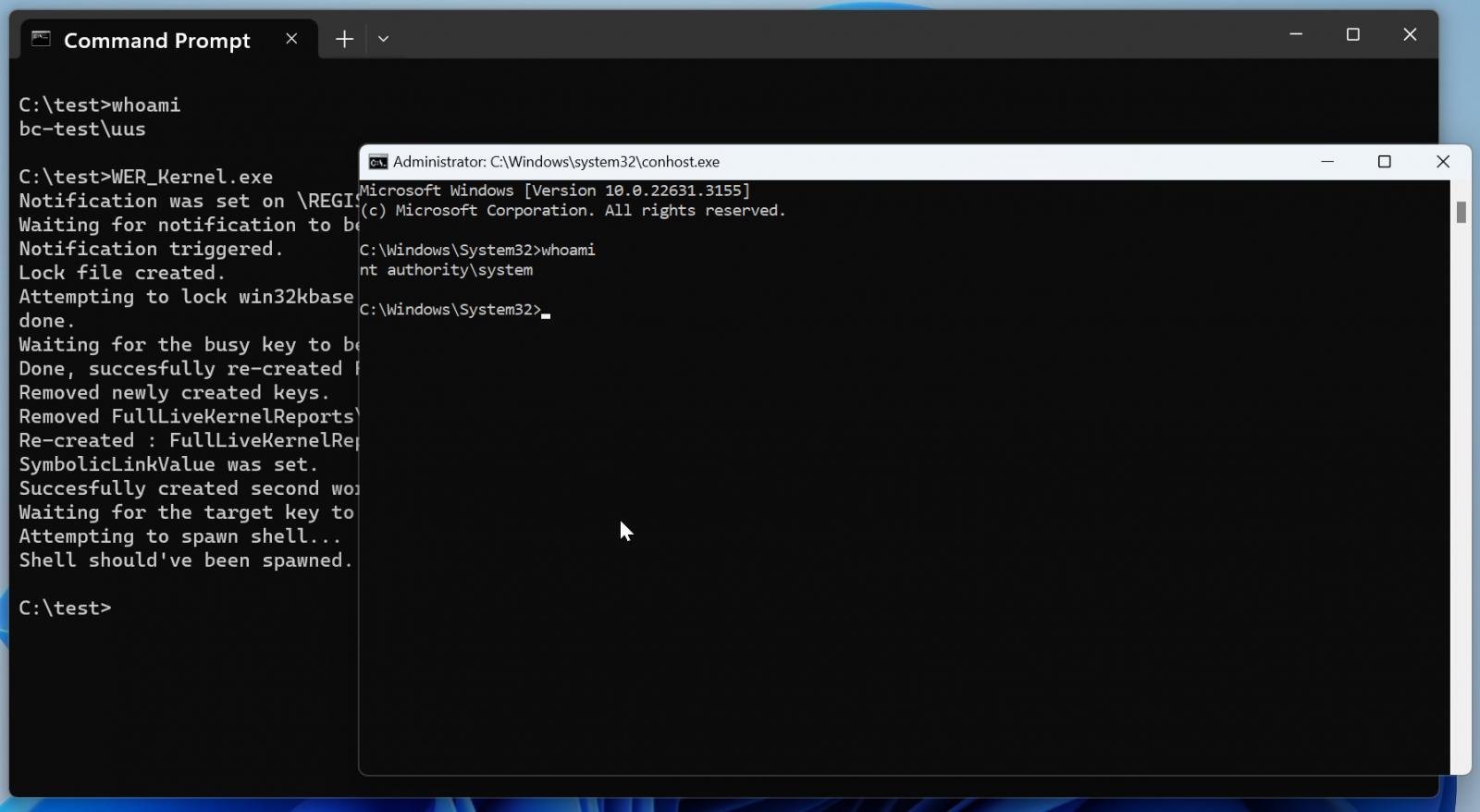

Rastreada como CVE-2024-26169, essa falha de segurança é causada por uma fraqueza de gerenciamento de privilégios imprópria no serviço Windows Error Reporting. A exploração bem-sucedida permite que invasores locais obtenham permissões de SISTEMA em ataques de baixa complexidade que não exigem interação do usuário.

A Microsoft corrigiu a vulnerabilidade em 12 de março de 2024 , durante suas atualizações mensais do Patch Tuesday. No entanto, a empresa ainda não atualizou o seu comunicado de segurança para rotular a vulnerabilidade como explorada em ataques.

Conforme revelado em um relatório publicado no início desta semana, os pesquisadores de segurança da Symantec encontraram evidências de que os operadores da gangue de ransomware Black Basta (o grupo de crimes cibernéticos Cardinal, também rastreado como UNC4394 e Storm-1811) provavelmente estavam por trás de ataques que abusavam da falha como um ataque zero. dia.

Eles descobriram que uma variante da ferramenta de exploração CVE-2024-26169 implantada nesses ataques tinha um carimbo de data/hora de compilação de 27 de fevereiro, enquanto uma segunda amostra foi construída ainda antes, em 18 de dezembro de 2023.

Como a Symantec admitiu em seu relatório, esses carimbos de data e hora podem ser facilmente modificados, tornando inconclusivas as descobertas de exploração de dia zero. No entanto, há pouca ou nenhuma motivação para os atacantes fazerem isso, tornando este cenário improvável.

Isso sugere que o grupo de ransomware teve uma exploração funcional entre 14 e 85 dias antes da Microsoft lançar atualizações de segurança para corrigir a falha de elevação de privilégio local.

Três semanas para proteger sistemas vulneráveis

As agências do Poder Executivo Civil Federal (FCEB) devem proteger seus sistemas contra todas as vulnerabilidades adicionadas ao catálogo de vulnerabilidades exploradas conhecidas da CISA , de acordo com uma diretiva operacional vinculativa de novembro de 2021 (BOD 22-01) .

Na quinta-feira, a CISA deu às agências da FCEB três semanas, até 4 de julho, para corrigir a segurança CVE-2024-26169 e impedir ataques de ransomware que poderiam atingir suas redes.

Embora a diretiva se aplique apenas a agências federais, a agência de segurança cibernética também instou fortemente todas as organizações a priorizarem a correção da falha, alertando que “Esses tipos de vulnerabilidades são vetores de ataque frequentes para atores cibernéticos maliciosos e representam riscos significativos para a empresa federal”.

Black Basta surgiu como uma operação Ransomware-as-a-Service (RaaS) há dois anos, em abril de 2022, depois que a gangue do crime cibernético Conti se dividiu em várias facções após uma série de violações de dados embaraçosas .

Desde então, a gangue violou muitas vítimas importantes, incluindo a empreiteira de defesa alemã Rheinmetall , a empresa de terceirização de tecnologia do Reino Unido Capita , a Biblioteca Pública de Toronto , a American Dental Association , a empreiteira governamental ABB , a divisão europeia da Hyundai , as Páginas Amarelas do Canadá e a assistência médica dos EUA. Ascensão gigante .

A CISA e o FBI revelaram que os afiliados do ransomware Black Basta invadiram mais de 500 organizações até maio de 2024, criptografando sistemas e roubando dados de pelo menos 12 setores de infraestrutura crítica dos EUA.

De acordo com uma pesquisa da Corvus Insurance e da empresa de segurança cibernética Elliptic, Black Basta arrecadou pelo menos US$ 100 milhões em pagamentos de resgate de mais de 90 vítimas até novembro de 2023.

Fonte: BleepingComputer

Veja também:

- Leis de proteção de dados e privacidade precisam ser fortalecidas

- Ataques de Malware se concentram em aplicativos de nuvem no setor de telecomunicações

- O que é Autenticação Passwordless?

- 20 perguntas para avaliar os riscos de segurança cibernética

- Dados pessoais bancários e financeiros são sensíveis na LGPD?

- LGPD no setor bancário

- 20 exemplos práticos e reais de aplicação da LGPD

- O que é o KYC (Know Your Customer)

- Novos ataques criam novas soluções contra DDoS

- 5 benefícios do gerenciamento de riscos de segurança cibernética

- Bug crítico do MSMQ RCE abre servidores Microsoft

- 6 passos para garantir a continuidade do seu negócio com a ISO 22301

3 Trackbacks / Pingbacks