CISA e FBI lançam guia para responder a ataques DDoS. O Guia enfatiza a importância do planejamento para uma melhor defesa.

A Agência de Segurança Cibernética e de Infraestrutura (CISA), em colaboração com o Federal Bureau of Investigation (FBI) e o Centro Multiestadual de Compartilhamento e Análise de Informações (MS-ISAC), lançou um guia completo.

O objetivo era ajudar entidades governamentais federais, estaduais, locais, tribais e territoriais na resposta a ataques distribuídos de negação de serviço ( DDoS ).

Compreendendo o cenário de ameaças

Os ataques DDoS têm origem em múltiplas fontes e podem ser particularmente difíceis de rastrear e bloquear.

O guia fornece uma visão geral detalhada dos cenários DoS e DDoS, detalhando tipos de ataques, motivações e impactos potenciais nas operações governamentais.

Ele enfatiza a importância do planejamento para tendências e tecnologias emergentes de DDoS para uma melhor defesa contra atividades maliciosas.

A CISA e o FBI lançaram recentemente um guia abrangente que fornece detalhes técnicos e melhores práticas para responder de forma eficaz a ataques de negação de serviço distribuída (DDoS).

DoS x DDoS: Qual é a diferença?

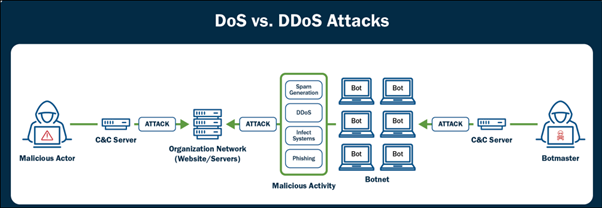

DoS vs. DDoS Attacks

DoS vs. DDoS Attacks

O guia esclarece a distinção entre ataques DoS e DDoS.

Um ataque DoS normalmente envolve uma única fonte sobrecarregando um sistema com tráfego, enquanto um ataque DDoS usa múltiplas fontes, muitas vezes coordenadas por meio de botnets, para amplificar a interrupção.

A natureza distribuída dos ataques DDoS torna sua defesa mais difícil.

CISA Cyber twittou recentemente sobre o lançamento de um guia da CISA e do FBI que fornece informações detalhadas sobre como responder a ataques DDoS

Categorizando ataques DDoS

Os ataques DDoS são categorizados em três tipos principais:

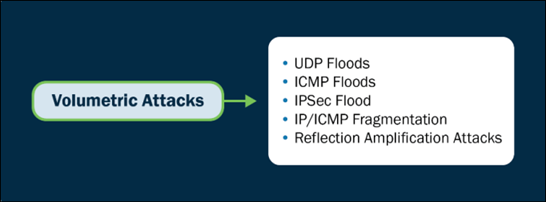

- Ataques baseados em volume : visam consumir largura de banda ou recursos do sistema, sobrecarregando o alvo com tráfego massivo.

Ataques baseados em volume

Ataques baseados em volume

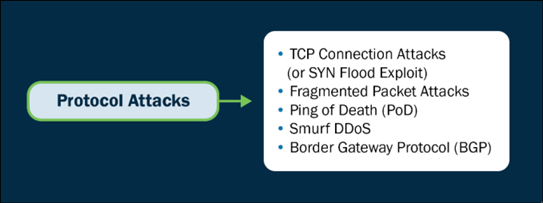

- Ataques baseados em protocolo : exploram vulnerabilidades de protocolo de rede para degradar o desempenho ou causar mau funcionamento, geralmente visando as camadas 3 e 4 do modelo OSI.

Ataques baseados em protocolo

Ataques baseados em protocolo

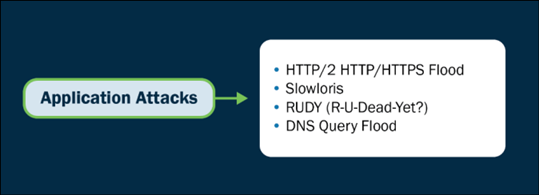

- Ataques baseados em camadas de aplicativos : atacam aplicativos ou serviços específicos, explorando pontos fracos para consumir energia de processamento ou causar mau funcionamento. Eles se concentram na Camada 7 do modelo OSI.

Ataques baseados em aplicativos

Ataques baseados em aplicativos

Etapas proativas contra ataques DDoS

O guia descreve diversas medidas proativas que as organizações podem tomar para minimizar os danos potenciais de um ataque DDoS:

- Realização de avaliações de risco

- Implementando monitoramento de rede robusto

- Analisando o tráfego para estabelecer uma linha de base

- Integrando desafios Captcha

- Desenvolvendo um plano abrangente de resposta a incidentes

- Empregando serviços de mitigação de DDoS

- Planejando a capacidade de largura de banda

- Implementando soluções de balanceamento de carga

- Configurando firewalls e atualizando sistemas

- Garantindo mecanismos de redundância e failover

- Treinamento de funcionários sobre conscientização sobre segurança cibernética

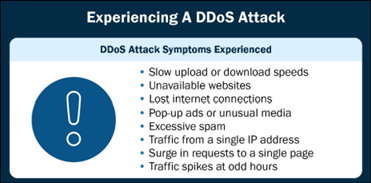

Identificando um ataque DDoS

Reconhecer um ataque DDoS pode ser um desafio.

O guia lista sintomas como indisponibilidade de sites, congestionamento de rede, padrões de tráfego incomuns, falhas de servidor, alta utilização de recursos e interrupções de comunicação como possíveis indicadores de um ataque contínuo.

Sintomas potenciais de um ataque DDoS

Sintomas potenciais de um ataque DDoS

Respondendo a um incidente DDoS

Quando um ataque é identificado, as organizações são aconselhadas a:

- Ative seu plano de resposta a incidentes

- Notificar prestadores de serviços

- Reunir provas

- Implementar filtragem de tráfego

- Habilite serviços de mitigação de DDoS

- Aumente a largura de banda e os recursos

- Utilize serviços CDN

- Mantenha uma comunicação clara com as partes interessadas

- Aprenda com o ataque para melhorar respostas futuras

Recuperação e relatórios

Após o ataque, as organizações devem avaliar o impacto, restaurar serviços, realizar uma análise pós-incidente, implementar medidas de remediação, revisar os controles de segurança, atualizar os planos de resposta a incidentes, educar os funcionários, melhorar o monitoramento da rede, envolver-se com as autoridades e manter uma comunicação transparente com partes interessadas.

O guia conjunto divulgado pela CISA, FBI e MS-ISAC é um recurso crítico para agências e organizações governamentais.

Fornece-lhes as ferramentas e os conhecimentos necessários para responder e recuperar eficazmente de ataques DDoS, garantindo a resiliência e a segurança das suas operações face à evolução das ameaças cibernéticas .

Fonte: Cyber Security News

Veja também:

- Sites WordPress visados por nova campanha de malware

- O que acontece com os dados na web depois que alguém morre?

- Mulheres são principal alvo de golpes de relacionamento

- Inteligência artificial em discussão na União Europeia

- Alerta para ataques cibernéticos envolvendo a declaração do Imposto de Renda

- Brasil é o país mais vulnerável a ataques hackers na América Latina

- Boletos e QRCode PIX: novo golpe frauda pagamentos sem infectar o PC

- Ataques de Malware em saúde aumentaram 10% em 2023

- Escola da Nuvem e Instituto PROA formam gratuitamente 143 pessoas

- Resposta a incidentes cibernéticos: processo crítico para a economia digital brasileira em 2024

- Nova pesquisa expõe riscos de segurança em plug-ins ChatGPT

- LGPD: Empresas devem ter estratégia robusta de gestão de vídeos

DoS vs. DDoS Attacks

DoS vs. DDoS Attacks

3 Trackbacks / Pingbacks