Cibersegurança importância, ameaças e benefícios. A segurança cibernética é a proteção de sistemas conectados à Internet, como hardware, software e dados contra ameaças cibernéticas. A prática é usada por indivíduos e empresas para proteção contra acesso não autorizado a centros de dados e outros sistemas computadorizados.

Uma estratégia de segurança cibernética forte pode fornecer uma boa postura de segurança contra ataques maliciosos projetados para acessar, alterar, excluir, destruir ou extorquir os sistemas de uma organização ou usuário e dados confidenciais. A segurança cibernética também é fundamental na prevenção de ataques que visam desativar ou interromper as operações de um sistema ou dispositivo.

Por que a segurança cibernética é importante?

Com um número cada vez maior de usuários, dispositivos e programas nas empresas modernas, combinado com o crescente dilúvio de dados – muitos dos quais são sensíveis ou confidenciais – a importância da segurança cibernética continua a crescer. O crescente volume e sofisticação de ciberataques e técnicas de ataque agravam ainda mais o problema.

Quais são os elementos da cibersegurança e como ela funciona?

O campo da segurança cibernética pode ser dividido em várias seções diferentes, cuja coordenação dentro da organização é crucial para o sucesso de um programa de segurança cibernética.

Manter a segurança cibernética em um cenário de ameaças em constante evolução é um desafio para todas as organizações. Abordagens reativas tradicionais, nas quais os recursos são colocados para proteger os sistemas contra as maiores ameaças conhecidas, enquanto as ameaças menos conhecidas não são defendidas, não é mais uma tática suficiente. Para acompanhar os riscos de segurança em constante mudança , é necessária uma abordagem mais proativa e adaptativa. Várias organizações importantes de consultoria em segurança cibernética oferecem orientação. Por exemplo, o Instituto Nacional de Padrões e Tecnologia americano ( NIST – National Institute of Standards and Technology ) recomenda a adoção de monitoramento contínuo e avaliações em tempo real como parte de uma estrutura de avaliação de risco para defesa contra ameaças conhecidas e desconhecidas.

Quais são os benefícios da segurança cibernética?

Os benefícios da implementação e manutenção de práticas de segurança cibernética incluem:

- Proteção empresarial contra ataques cibernéticos e violações de dados.

- Proteção de dados e redes.

- Prevenção de acesso de usuários não autorizados.

- Tempo de recuperação aprimorado após uma violação .

- Proteção para usuários finais e dispositivos terminais.

- Conformidade regulatória .

- Continuidade de negócios.

- Maior confiança na reputação da empresa e confiança para desenvolvedores, parceiros, clientes, partes interessadas e funcionários.

Quais são os diferentes tipos de ameaças à segurança cibernética?

O processo de acompanhar novas tecnologias, tendências de segurança e inteligência de ameaças é uma tarefa desafiadora. É necessário para proteger as informações e outros ativos das ameaças cibernéticas, que podem assumir várias formas . Os tipos de ciberameaças incluem:

- Malware é uma forma de software malicioso em que qualquer arquivo ou programa pode ser usado para prejudicar um usuário de computador. Isso inclui worms, vírus, cavalos de Tróia e spyware.

- Ransomware é outro tipo de malware. Envolve um invasor bloqueando os arquivos do sistema do computador da vítima – geralmente por meio de criptografia – e exigindo um pagamento para descriptografá-los e desbloqueá-los.

- A engenharia social é um ataque que depende da interação humana para induzir os usuários a violar os procedimentos de segurança para obter informações confidenciais que normalmente são protegidas.

- Phishing é uma forma de engenharia social em que mensagens de texto ou e-mail fraudulentas semelhantes às de fontes confiáveis ou conhecidas são enviadas. Freqüentemente, ataques aleatórios, a intenção dessas mensagens é roubar dados confidenciais, como cartão de crédito ou informações de login.

- Spear phishing é um tipo de ataque de phishing que tem como alvo o usuário, organização ou empresa.

- Ameaças internas são violações ou perdas de segurança causadas por humanos – por exemplo, funcionários, contratados ou clientes. Ameaças internas podem ser maliciosas ou negligentes por natureza.

- Ataques de negação de serviço distribuído ( DDoS ) são aqueles em que vários sistemas interrompem o tráfego de um sistema direcionado, como um servidor, site ou outro recurso de rede. Inundando o alvo com mensagens, solicitações de conexão ou pacotes, os invasores podem tornar o sistema lento ou travá-lo, evitando que o tráfego legítimo o use.

- Ameaças persistentes avançadas ( APTs ) são ataques direcionados prolongados nos quais um invasor se infiltra em uma rede e permanece sem ser detectado por longos períodos com o objetivo de roubar dados.

- Ataques man-in-the-middle ( MitM ) são ataques de espionagem que envolvem um invasor interceptando e retransmitindo mensagens entre duas partes que acreditam estar se comunicando.

Outros ataques comuns incluem botnets, ataques drive-by-download, exploit kits, malvertising, vishing, ataques de enchimento de credenciais, ataques de cross-site scripting ( XSS ), ataques de injeção de SQL, comprometimento de e-mail comercial (BEC) e exploits de dia zero.

As variantes de malware variam, de ransomware a worm e vírus.

Quais são os principais desafios da segurança cibernética?

A segurança cibernética é continuamente desafiada por hackers, perda de dados, privacidade, gerenciamento de riscos e mudanças nas estratégias de segurança cibernética. Não se espera que o número de ataques cibernéticos diminua em um futuro próximo. Além disso, o aumento dos pontos de entrada para ataques, como com a chegada da internet das coisas ( IoT ), aumenta a necessidade de proteger redes e dispositivos.

Um dos elementos mais problemáticos da segurança cibernética é a natureza em evolução dos riscos de segurança. À medida que novas tecnologias surgem e a tecnologia é usada de maneiras novas ou diferentes, novas vias de ataque são desenvolvidas. Acompanhar essas mudanças frequentes e avanços nos ataques, bem como atualizar as práticas para protegê-los contra eles, pode ser desafiador. Os problemas incluem garantir que todos os elementos de segurança cibernética sejam continuamente atualizados para proteção contra vulnerabilidades em potencial. Isso pode ser especialmente difícil para organizações menores sem a equipe ou recursos internos.

Além disso, as organizações podem reunir muitos dados potenciais sobre indivíduos que usam um ou mais de seus serviços. Com mais dados sendo coletados, a probabilidade de um cibercriminoso que deseja roubar informações de identificação pessoal ( PII ) é outra preocupação. Por exemplo, uma organização que armazena PII na nuvem pode estar sujeita a um ataque de ransomware. As organizações devem fazer o que puderem para evitar uma violação da nuvem.

Os programas de segurança cibernética também devem abordar a educação do usuário final , pois os funcionários podem acidentalmente trazer vírus para o local de trabalho em seus laptops ou dispositivos móveis. O treinamento regular de conscientização sobre segurança ajudará os funcionários a fazer sua parte para manter sua empresa protegida contra ameaças cibernéticas.

Outro desafio para a segurança cibernética inclui a falta de pessoal qualificado em segurança cibernética. À medida que a quantidade de dados coletados e usados pelas empresas aumenta, a necessidade de uma equipe de segurança cibernética analisar, gerenciar e responder a incidentes também aumenta. (ISC) 2 estimou a lacuna no local de trabalho entre os empregos necessários em segurança cibernética e os profissionais de segurança em 3,1 milhões.

Como a automação é usada na segurança cibernética?

A automação se tornou um componente integral para manter as empresas protegidas do número crescente e da sofisticação das ameaças cibernéticas. Usar inteligência artificial ( IA ) e aprendizado de máquina em áreas com fluxos de dados de alto volume pode ajudar a melhorar a segurança cibernética em três categorias principais:

- Detecção de ameaças. As plataformas de IA podem analisar dados e reconhecer ameaças conhecidas, bem como prever novas ameaças.

- Resposta à ameaça. As plataformas de IA também criam e aplicam proteções de segurança automaticamente.

- Aumento humano. Os profissionais de segurança costumam ficar sobrecarregados com alertas e tarefas repetitivas. A IA pode ajudar a eliminar a fadiga de alertas ao fazer a triagem automática de alarmes de baixo risco e automatizar a análise de big data e outras tarefas repetitivas, liberando humanos para tarefas mais sofisticadas.

Outros benefícios da automação em segurança cibernética incluem classificação de ataque, classificação de malware, análise de tráfego, análise de conformidade e muito mais.

Fornecedores e ferramentas de segurança cibernética

Os fornecedores da área de segurança cibernética geralmente oferecem uma variedade de produtos e serviços de segurança. Ferramentas e sistemas de segurança comuns incluem:

- Gerenciamento de identidade e acesso ( IAM )

- Firewalls

- Proteção de endpoint

- Antimalware

- Sistemas de prevenção / detecção de intrusão (IPS / IDS)

- Prevenção de perda de dados ( DLP – Data loss prevention )

- Detecção e resposta de endpoint

- Informações de segurança e gerenciamento de eventos (SIEM – Security information and event management)

- Ferramentas de criptografia

- Scanners de vulnerabilidade

- Redes privadas virtuais ( VPNs – Virtual private networks )

- Cloud workload protection platform ( CWPP )

- Cloud access security broker ( CASB )

Fornecedores de cibersegurança conhecidos incluem Sophos, Endpoint Protector, Check Point, Cisco, Code42, FireEye, Fortinet, IBM, Imperva, KnowBe4, McAfee, Microsoft, Palo Alto Networks, Rapid7, Splunk, Symantec, Trend Micro e Trustwave.

Quais são as oportunidades de carreira em segurança cibernética?

Conforme o cenário de ameaças cibernéticas continua a crescer e novas ameaças surgem – como ameaças de IoT – são necessários indivíduos com consciência de segurança cibernética e habilidades de hardware e software.

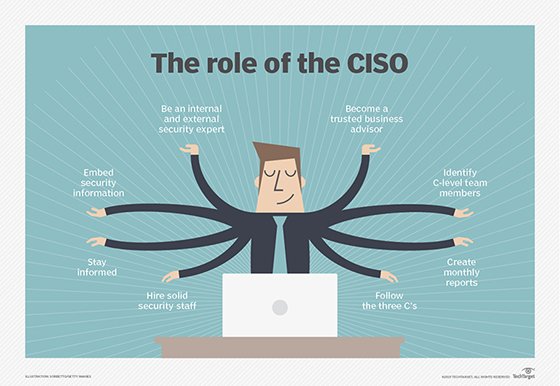

As tarefas do CISO variam amplamente para manter a segurança cibernética corporativa.

Profissionais de TI e outros especialistas em informática são necessários em funções de segurança, como:

- O diretor de segurança da informação ( CISO ) é o indivíduo que implementa o programa de segurança em toda a organização e supervisiona as operações do departamento de segurança de TI.

- O Chief Security Office ( CSO ) é o executivo responsável pela segurança física e / ou cibernética de uma empresa.

- Os engenheiros de segurança protegem os ativos da empresa contra ameaças com foco no controle de qualidade dentro da infraestrutura de TI.

- Os arquitetos de segurança são responsáveis por planejar, analisar, projetar, testar, manter e oferecer suporte à infraestrutura crítica de uma empresa.

- Os analistas de segurança têm várias responsabilidades que incluem planejar medidas e controles de segurança, proteger arquivos digitais e conduzir auditorias de segurança internas e externas.

- Os testadores de penetração ( Penetration testers )são hackers éticos que testam a segurança de sistemas, redes e aplicativos, buscando vulnerabilidades que podem ser exploradas por agentes mal-intencionados.

- Os caçadores de ameaças ( Threat hunters ) são analistas de ameaças que visam descobrir vulnerabilidades e ataques e mitigá-los antes que comprometam um negócio.

Outras carreiras de segurança cibernética incluem consultores de segurança, encarregado de proteção de dados , arquitetos de segurança em nuvem, gerentes e analistas de gerenciador de operações de segurança (SOC) , investigadores de segurança, criptógrafos e administradores de segurança.

Fonte: TechTarget por Sharon Shea, Alexander S. Gillis, Casey Clark, Veja também:

- Senado inclui proteção de dados pessoais como direito fundamental na Constituição

- O relógio da Segurança da Informação está correndo

- Como realizar um Penetration Testing no modo Blackbox ?

- Ataque e ransomware para operações da Atento no Brasil

- FontOnLake novo malware atacando sistemas Linux

- Azure se defende do o maior ataque DDoS de todos os tempos

- Seguro Cibernético ou garantia de recuperação após ataques de ransomware

- Apple o mito do sistema seguro e como a segurança e afetada

- VirusTotal lança relatório de ransomware baseado na análise de 80 milhões de amostras

- 71 razões para atualizar o Windows o mais rápido possível.

- Apple confirma exploração de zero day do iOS 15

- O que é um CISO como serviço (CISOaaS)?

8 Trackbacks / Pingbacks