Botnet explora vulnerabilidade UPnP de routeadores domésticos. Um botnet de spam recém-descoberto segmentou mais de 100.000 roteadores domésticos por meio de uma vulnerabilidade UPnP.

De acordo com os pesquisadores do Netlab 360, Hui Wang e RootKiter, o botnet, que eles chamam de “BCMUPnP_Hunter”, infectou 116 tipos diferentes de dispositivos. Eles estimaram que mais de 100.000 endereços IP pertencentes a roteadores domésticos com o Broadcom UPnP ativado foram infectados.

O botnet foi capaz de aproveitar uma vulnerabilidade no protocolo Broadcom UPnP.

O UPnP, ou Universal Plug and Play, é um protocolo da web que permite aos dispositivos se conectarem a uma rede e descobrirem automaticamente uns aos outros e suas respectivas configurações.

Wang e RootKiter também observaram que a rede de bots funciona em uma rede proxy autoconstruída implementada pelo agente de ameaça e que se comunica com servidores de e-mail populares, como Outlook, Hotmail e Yahoo Mail. Eles disseram que “altamente suspeitam” que a motivação do ator de ameaças por trás desse botnet é enviar mensagens de spam.

Os roteadores infectados foram feitos por uma grande variedade de fornecedores, incluindo D-Link, Linksys, ZTE, TP-Link, Zyxel e outros. Os pesquisadores disseram que examinaram 3,37 milhões de endereços IP únicos que foram infectados por esse botnet de spam, mas acreditam que ele é limitado a aproximadamente 100.000 dispositivos reais com endereços IP variáveis - ainda uma grande quantidade de dispositivos infectados.

Wang e RootKiter disseram que estão rastreando esse botnet desde setembro e notaram que ele verifica cerca de 100.000 endereços IP a cada um ou três dias. As varreduras acontecem na porta TCP 5431.

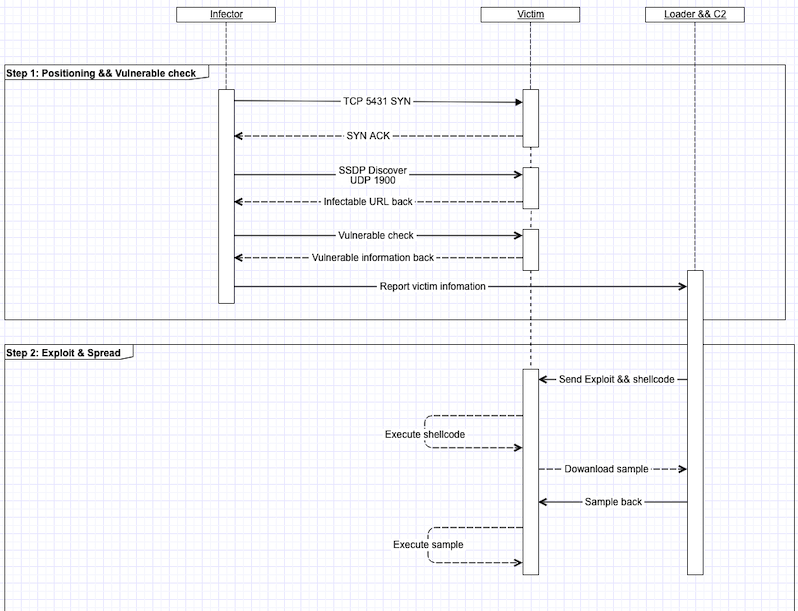

“A interação entre o botnet e o alvo em potencial leva várias etapas. Ele começa com a varredura de destino da porta TCP 5431, depois passa para a porta UDP 1900 do alvo e espera que o alvo envie a URL vulnerável adequada“, explicaram em um post blog Netlab “Depois de obter a URL apropriada, são necessárias mais quatro trocas de pacotes para o atacante descobrir qual o endereço de início de execução do código de shell na memória, para que uma carga de exploração correta possa ser criada e alimentada ao destino.“

BCMUPnP_Hunter Infection process

fonte: Netlab

Os pesquisadores também observaram que, de acordo com a Shodan, o número de infecções potenciais pode chegar a 400.000. Primeiramente, o botnet de spam infectou roteadores na Índia, com 147.700 IPs infectados; os Estados Unidos, com 22.300 IPs infectados; e China, com 19.200 IPs infectados.

Os pesquisadores disseram que “No início, não fomos capazes de capturar uma amostra válida, pois o honeypot precisa ser capaz de simular os cenários. Nós tivemos que ajustar e personalizar nosso honeypot algumas vezes, então finalmente em outubro, nós o fizemos certo e enganamos com sucesso o botnet para nos enviar a amostra (chamamos de BCMUPnP_Hunter).“

Ainda seguindo os pesquisadores, a botnet tem as seguintes características:

- A quantidade de infecção é muito grande, o número de varreduras ativas de IP em cada evento de varredura é de aproximadamente 100.000;

- O alvo da infecção é principalmente o equipamento roteador com o recurso BroadCom UPnP ativado.

- Rede proxy auto-construída (tcp-proxy), a rede proxy é implementada pelo invasor, o proxy atualmente se comunica com servidores de e-mail conhecidos, como Outlook, Hotmail, Yahoo! Mail, etc. Suspeitamos que a intenção do atacante seja enviar spams.

Outra vulnerabilidade UPnP foi descoberta no início de 2018 pela Akamai Technologies. Os pesquisadores descobriram que cerca de 400 modelos de roteadores domésticos em 73 marcas diferentes estavam suscetíveis à vulnerabilidade, e os invasores a usaram para lançar injeções de Network Address Translation.

Informações sobre dispositivos infectados

Wang and RootKiter investigaram os scanners, e 116 tipos diferentes de informações de dispositivos infectados foram obtidos, porém a variedade de dispositivos infectados real deve ser ainda maior do que a lista abaixo divulgada por eles:

ADB Broadband S.p.A, HomeStation ADSL Router

ADB Broadband, ADB ADSL Router

ADBB, ADB ADSL Router

ALSiTEC, Broadcom ADSL Router

ASB, ADSL Router

ASB, ChinaNet EPON Router

ASB, ChinaTelecom E8C(EPON) Gateway

Actiontec, Actiontec GT784WN

Actiontec, Verizon ADSL Router

BEC Technologies Inc., Broadcom ADSL Router

Best IT World India Pvt. Ltd., 150M Wireless-N ADSL2+ Router

Best IT World India Pvt. Ltd., iB-WRA300N

Billion Electric Co., Ltd., ADSL2+ Firewall Router

Billion Electric Co., Ltd., BiPAC 7800NXL

Billion, BiPAC 7700N

Billion, BiPAC 7700N R2

Binatone Telecommunication, Broadcom LAN Router

Broadcom, ADSL Router

Broadcom, ADSL2+ 11n WiFi CPE

Broadcom, Broadcom Router

Broadcom, Broadcom ADSL Router

Broadcom, D-Link DSL-2640B

Broadcom, D-link ADSL Router

Broadcom, DLink ADSL Router

ClearAccess, Broadcom ADSL Router

Comtrend, AR-5383n

Comtrend, Broadcom ADSL Router

Comtrend, Comtrend single-chip ADSL router

D-Link Corporation., D-Link DSL-2640B

D-Link Corporation., D-Link DSL-2641B

D-Link Corporation., D-Link DSL-2740B

D-Link Corporation., D-Link DSL-2750B

D-Link Corporation., D-LinkDSL-2640B

D-Link Corporation., D-LinkDSL-2641B

D-Link Corporation., D-LinkDSL-2741B

D-Link Corporation., DSL-2640B

D-Link, ADSL 4*FE 11n Router

D-Link, D-Link ADSL Router

D-Link, D-Link DSL-2640U

D-Link, D-Link DSL-2730B

D-Link, D-Link DSL-2730U

D-Link, D-Link DSL-2750B

D-Link, D-Link DSL-2750U

D-Link, D-Link DSL-6751

D-Link, D-Link DSL2750U

D-Link, D-Link Router

D-Link, D-link ADSL Router

D-Link, DVA-G3672B-LTT Networks ADSL Router

DARE, Dare router

DLink, D-Link DSL-2730B

DLink, D-Link VDSL Router

DLink, DLink ADSL Router

DQ Technology, Inc., ADSL2+ 11n WiFi CPE

DQ Technology, Inc., Broadcom ADSL Router

DSL, ADSL Router

DareGlobal, D-Link ADSL Router

Digicom S.p.A., ADSL Wireless Modem/Router

Digicom S.p.A., RAW300C-T03

Dlink, D-Link DSL-225

Eltex, Broadcom ADSL Router

FiberHome, Broadcom ADSL Router

GWD, ChinaTelecom E8C(EPON) Gateway

Genew, Broadcom ADSL Router

INTEX, W150D

INTEX, W300D

INTEX, Wireless N 150 ADSL2+ Modem Router

INTEX, Wireless N 300 ADSL2+ Modem Router

ITI Ltd., ITI Ltd.ADSL2Plus Modem/Router

Inteno, Broadcom ADSL Router

Intercross, Broadcom ADSL Router

IskraTEL, Broadcom ADSL Router

Kasda, Broadcom ADSL Router

Link-One, Modem Roteador Wireless N ADSL2+ 150 Mbps

Linksys, Cisco X1000

Linksys, Cisco X3500

NB, DSL-2740B

NetComm Wireless Limited, NetComm ADSL2+ Wireless Router

NetComm, NetComm ADSL2+ Wireless Router

NetComm, NetComm WiFi Data and VoIP Gateway

OPTICOM, DSLink 279

Opticom, DSLink 485

Orcon, Genius

QTECH, QTECH

Raisecom, Broadcom ADSL Router

Ramptel, 300Mbps ADSL Wireless-N Router

Router, ADSL2+ Router

SCTY, TYKH PON Router

Star-Net, Broadcom ADSL Router

Starbridge Networks, Broadcom ADSL Router

TP-LINK Technologies Co., Ltd, 300Mbps Wireless N ADSL2+ Modem Router

TP-LINK Technologies Co., Ltd, 300Mbps Wireless N USB ADSL2+ Modem Router

TP-LINK, TP-LINK Wireless ADSL2+ Modem Router

TP-LINK, TP-LINK Wireless ADSL2+ Router

Technicolor, CenturyLink TR-064 v4.0

Tenda, Tenda ADSL2+ WIFI MODEM

Tenda, Tenda ADSL2+ WIFI Router

Tenda, Tenda Gateway

Tenda/Imex, ADSL2+ WIFI-MODEM WITH 3G/4G USB PORT

Tenda/Imex, ADSL2+ WIFI-MODEM WITH EVO SUPPORT

UTStarcom Inc., UTStarcom ADSL2+ Modem Router

UTStarcom Inc., UTStarcom ADSL2+ Modem/Wireless Router

UniqueNet Solutions, WLAN N300 ADSL2+ Modem Router

ZTE, Broadcom ADSL Router

ZTE, ONU Router

ZYXEL, ZyXEL VDSL Router

Zhone, Broadcom ADSL Router

Zhone, Zhone Wireless Gateway

Zoom, Zoom Adsl Modem/Router

ZyXEL, CenturyLink UPnP v1.0

ZyXEL, P-660HN-51

ZyXEL, ZyXEL xDSL Router

huaqin, HGU210 v3 Router

iBall Baton, iBall Baton 150M Wireless-N ADSL2+ Router

iiNet Limited, BudiiLite

iiNet, BoB2

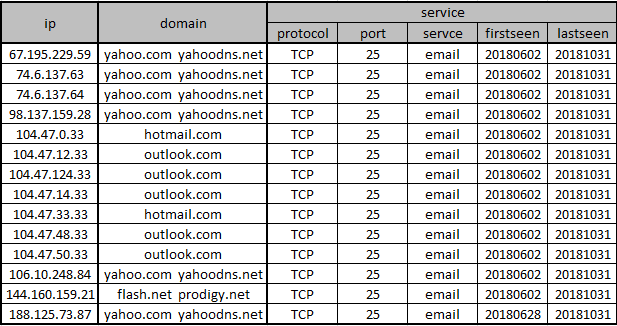

iiNet, BoBLiteSegundo os pesquisadores, nas instruções que obtidas, o BCMUPnP_Hunter é usado para direcionar tráfego para os seguintes servidores:

104.47.0.33:25

104.47.12.33:25

104.47.124.33:25

104.47.14.33:25

104.47.33.33:25

104.47.48.33:25

104.47.50.33:25

106.10.248.84:25

144.160.159.21:25

188.125.73.87:25

67.195.229.59:25

74.6.137.63:25

74.6.137.64:25

98.137.159.28:25 A tabela abaixo mostra os serviços descobertos pelos pesquisadores nos IPs acima:

fonte: Netlab

eles ressaltam ainda, que como pode ser visto:

- Esses servidores são todos provedores de serviços de correio bem conhecidos, incluindo Outlook, Hotmail, Yahoo! Enviar;

- Durante vários meses, esses servidores forneceram e forneceram apenas serviços TCP25;

- Nesse caso, parece que o invasor está abusando do serviço de e-mail desses servidores;

- Isso nos deixa altamente céticos de que o invasor esteja usando a rede proxy estabelecida pelo BCMUPnP_Hunter para enviar spam.

Fonte: TechTarget & Netlab

Veja também:

- CrowdStrike solução AV sem Assinatura!

- Impressões digitais falsas podem imitar as reais em sistemas biométricos

- Sistema concede Créditos Sociais baseado no comportamento do indivíduo

- Pesquisador descontente publica vulnerabilidade do VirtualBox da Oracle

- Sequestro de tráfego da Google paralisa serviços na internet

- Nova LGPD: direito à portabilidade

- Falha no Portal Steam dava acesso à CD Keys de jogos

- Fórum da Lei de Proteção de Dados e GDPR

- Contas do Internet Banking do HSBC-US são violadas por hackers

- Vulnerabilidade na Libssh é muito fácil de ser explorada

- Falha permite escalada de privilégio afeta a maioria das distribuições Linux

- Hackers exploram vulnerabilidade de zero day da Cisco ASA e FTD

Be the first to comment