Backdoor furtivo do PowerShell disfarçado de atualização do Windows, que pode chegar via spear phishing baseado no LinkedIn.

Surgiram detalhes sobre um backdoor do PowerShell não documentado e totalmente indetectável (FUD) que ganha sua discrição disfarçando-se como parte de um processo de atualização do Windows.

“A ferramenta secreta autodesenvolvida e os comandos C2 associados parecem ser o trabalho de um agente de ameaças desconhecido e sofisticado que tem como alvo aproximadamente 100 vítimas”, disse Tomer Bar, diretor de pesquisa de segurança da SafeBreach, em um novo relatório.

Atribuído a um agente de ameaça não identificado , as cadeias de ataque envolvendo o malware começam com um documento do Microsoft Word armado que, segundo a empresa, foi carregado da Jordânia em 25 de agosto de 2022.

Os metadados associados ao documento lure indicam que o vetor de intrusão inicial é um ataque de spear phishing baseado no LinkedIn, que, em última análise, leva à execução de um script do PowerShell por meio de um código de macro incorporado.

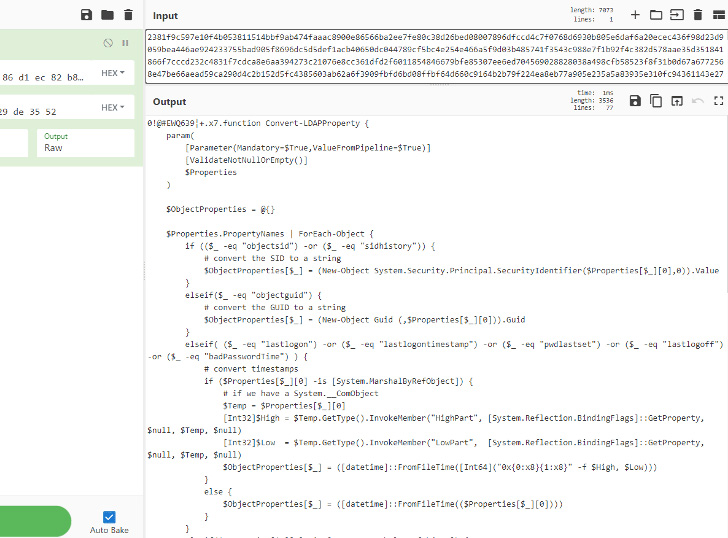

“A macro descarta ‘updater.vbs’, cria uma tarefa agendada fingindo ser parte de uma atualização do Windows, que executará o script updater.vbs de uma pasta de atualização falsa em ‘%appdata%\local\Microsoft\Windows’” disse Tomar.

O script do PowerShell ( Script1.ps1 ) foi projetado para se conectar a um servidor remoto de comando e controle (C2) e recuperar um comando a ser iniciado na máquina comprometida por meio de um segundo script do PowerShell ( temp.ps1 ).

Mas um erro de segurança operacional cometido pelo ator usando um identificador incremental trivial para identificar exclusivamente cada vítima (ou seja, 0, 1, 2, etc.) permitiu reconstruir os comandos emitidos pelo servidor C2.

Algumas das instruções notáveis transmitidas consistem em exfiltrar a lista de processos em execução, enumerar arquivos em pastas específicas, iniciar whoami e excluir arquivos nas pastas de usuários públicos.

Até o momento, 32 fornecedores de segurança e 18 mecanismos antimalware sinalizam o documento chamariz e os scripts do PowerShell como maliciosos, respectivamente.

As descobertas ocorrem quando a Microsoft tomou medidas para bloquear macros do Excel 4.0 (XLM ou XL4) e Visual Basic for Applications (VBA) por padrão nos aplicativos do Office, levando os agentes de ameaças a adotar métodos de entrega alternativos .

Fonte: The Hacker NewsVeja também:

- Mantenha o código fonte seguro com prevenção de perda de dados

- Vazamento 2,4 TB de dados da Microsoft

- DLP Integrada VS DLP Dedicada

- Microsoft fornece orientação para bug que afeta a ferramenta de inspeção do Azure

- Especialista lista práticas que toda empresa deve ter para se adequar à LGPD

- Atenção para nova vulnerabilidade crítica no Apache Commons Text

- CISA oferece ferramenta gratuita RedEye Analytics para Red Teams

- ANPD lança guia orientativo “Cookies e Proteção de Dados Pessoais”

- Agência Nacional de Proteção de Dados transformada em autarquia

- Exploração contínua de CVE-2022-41352 (Zimbra 0-day)

- PF prende brasileiro suspeito de integrar organização criminosa internacional Lapsus$

- Mitigação de phishing pode custar às empresas mais de US$ 1 milhão por ano

Be the first to comment