Como nível C contribui para uma postura de segurança mais forte. Em uma pesquisa recente, quase 60% das empresas entrevistados sofreram uma violação cibernética. Violações cibernéticas podem afetar significativamente uma organização.

Somente em 2017, o custo global médio de uma violação cibernética foi estimada em US $ 3,62 milhões, segundo pesquisa da Ponemon Institute – 2017 Cost of a Breach Study.

Esses custos incluem perdas financeiras significativas, danos e possíveis ramificações legais que muitas vezes continuam muito tempo depois que a violação tenha sido remediado e as operações voltado ao normal.

O cenário cibernético de hoje tornou-se um problema de “quando” e não “se” uma violação cibernética afetará sua organização. Neste ambiente, manter uma organização de sucesso exige capacidade e maduridade de resposta à incidentes cibernéticos (IR – Incident Response), o que leva a empresa a um forte nível de defesa organizacional e mitigação de danos violações.

Compreensão e patrocínio do C-suite é fundamental para avançar esses objetivos.

Um número crescente de regulamentos exige Executivos de nível C para monitorar e reconhecer por escrito que eles entendem os riscos organizacionais potenciais de segurança e aprovaram o programa de segurança estabelecido.

Organizações que violam esses regulamentos podem enfrentar penalidades consideráveis - chegando a dezenas de milhões de dólares ou mais.

Mesmo quando as organizações são bem versadas nas conseqüências de violações cibernéticas e não aderem às regulamentações de segurança,

elas lutam com a identificação, priorização e gerenciamento de riscos cibernéticos e avaliação de suas capacidade organizacionais de detectar e responder para um ataque cibernético.

Os departamentos de TI não podem fazer isso sozinhos. Como

ataques cibernéticos se tornam mais prevalentes, executivos devem garantir a adequação e a eficácia do seu processo de gerenciamento de risco cibernético e recursos IR.

“Os riscos cibernéticos variam de acordo com o tipo de indústria.”

O CEO da FireEye, Kevin Mandia, afirma frequentemente que as violações cibernéticas são inevitáveis não é uma questão de “se”, mas “quando”. Há uma necessidade real de maior foco em programas de segurança cibernética que incluem, ou envolvem, processos de IR como componente integral.

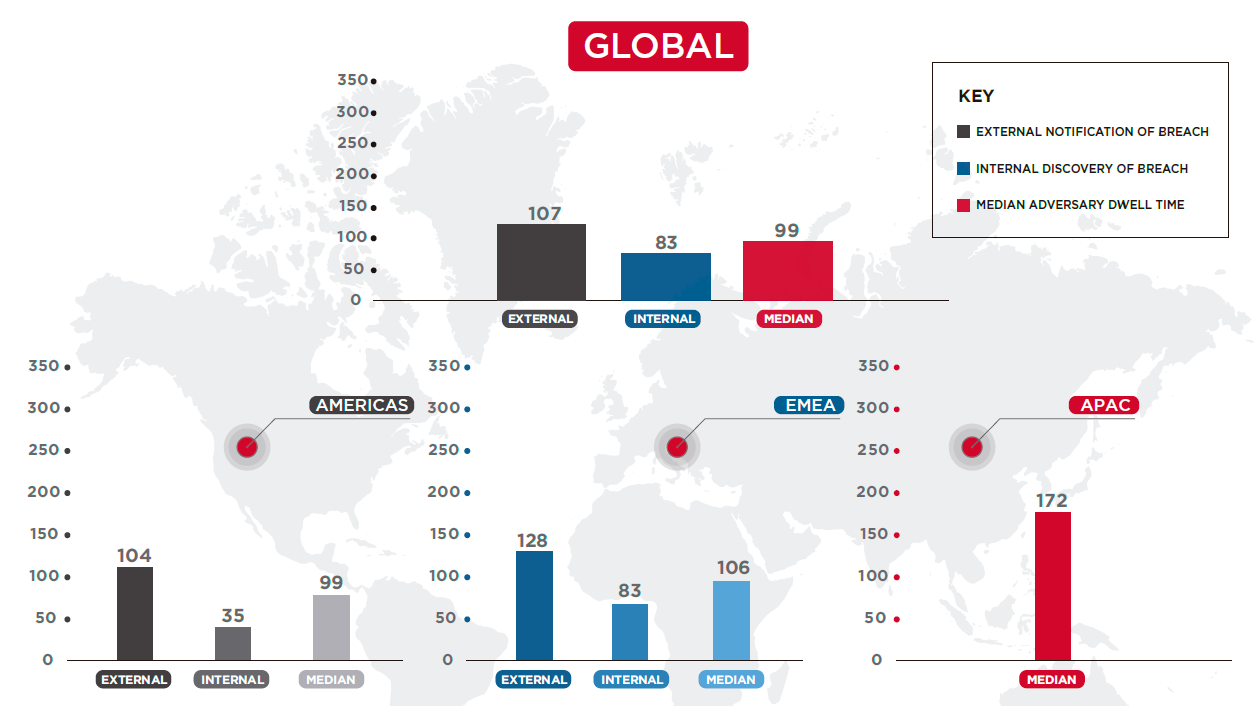

O relatório da FireEye – MTrends de 2017 mostrou que o tempo médio de permanência do adversário é de 99 dias – significa que os atacantes têm mais de três meses dentro do ambiente específico antes que uma violação seja detectada.

fonte: Relatório da Fire Eye

Embora a maioria tenha diminuido desde 2015, as organizações estão levando muito tempo para detectar violações. Isto dá aos atacantes mais de 3 meses de capacidade sem impedimentos para observar silenciosamente a atividade da rede, aprender o funcionamento interno da organização e realizar buscas para localizar ativos críticos, resultando em acesso e posse de dados sensíveis.

Embora todas as organizações sejam vulneráveis a ataques cibernéticos, é importante entender que os riscos cibernéticos variam de acordo com o tipo de indústria.

Por exemplo, uma empresa de energia tipicamente prioriza a manter protegido seus planos de exploração e produção de petróleo e gás para impedir que invasores acessem seus sistemas de controle industrial. Isso os ajuda a evitar interrupções e perdas operacionais valiosas.

Enquanto isso, a principal prioridade de segurança em uma instituição financeira é proteger-se contra transações fraudulentas e proteger os dados de identidades pessoais de seus clientes e que as informações da conta não possam ser acessadas por invasores.

Programas eficazes de segurança cibernética permitem que as organizações possam competir mais assertivamente e posicionar-se como um defensor do cliente, salvaguardando a privacidade e garantindo operações ininterruptas. No cenário de negócios de hoje, a segurança cibernética é um imperativo estratégico.

Obrigações de Cibersegurança por Função

A responsabilidade pela segurança cibernética não mais do departamento de TI. Uma forte postura de segurança começa no topo e deve ser uma prioridade para todos os executivos.

De uma forma ideal, cada função executiva tem responsabilidades exclusivas para o ciber-gerenciamento de risco e um papel a desempenhar na resposta a incidentes.

Sabemos que a realidade brasileira é bem diferente do restante do mundo no que diz respeito a maturidade e posicionamento a área de Segurança da Informação, mas ainda assim vale aqui a referência de um modelo considerado ideal, mas consciente de que cada modelo tem o seu custo e o seu benefício e deve ser adotado segundo as características de cada organização.

Quando uma organização não tem capacidade envolver ativamente todas as funções do C-suite, ainda assim essas responsabilidades devem ser consideradas na medida em que amadurecem e desenvolvem ainda mais a postura de segurança.

CHIEF EXECUTIVE OFFICER (CEO)

Um CEO interage com o conselho para enfatizar a segurança organizacional e atua diretamente com o CISO para priorizar a segurança

parte de fazer negócios.

CHIEF INFORMATION SECURITY OFFICER (CISO) OU CHIEF SECURITY OFFICER (CSO)

Um CISO ou CSO trabalha em estreita colaboração com outros pares do nível C e líderes de linha de negócios para aumentar a ciber consciência de risco, determinar e defender os investimentos para as necessidades de segurança cibernética de toda a organização.

CHIEF FINANCIAL OFFICER (CFO)

Um CFO estabelece prioridades estratégicas de segurança para proteger os sistemas financiamento e financiar (de acordo com as prioridades de negócios) e determinar o risco de negócio associado a violações e

avaliar o custo da correção da violação.

CHIEF OPERATION OFFICER (COO)

Um COO trabalha em estreita colaboração com o CISO para apoiar o bom estabelecimento, manutenção e documentação dos protocolos de segurança organizacional e dos sistemas de suporte das operações de negócio. Às vezes, esta função pode pode assumir o papel legal em conformidade com os requerimentos legais relacionados à segurança cibernética.

CHIEF HUMAN RESOURCE OFFICER (CHRO)

Um CHRO se concentra em questões legais, regulatórias e questões de comunicação relacionadas à força de trabalho, portanto, é essencial ser

uma parte de todas as discussões sobre violação de segurança. Ao trabalhar com o COO, o CCO e CISO, o CHRO garante que os registros de funcionário os estão devidamente protegidos e que as medidas de restrições e de penalizações estão corretamente amparadas e documentadas.

CHIEF PRIVACY OFFICER (CPO)

Um CPO desenvolve e implementa políticas projetadas para proteger acessos não autorizados à dados de funcionários e clientes. Em muitos países as leis ditam requisitos de segurança para identificação pessoal

informação (PII – Personal Identified Information), incluindo requisitos de notificação quando as informações de PII possam estar comprometidas.

COMITÊS DE GOVERNANÇA DA INFORMAÇÃO

Atualmente há uma necessidade cada vez maior de gerenciamento e governança porque, como o volume de dados capturado e retido pelas empresas continuam a aumentar, o potencial risco cibernético associados a essas informações também aumentam.

Esta tendência tem tornado-se uma preocupação cada vez mais crítica para executivos seniores e membros do conselho, levando mais organizações adotarem a criação de Comitês de Governança da Informação.

Um Comitê de Governança da Informação avalia os benefícios e riscos do negócio e que um conjuntos específicos de dados trazem para a organização

e determina a melhor abordagem para mitigar práticas de segurança da informação inadequadas.

Todos os executivos mencionados anteriormente, bem como o conselho geral da empresa, são considerados essenciais membros do Comitê.

- Os principais objetivos deste comitê são:

- Gerenciar o nível de risco do uso e acessibilidade das informações da empresa

- Adiantamento de tomada de decisão estratégica

- Aplicar padrões e recomendações consistentes em toda a organização

Este comitê deve olhar além dos documentos básicos de planejamento estratégico, métricas e ferramentas projetadas governança e para alcance dos objetivos de negócio.

Com uma colaboração regular, o comitê pode buscar resultados através de ações orientadas que ajudem a operacionalizar efetivamente a governança da informação em todas as áreas de negócio.

fonte: FireEye - The Executive’s Breach Response Preparedness Playbook 2018

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- IBM adquire distribuidor Linux Red Hat por US $ 33,4 bilhões

- 10 maneiras de manter-se seguro online

- Empresas “cyber ready” apresentam melhores resultados

- Milhares de aplicativos vulneráveis ao RCE por meio do upload de arquivo jQuery

- Nova LGPD: os direitos dos titulares de dados pessoais

- Phishing – Você sabe o que é e como se proteger ?

- JP Morgan lança programa de recompensa de descoberta de vulnerabilidades

- Falsos updates com malwares impulsionam mineradores de Criptomoedas

1 Trackback / Pingback