QNAP alerta clientes de NAS sobre novos ataques do DeadBolt Ransomware. Uma vez implantado em um dispositivo NAS, esse ransomware usa AES128 para criptografar os arquivos.

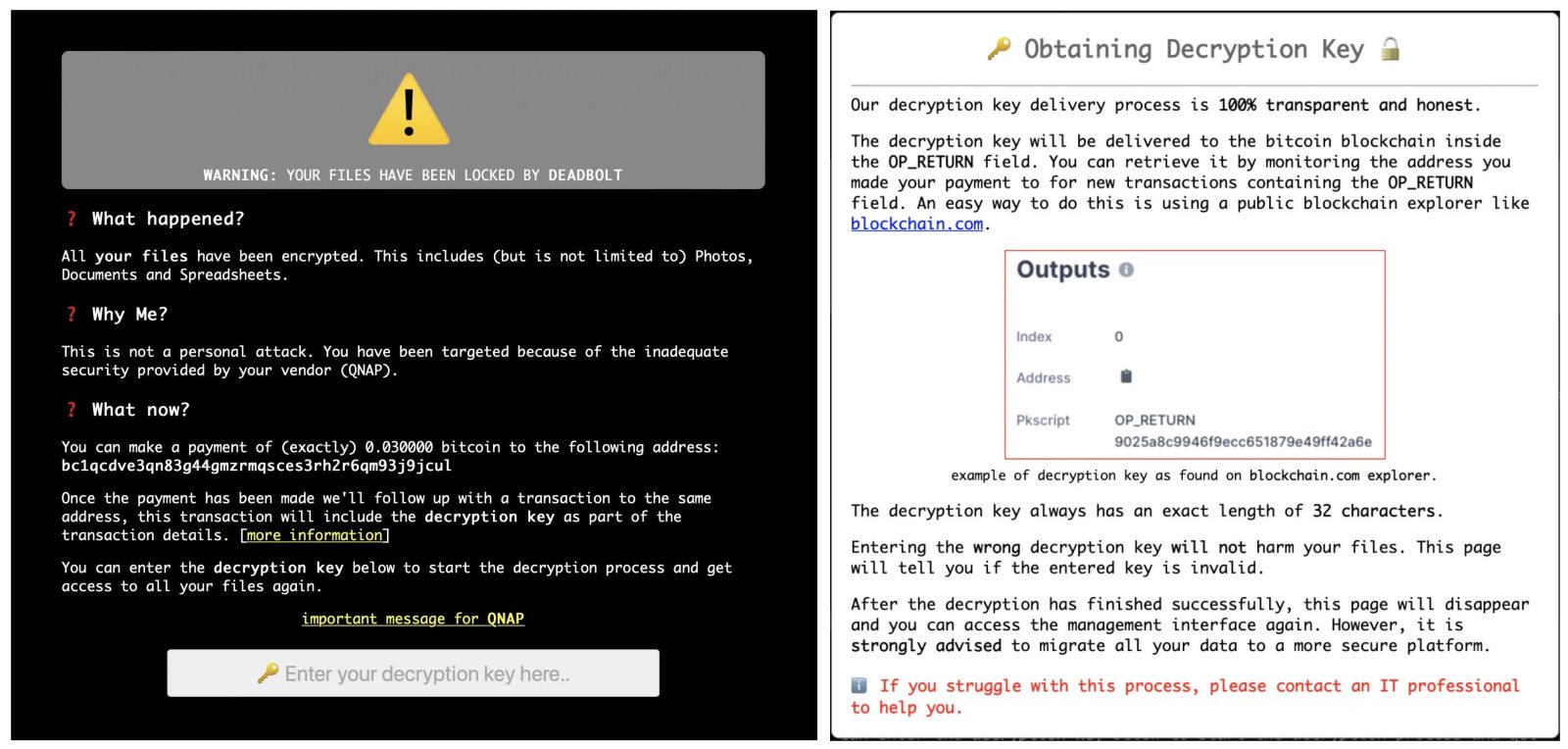

A fabricante de Network-Attached Storage (NAS) QNAP, com sede em Taiwan, alertou os clientes na semana passada, 17 de maio, para proteger seus dispositivos contra ataques do ransomware DeadBolt. A empresa pediu aos usuários que atualizassem seus dispositivos NAS para a versão de software mais recente e garantissem que não fossem expostos ao acesso remoto pela Internet. “De acordo com a investigação da QNAP Product Security Incident Response Team (QNAP PSIRT), o ataque teve como alvo dispositivos NAS usando QTS 4.3.6 e QTS 4.4.1, e os modelos afetados foram principalmente as séries TS-x51 e TS-x53”, disse o fabricante do NAS. Visto pela primeira vez em ataques direcionados a dispositivos QNAP NAS no final de janeiro, o ransomware DeadBolt sequestra a página de login do dispositivo QNAP para exibir uma tela informando: “AVISO: seus arquivos foram bloqueados pelo DeadBolt”. Uma vez implantado em um dispositivo NAS, esse ransomware usa AES128 para criptografar os arquivos.

O DeadBolt também substitui o arquivo /home/httpd/index.html para que as vítimas vejam a tela de resgate ao acessar o dispositivo comprometido. Depois que o resgate é pago, os agentes da ameaça criam uma transação bitcoin para o mesmo endereço de resgate bitcoin contendo a chave de descriptografia da vítima (a chave de descriptografia pode ser encontrada na saída OP_RETURN). O especialista em ransomware Michael Gillespie criou um decodificador gratuito do Windows que pode ajudar a descriptografar arquivos sem usar o executável do ransomware. No entanto, os proprietários da QNAP atingidos pelo ransomware DeadBolt precisarão pagar o resgate para obter uma chave de descriptografia válida.

“A QNAP pede a todos os usuários de NAS que verifiquem e atualizem o QTS para a versão mais recente o mais rápido possível e evitem expor seus NAS à Internet.” Este aviso vem após outro sobre ransomware direcionado a dispositivos NAS expostos à Internet publicado em janeiro.

A QNAP aconselhou os clientes com dispositivos voltados para o público a tomar as seguintes ações para bloquear possíveis ataques:

- Desative a função de encaminhamento de porta do roteador: vá para a interface de gerenciamento do seu roteador, verifique as configurações do servidor virtual, NAT ou encaminhamento de porta e desative a configuração de encaminhamento de porta da porta do serviço de gerenciamento NAS (porta 8080 e 433 por padrão) .

- Desative a função UPnP do QNAP NAS: Vá para myQNAPcloud no menu QTS, clique em “Auto Router Configuration” e desmarque “Enable UPnP Port forwarding”.

O fabricante do NAS também fornece etapas detalhadas sobre como desativar as conexões SSH e Telnet, alterar o número da porta do sistema, alterar as senhas do dispositivo e ativar a proteção de IP e acesso à conta. Em abril, a QNAP também pediu aos usuários de NAS que desativem o encaminhamento de porta Universal Plug and Play (UPnP) em seus roteadores para evitar expô-los a ataques da Internet. Aqueles que precisam de acesso a dispositivos NAS sem acesso direto à Internet são aconselhados a habilitar o recurso VPN do roteador (se disponível), usar o serviço myQNAPcloud Link e o servidor VPN em dispositivos QNAP fornecidos pelo aplicativo QVPN Service ou QuWAN SD -Solução WAN.

Com os dispositivos QNAP também sendo alvo de outras famílias de ransomware, como Qlocker e eCh0raix, todos os proprietários devem tomar imediatamente as medidas acima para proteger seus dados de ataques futuros.

Ransomware DeadBolt

Identificado pela primeira vez em ataques direcionados a dispositivos QNAP NAS no final de janeiro , o ransomware DeadBolt sequestra a página de login do dispositivo QNAP para exibir uma tela informando: “AVISO: Seus arquivos foram bloqueados pelo DeadBolt“.

Uma vez implantado em um dispositivo NAS, esse ransomware usa AES128 para criptografar arquivos, anexando uma extensão .deadbolt aos seus nomes.

O DeadBolt também substitui o arquivo /home/httpd/index.html para que as vítimas vejam a tela de resgate ao acessar o dispositivo comprometido.

Depois que o resgate é pago, os agentes da ameaça criam uma transação bitcoin para o mesmo endereço de resgate bitcoin contendo a chave de descriptografia da vítima (a chave de descriptografia pode ser encontrada na saída OP_RETURN).

Nota de resgate e instruções do DeadBolt (BleepingComputer)

O especialista em ransomware Michael Gillespie criou um decodificador gratuito do Windows que pode ajudar a descriptografar arquivos sem usar o executável do ransomware.

No entanto, os proprietários da QNAP atingidos pelo ransomware DeadBolt precisarão pagar o resgate para obter uma chave de descriptografia válida.

O ransomware DeadBolt retornou em fevereiro em outra campanha visando dispositivos ASUSTOR NAS e supostamente usando uma vulnerabilidade de dia zero.

Fonte: BleepingComputerVeja também:

- Webinar Warning: Avoid GDPR Sanctions on Your Business

- Pegasus programa de espionagem israelense que pode espionar seu celular

- Hacktivistas atingem sites governamentais em ataques DDoS ‘Slow HTTP’

- Consultas SQL bypassam WAFs de aplicações web

- O que é Port Scanning ?

- SIM Swap: saiba tudo sobre o golpe que cresce no mundo inteiro

- iPhones ainda que desligados podem executar Malwares

- Acrônimos de segurança cibernética – um glossário prático

- Air gapping (air gap attack)

- Fortinet lança novo conjunto de FortiGate Network Firewalls

- Ciberataque persistente a Costa Rica pode ser prenuncio de ataque global

- Como implementar Gestão de vulnerabilidades na empresa?

Be the first to comment