Qbot se firma como principal malware no Brasil para roubo de credenciais. No Índice Global de Ameaças, a Check Point Research revela um malware criptografado baseado em nuvem e o retorno do Qbot à liderança do ranking global e sua manutenção como líder pela sexta vez consecutiva na lista do Brasil

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de maio de 2023. No mês passado, os pesquisadores relataram uma nova versão do downloader GuLoader baseado em shellcode, que foi o quarto malware mais prevalente de maio. Com cargas úteis totalmente criptografadas e técnicas contra análises, o formulário mais recente pode ser armazenado sem ser detectado em serviços de nuvem pública conhecidos, incluindo o Google Drive. Enquanto isso, o Qbot e Anubis (malware móvel) ficaram em primeiro lugar em suas respectivas listas; e Educação/Pesquisa continuou sendo o setor mais explorado no mundo.

O malware GuLoader, amplamente utilizado por cibercriminosos para burlar a detecção de antivírus, passou por mudanças significativas. A última renovação emprega uma técnica sofisticada de substituição de código em um processo legítimo, facilitando sua evasão das ferramentas de segurança de monitoramento de processos. As cargas (payloads) são totalmente criptografadas e armazenadas sem serem detectadas em serviços renomados de nuvem públicas, incluindo o Google Drive. Essa combinação exclusiva de criptografia, formato binário bruto e separação do carregador torna as cargas invisíveis para programas antivírus, representando uma ameaça significativa para usuários e empresas em todo o mundo.

No mês passado, Qbot e Anubis também ficaram em primeiro lugar em suas respectivas listas. Apesar dos esforços para desacelerar a distribuição de malware bloqueando macros em arquivos do Office, os operadores do Qbot foram rápidos em adaptar sua distribuição e entrega. Recentemente, o Qbot foi visto abusando de uma falha de sequestro de biblioteca de códigos e dados (DLL – Dynamic-Link Library) no programa WordPad do Windows 10 para infectar computadores.

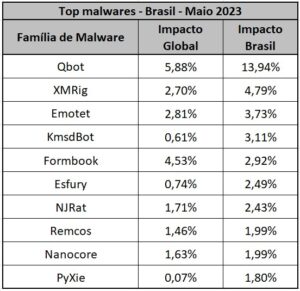

No ranking do Brasil, o malware Qbot, um cavalo de Troia sofisticado que rouba credenciais bancárias e digitação de teclado, se firma como principal ameaça. O Qbot aparece na liderança da lista nacional há seis meses consecutivos e mantém o alto impacto nas organizações no Brasil com índices de 13,94% em maio, 19,10% em abril, 21,63% em março, 19,84% em fevereiro, 16,44% em janeiro e de 16,58% em dezembro de 2022. São todos índices superiores aos do ranking mundial, os quais se mantêm praticamente o dobro em relação aos respectivos globais.

“Ferramentas e serviços públicos estão sendo cada vez mais explorados por cibercriminosos para entregar e armazenar campanhas de malware. A confiabilidade de uma fonte não garante mais segurança total“, afirma Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

“Isso destaca a necessidade urgente de educação sobre a identificação de atividades suspeitas. Nós desaconselhamos a divulgação de informações pessoais ou o download de anexos, a menos que a autenticidade e a natureza bem-intencionada da solicitação tenham sido confirmadas. Além disso, é crucial ter soluções de segurança avançadas, como Check Point Horizon XDR /XPR, que pode efetivamente identificar se um comportamento supostamente benigno é realmente malicioso, fornecendo uma camada extra de proteção contra ameaças sofisticadas“, reforça Maya.

A equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” foi a vulnerabilidade global mais explorada em maio, impactando 49% das organizações em todo o mundo, seguida pela “Apache Log4j Remote Code Execution” e pela “HTTP Headers Remote Code Execution”, com impactos de 45% e 44%, respectivamente, nas organizações.

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em maio passado, o Qbot foi o malware mais difundidos no mês com um impacto de mais de 6% das organizações em todo o mundo, seguido pelo Formbook com impacto global de 5% e o AgentTesla com 3%.

↑ Qbot – Qbot AKA Qakbot é um cavalo de Troia bancário que apareceu pela primeira vez em 2008, projetado para roubar as credenciais bancárias e as teclas digitadas do usuário. Geralmente é distribuído por e-mails de spam e emprega várias técnicas antiVM, antidepuração e antisandbox para dificultar a análise e evitar a detecção.

↑ Formbook – É um infoStealer direcionado ao sistema operacional Windows e foi detectado pela primeira vez em 2016. É comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers ilegais por suas fortes técnicas de evasão e preço relativamente baixo. O FormBook coleta credenciais de vários navegadores da Web, captura telas, monitora e registra digitações de teclas e pode baixar e executar arquivos de acordo com as ordens de seu C&C (Comando & Controle).

↓ AgentTesla – AgentTesla é um RAT avançado que funciona como um keylogger e ladrão de informações, capaz de monitorar e coletar a entrada do teclado da vítima, o teclado do sistema, tirar capturas de tela e exfiltrar credenciais para uma variedade de softwares instalados na máquina da vítima ( incluindo Google Chrome, Mozilla Firefox e o cliente de e-mail Microsoft Outlook).

A lista global completa das dez principais famílias de malware em maio de 2023 pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em maio, Educação/Pesquisa permaneceu na liderança da lista como o setor mais atacado globalmente, seguido desta vez por Governo/Militar e Saúde.

1.Educação/Pesquisa

2.Governo/Militar

3.Saúde

No Brasil, os quatro setores no ranking nacional mais visados em maio, e que permaneceram nas mesmas posições indicadas em abril, foram:

1.Comunicações

2.Utilities

3.Governo/Militar

4.Saúde

Principais vulnerabilidades exploradas

Em maio, a equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” foi a vulnerabilidade mais explorada, impactando 49% das organizações no mundo, seguida pela “Apache Log4j Remote Code Execution”, ocupando o segundo lugar com impacto global de 45% das organizações. A “HTTP Headers Remote Code Execution” ocupou o terceiro lugar das vulnerabilidades com um impacto global de 44%.

↔Web Servers Malicious URL Directory Traversal – Existe uma vulnerabilidade de passagem de diretório em diferentes servidores da Web. A vulnerabilidade ocorre devido a um erro de validação de entrada em um servidor da Web que não limpa adequadamente o URI (Uniform Resource Identifier, ou Identificador Uniforme de Recursos) para os padrões de travessia de diretório. A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

↔Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um invasor remoto execute código arbitrário no sistema afetado.

↔HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os cabeçalhos HTTP permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um cabeçalho HTTP vulnerável para executar um código arbitrário na máquina da vítima.

Principais malwares móveis

Em maio, o Anubis subiu para o primeiro lugar como o malware móvel mais difundido, seguido por AhMyth e Hiddad.

1.Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

2.AhMyth é um Trojan de acesso remoto (RAT) descoberto em 2017. Ele é distribuído por meio de aplicativos Android que podem ser encontrados em lojas de aplicativos e vários sites. Quando um usuário instala um desses aplicativos infectados, o malware pode coletar informações confidenciais do dispositivo e executar ações como keylogging, captura de tela, envio de mensagens SMS e ativação da câmera, que geralmente é usada para roubar informações confidenciais.

3.Hiddad é um malware Android que reembala aplicativos legítimos e os libera em uma loja de terceiros. Sua principal função é exibir anúncios, mas também pode obter acesso aos principais detalhes de segurança incorporados ao sistema operacional.

Os principais malwares de maio no Brasil

Em maio, o ranking de ameaças do Brasil manteve como principal malware o Qbot, pelo sexto mês consecutivo na liderança, com impacto de 13,94%, um índice que continua sendo mais que o dobro do impacto global (5,88%). O Emotet caiu para o terceiro lugar com impacto de 3,73%, enquanto o XMRig subiu para o segundo lugar com impacto de 4,79%.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis. A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Veja também:

- Mais de 80% dos ataques cibernéticos miram funcionários

- Quais os riscos de segurança com a transcrição de áudio para texto no WhatsApp e outros aplicativos?

- Telemedicina e internet das coisas conectam salas cirúrgicas para procedimentos cardíacos em crianças

- Check Point Software revela implementação de firmware malicioso em roteadores TP-Link

- 3 ações essenciais para um projeto de cibersegurança no varejo

- 82% dos líderes de TI adotam ao menos uma estratégia de proteção das aplicações

- Como as mulheres podem superar os desafios profissionais em segurança cibernética

- Como escapar de golpes e identificar mensagens de phishing no Gmail

- 75% das empresas sofreram ao menos uma invasão em 2022

- DLP facilita conformidade com a política de mídia removível do NIST

- O que é Zero Trust Network Access (ZTNA)?

- A importância da Governança nas movimentações de Fusões e Aquisições

3 Trackbacks / Pingbacks