O que é Zero Trust Network Access (ZTNA)? ZTNA impõe políticas granulares, adaptáveis e com reconhecimento de contexto para fornecer acesso Zero Trust seguro e contínuo a aplicativos.

O Zero Trust Network Access (ZTNA) impõe políticas granulares, adaptáveis e com reconhecimento de contexto para fornecer acesso Zero Trust seguro e contínuo a aplicativos privados hospedados em nuvens e data centers corporativos, de qualquer local e dispositivo remoto. Esse contexto pode ser uma combinação de identidade do usuário, localização do usuário ou serviço, hora do dia, tipo de serviço e postura de segurança do dispositivo. Na avaliação da identidade do usuário, identidade do dispositivo e outros fatores contextuais, o ZTNA permite acesso de “menor privilégio” a aplicativos específicos, e não a toda a rede subjacente a qualquer usuário com chaves de login válidas, reduzindo a superfície de ataque e impedindo o movimento lateral de ameaças de contas ou dispositivos comprometidos. ZTNA baseia-se no conceito de “Confiança Zero”, que afirma que as organizações não devem t confiar em qualquer entidade, seja dentro ou fora dos perímetros de segurança e, em vez disso, deve verificar cada usuário ou dispositivo antes de conceder-lhes acesso a recursos confidenciais, garantindo a segurança e integridade dos dados. ZTNA atua como um facilitador chave para Secure Service Edge (SSE) , transformando o conceito de um perímetro de segurança de data centers corporativos estáticos em uma borda mais dinâmica, baseada em políticas e entregue na nuvem, para dar suporte aos requisitos de acesso da força de trabalho distribuída.

Casos comuns de uso de ZTNA

Casos comuns de uso de ZTNA

- Protegendo o acesso remoto a aplicativos privados: À medida que as organizações movem seus aplicativos essenciais aos negócios em vários ambientes de nuvem para uma colaboração perfeita, elas são especificamente desafiadas a monitorar cada dispositivo de conexão para proteger o acesso ao aplicativo e evitar a exfiltração de dados. Os ZTNAs permitem acesso adaptável e com reconhecimento de contexto a aplicativos privados de qualquer local e dispositivo. O acesso aos aplicativos é negado por padrão, a menos que explicitamente permitido. O contexto para acesso ao aplicativo pode incluir identidade do usuário, tipo de dispositivo, localização do usuário, postura de segurança do dispositivo, etc.

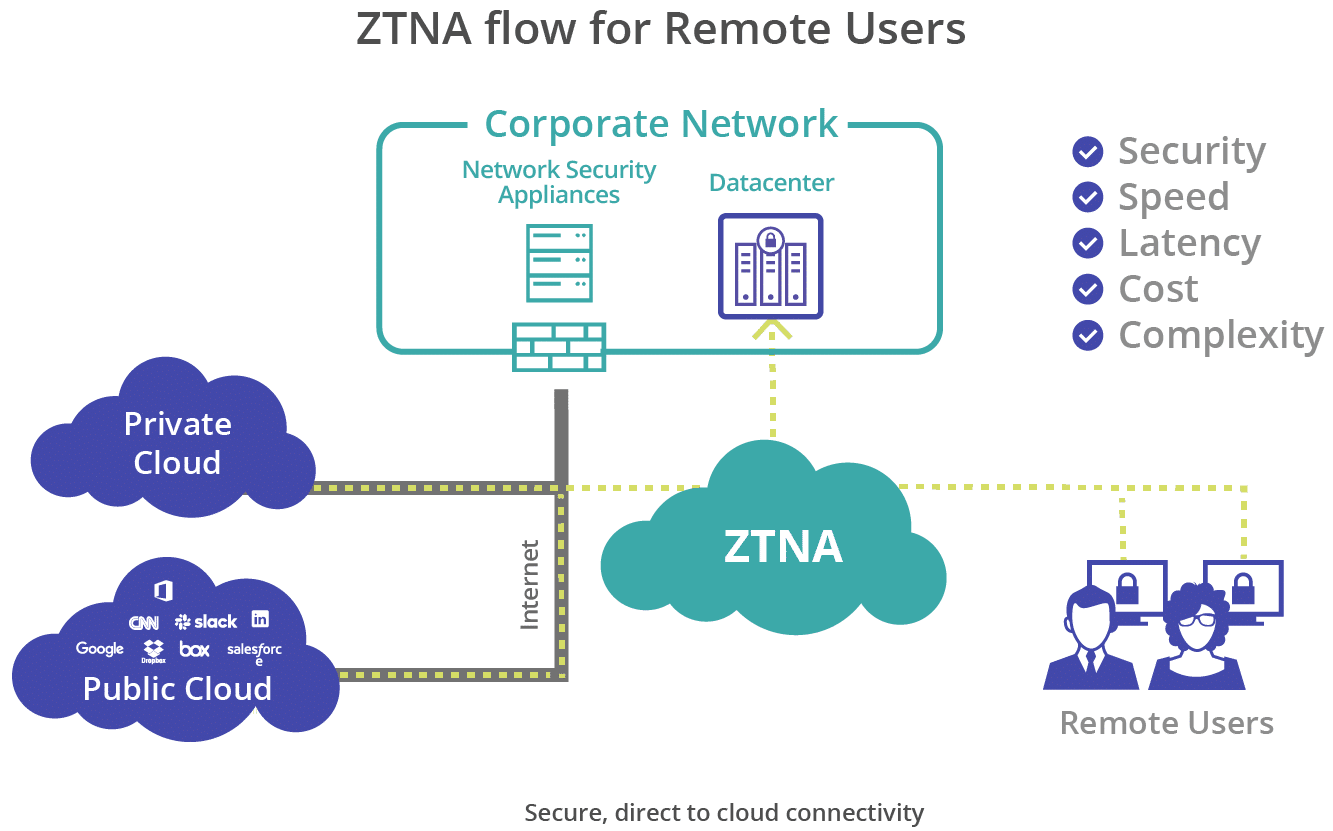

- Substituindo as conexões VPN e MPLS: As arquiteturas VPN são lentas e contraproducentes em implantações que priorizam a nuvem. Proteger o acesso de todos os usuários remotos por meio de VPNs com uso intensivo de software e hardware pode aumentar os gastos de capital e os custos de largura de banda. O ZTNA fornece acesso rápido e direto à nuvem aos recursos corporativos, reduzindo a complexidade, o custo e a latência da rede, ao mesmo tempo em que melhora significativamente o desempenho para facilitar as implantações de força de trabalho remota.

- Limitando o acesso do usuário: A ampla abordagem de segurança baseada em perímetro das soluções de segurança tradicionais permite acesso total à rede para qualquer usuário com chaves de login válidas, superexpondo recursos corporativos confidenciais a contas comprometidas e ameaças internas. Os hackers que obtêm acesso a toda a rede subjacente podem se mover livremente pelos sistemas internos sem serem detectados. A ZTNA implementa o acesso controlado com menos privilégios, restringindo o acesso do usuário a aplicativos específicos estritamente com base na “necessidade de saber”. Todas as solicitações de conexão são verificadas antes de conceder acesso aos recursos internos.

Benefícios do ZTNA

Microssegmentar as redes

O ZTNA permite que as organizações criem perímetros definidos por software e dividam a rede corporativa em vários microssegmentos, evitando o movimento lateral de ameaças e reduzindo a superfície de ataque em caso de violação.

Tornando os aplicativos invisíveis na internet

A ZTNA cria uma darknet virtual e impede a descoberta de aplicativos na Internet pública, protegendo as organizações contra exposição de dados baseados na Internet, malware e ataques DDoS.

Protegendo o acesso a aplicativos legados

O ZTNA pode estender seus benefícios a aplicativos legados hospedados em data centers privados, facilitando a conectividade segura e oferecendo o mesmo nível de vantagens de segurança que os aplicativos da web.

Elevando a experiência do usuário

O ZTNA permite acesso seguro, rápido e ininterrupto direto à nuvem para aplicativos privados, proporcionando uma experiência consistente para usuários remotos que acessam SaaS e aplicativos privados.

Qual é a diferença entre VPN e ZTNA?

Acesso no nível da rede versus acesso no nível do aplicativo: VPNs permitem acesso total à rede privada para qualquer usuário com chaves de login válidas. O ZTNA restringe o acesso do usuário a aplicativos específicos, limitando a exposição de dados e movimentação lateral de ameaças em caso de algum ataque cibernético.

Acesso no nível da rede versus acesso no nível do aplicativo: VPNs permitem acesso total à rede privada para qualquer usuário com chaves de login válidas. O ZTNA restringe o acesso do usuário a aplicativos específicos, limitando a exposição de dados e movimentação lateral de ameaças em caso de algum ataque cibernético.

Visibilidade profunda da atividade do usuário: as VPNs carecem de controles no nível do aplicativo e não têm visibilidade das ações do usuário quando ele está dentro da rede privada. Os ZTNAs registram todas as ações do usuário e fornecem visibilidade e monitoramento mais profundos do comportamento e dos riscos do usuário para impor controles informados e centrados em dados para proteger o conteúdo confidencial nos aplicativos. Os logs podem ser alimentados para ferramentas SIEM para visibilidade em tempo real e centralizada da atividade e ameaças do usuário. Os ZTNAs podem ainda ser integrados com a solução de segurança de endpoint para permitir o acesso adaptável com base na avaliação contínua da postura de segurança do dispositivo.

Avaliação da postura do endpoint: as conexões VPN não levam em consideração os riscos apresentados pelos dispositivos do usuário final. Um dispositivo comprometido ou infectado por malware pode se conectar facilmente ao servidor e obter acesso a recursos internos. Os ZTNAs realizam avaliação contínua dos dispositivos conectados, validando sua postura de segurança e permitindo o acesso adaptativo aos recursos com base na confiança do dispositivo exigida no momento. A conexão do dispositivo é imediatamente encerrada na detecção de riscos.

Avaliação da postura do endpoint: as conexões VPN não levam em consideração os riscos apresentados pelos dispositivos do usuário final. Um dispositivo comprometido ou infectado por malware pode se conectar facilmente ao servidor e obter acesso a recursos internos. Os ZTNAs realizam avaliação contínua dos dispositivos conectados, validando sua postura de segurança e permitindo o acesso adaptativo aos recursos com base na confiança do dispositivo exigida no momento. A conexão do dispositivo é imediatamente encerrada na detecção de riscos.

Experiência do usuário: as VPNs não são projetadas para lidar com o cenário de força de trabalho cada vez mais distribuído. O backhaul de cada conexão de usuário por meio de hubs VPN centralizados cria problemas de largura de banda e desempenho, ao mesmo tempo em que leva a uma experiência de usuário inferior. Com o ZTNA, os usuários podem estabelecer conexões diretas com o aplicativo, permitindo acesso rápido e seguro a recursos corporativos hospedados em ambientes IaaS ou data centers privados, ao mesmo tempo em que facilita implantações de nuvem ágeis e escaláveis.

Economia de custos: o ZTNA elimina a necessidade de adquirir o hardware VPN e gerenciar a complexa configuração da infraestrutura em cada data center. Além disso, os usuários remotos não precisam de um cliente VPN adicional com uso intensivo de recursos para estabelecer uma conexão segura.

Como funciona o ZTN?

Como funciona o ZTN?

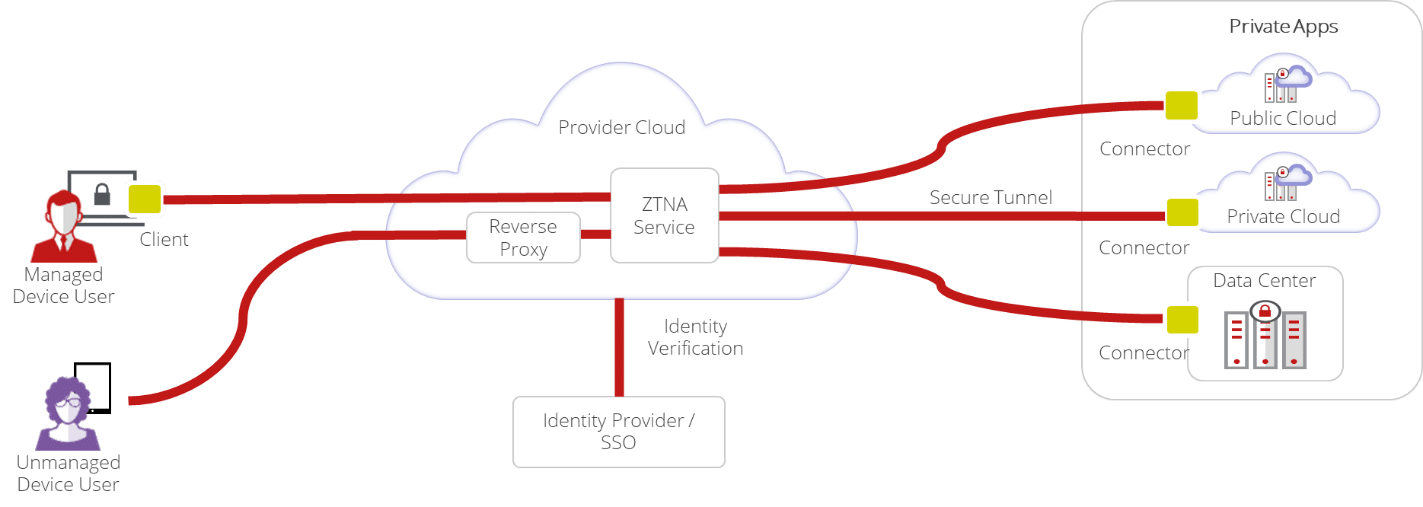

Um software conector instalado na mesma rede do cliente que o aplicativo privado estabelece uma conexão de saída com o serviço (ou corretor) hospedado na nuvem por meio de um túnel criptografado e seguro. O serviço é o ponto de saída para o tráfego privado na rede do cliente e é o principal responsável por:

- Verificando a conexão de usuários e autenticando sua identidade por meio de um provedor de identidade.

- Validar a postura de segurança dos dispositivos do usuário.

- Fornecimento de acesso a aplicativos específicos por meio do túnel seguro.

Devido às conexões de saída ou “de dentro para fora” com o serviço ZTNA, as organizações não precisam abrir nenhuma porta de firewall de entrada para acesso a aplicativos, protegendo-as da exposição direta na Internet pública, protegendo-as de DDoS, malware e outros ataques on-line.

O ZTNA pode atender a dispositivos gerenciados e não gerenciados. Os dispositivos gerenciados seguem uma abordagem baseada no cliente, na qual um cliente ou agente da empresa é instalado nos dispositivos. O cliente é responsável por buscar as informações do dispositivo e compartilhar os detalhes com o serviço ZTNA. A conexão é estabelecida com aplicativos na validação da identidade do usuário e postura de segurança do dispositivo.

Os dispositivos não gerenciados seguem uma abordagem sem cliente ou baseada em proxy reverso. Os dispositivos se conectam ao serviço ZTNA por meio de sessões iniciadas pelo navegador para autenticação e acesso ao aplicativo. Embora isso o torne uma perspectiva atraente para usuários, parceiros e funcionários terceirizados que se conectam por meio de dispositivos pessoais ou BYO, as implantações de ZTNA sem cliente são limitadas a protocolos de aplicativos suportados pelos navegadores da Web, como RDP, SSH, VNC e HTTP.

Fonte: Skyhigh SecurityVeja também:

- A importância da Governança nas movimentações de Fusões e Aquisições

- ANPD divulga lista de processos de fiscalização em andamento

- Segurança e confiabilidade dos bancos influenciam a preferência

- Criação de conteúdo malicioso hospedado no Squarespace

- Brasil tem potencial para ser referência em cibersegurança

- 93% dos ciberataques visam o armazenamento de backup para forçar o pagamento do resgate

- Por que o ser humano NÃO é o elo mais fraco na Segurança da Informação!

- Crimes virtuais ultrapassam número de casos que ocorrem fora da internet no Brasil

- Armazenamento em nuvem e a melhor forma de proteger dados

- Saqueando o CACHE.DB do Aplicativo iOS

- Momento certo para investir em cibersegurança é agora

- O uso da tecnologia como estratégia na capacitação do profissional da geração Z

5 Trackbacks / Pingbacks