Pontuação de crédito exposta em API da Experian EUA utilizada por parceiros. Pesquisador que relatou a descoberta diz que teme que a mesma fraqueza possa estar presente em inúmeros outros sites.

A Experian consertou um ponto fraco com um site de parceiro que permite que qualquer pessoa verifique a pontuação de crédito de dezenas de milhões de americanos apenas fornecendo seu nome e endereço de correspondência, descobriu a KrebsOnSecurity. A Experian diz que bloqueou o vazamento de dados, mas o pesquisador que relatou a descoberta diz que teme que a mesma fraqueza possa estar presente em inúmeros outros sites de empréstimos que trabalham com o bureau de crédito.

Bill Demirkapi , um pesquisador de segurança independente que atualmente está no segundo ano do Rochester Institute of Technology , disse que descobriu a exposição dos dados enquanto procurava fornecedores de empréstimos estudantis online.

Demirkapi encontrou o site de um credor que se ofereceu para verificar a elegibilidade do empréstimo inserindo seu nome, endereço e data de nascimento. Examinando o código por trás dessa página de pesquisa, ele foi capaz de ver que invocava uma Interface de Programação de Aplicativo Experian ou API – um recurso que permite que os credores automatizem consultas para pontuações de crédito FICO do bureau de crédito.

“Ninguém deveria ser capaz de realizar uma verificação de crédito da Experian apenas com informações publicamente disponíveis”, disse Demirkapi. “A Experian deve exigir informações não públicas para consultas promocionais, caso contrário, um invasor que encontrar uma única vulnerabilidade em um fornecedor pode facilmente abusar do sistema da Experian.”

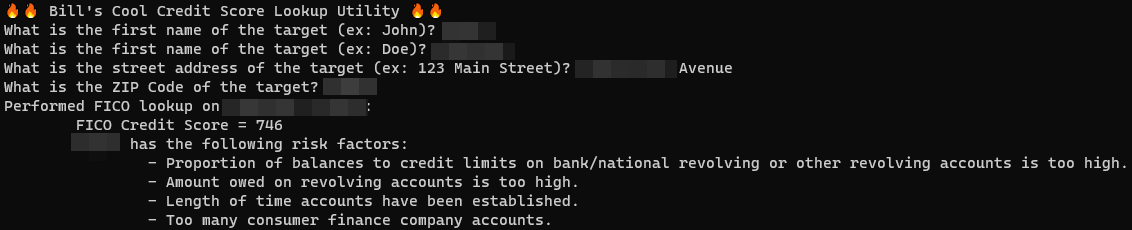

Demirkapi descobriu que a API Experian podia ser acessada diretamente sem qualquer tipo de autenticação e que inserir todos os zeros no campo “data de nascimento” permitia que ele extraísse a pontuação de crédito de uma pessoa. Ele até construiu uma ferramenta de linha de comando útil para automatizar as pesquisas, que apelidou de “Utilitário de pesquisa de pontuação de crédito legal de Bill”.

O KrebsOnSecurity colocou essa ferramenta à prova, pedindo permissão a um amigo para que Demirkapi analisasse sua pontuação de crédito. O amigo concordou e disse que tiraria sua pontuação da Experian (naquele momento eu não tinha contado a ele que Experian estava envolvido). A pontuação que ele forneceu correspondeu à pontuação retornada pela ferramenta de pesquisa de Demirkapi.

Além das pontuações de crédito, a API Experian retorna para cada consumidor até quatro “fatores de risco”, indicadores que podem ajudar a explicar por que a pontuação de uma pessoa não é maior.

No exemplo testado, a ferramenta de Bill disse que sua pontuação de 700s poderia ser melhor se a proporção dos saldos para os limites de crédito fosse menor e se ele não devesse tanto em contas de crédito rotativo. “Muitas contas de empresas de financiamento ao consumidor”, concluiu a API sobre a pontuação.

Demirkapi se recusou a compartilhar com a Experian o nome do credor ou o site onde a API foi exposta. Ele se recusou porque disse suspeitar que pode haver centenas ou mesmo milhares de empresas usando a mesma API, e que muitos desses credores podem estar vazando de forma semelhante o acesso aos dados de consumidores da Experian.

“Se nós os informarmos sobre o endpoint específico, eles podem simplesmente banir / trabalhar com o fornecedor do empréstimo para bloquear essas solicitações neste caso, o que não corrige o problema sistêmico”, explicou ele.

No entanto, após ser contatado pelo repórter da KrebsOnSecurity, a Experian descobriu por conta própria qual credor estava expondo sua API; Demirkapi disse que o site do fornecedor agora indica que o acesso à API foi desabilitado.

“Conseguimos confirmar uma única instância de onde essa situação ocorreu e tomamos medidas para alertar nosso parceiro e resolver a questão”, disse Experian em um comunicado por escrito. “Embora a situação não envolva ou comprometa nenhum dos sistemas da Experian, levamos esse assunto muito a sério. A segurança de dados sempre foi, e sempre será, nossa maior prioridade. ”

Demirkapi disse que está desapontado que Experian fez exatamente o que ele temia que eles fizessem. “Eles encontraram um endpoint que eu estava usando e o enviaram para o modo de manutenção”, disse ele. “Mas isso não resolve o problema sistêmico de forma alguma.”

APIs com vazamento e mal protegidas, como a que Demirkapi encontrou, são a fonte de muitos danos nas mãos de ladrões de identidade. No início deste mês, a gigante de seguros de automóveis Geico divulgou que fraudadores abusaram de um bug em seu site para roubar números de carteiras de motorista de americanos .

Geico disse que os dados foram usados por ladrões envolvidos na aplicação fraudulenta de benefícios de seguro-desemprego . Muitos estados agora exigem números de carteira de motorista como forma de verificar a identidade do candidato.

Em 2013, KrebsOnSecurity deu a notícia sobre um serviço de roubo de identidade no submundo que programaticamente puxava dados confidenciais de crédito ao consumidor diretamente de uma subsidiária da Experian. Esse serviço era executado por um hacker vietnamita que disse à subsidiária da Experian que era um investigador particular. O Serviço Secreto dos EUA disse mais tarde que o serviço de roubo de identidade ” causou mais danos financeiros materiais a mais americanos do que qualquer outro “.

Fonte: KrebsOnSecurity

Veja também:

- Milhões de dispositivos Dell vulneráveis à atualização de falha de driver

- Intel, AMD disputam descobertas sobre vulnerabilidades de chips

- Empresa de oleoduto dos EUA é atacada por ransomware

- 3,2 bilhões de senhas vazadas contêm 1,5 milhão de registros com e-mails governamentais

- Sophos lança XDR: única solução da indústria que sincroniza endpoint nativo, servidor, firewall e segurança de e-mails

- Custo de recuperação de ransomware pode chegar a US$2 Milhões

- Conteúdo Segurança Cibernética online gratuito e de baixo custo

- Microsoft alerta sobre 25 vulnerabilidades críticas em IoT

- Falha no F5 Big-IP permite acesso ao Access Policy Manager

- Hackers estão explorando links Discord e Slack para distribuir malware

- TJRS é atacado com Ransomware REvil com resgate de US$ 5 Milhões

- Reconhecimento Facial é polêmica e contrária à Privacidade

3 Trackbacks / Pingbacks