Patches do VMware corrige falha dos produtos ESXi, Workstation e Fusion. Problema está relacionado a uma vulnerabilidade de estouro de pilha.

A VMWare enviou atualizações para produtos Workstation, Fusion e ESXi para lidar com uma vulnerabilidade de segurança “importante” que poderia ser transformada em arma por um agente de ameaça para assumir o controle dos sistemas afetados.

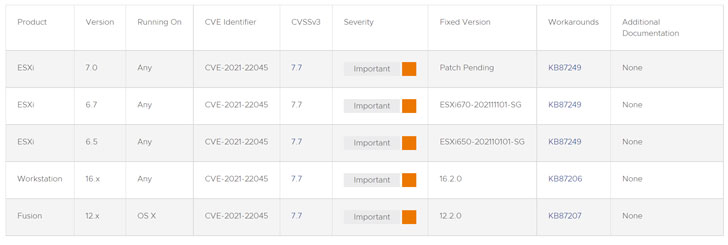

O problema está relacionado a uma vulnerabilidade de estouro de pilha – rastreada como CVE-2021-22045 (pontuação CVSS: 7,7) – que, se explorada com sucesso, resulta na execução de código arbitrário. A empresa creditou a Jaanus Kääp, um pesquisador de segurança da Clarified Security, por relatar a falha.

“Um agente malicioso com acesso a uma máquina virtual com emulação de dispositivo de CD-ROM pode ser capaz de explorar esta vulnerabilidade em conjunto com outros problemas para executar código no hipervisor de uma máquina virtual“, disse a VMware em um comunicado publicado em 4 de janeiro. “A exploração bem-sucedida requer que [uma] imagem de CD seja anexada à máquina virtual.“

O erro afeta as versões do ESXi 6.5, 6.7 e 7.0; Versão da estação de trabalho 16.x; e Fusion versões 12.x, com a empresa ainda prepara para lançar um patch para o ESXi 7.0. Nesse ínterim, a empresa está recomendando aos usuários que desabilitem todos os dispositivos de CD-ROM / DVD em todas as máquinas virtuais em execução para evitar qualquer exploração potencial –

- Faça login em um sistema vCenter Server usando o vSphere Web Client.

- Clique com o botão direito na máquina virtual e clique em Editar configurações.

- Selecione a unidade de CD / DVD e desmarque “Conectado” e “Conectar ao ligar” e remova todos os ISOs anexados.

Com as soluções de virtualização da VMware amplamente implantadas em empresas, não é surpresa que seus produtos tenham surgido como uma escolha popular para os agentes de ameaças realizarem uma série de ataques contra redes vulneráveis. Para atenuar o risco de infiltração, é recomendável que as organizações agem rapidamente para aplicar as atualizações necessárias.

Fonte: The Hacker NewsVeja também:

- Microsoft reedita Bug do Milênio na virada para 2022

- Crime cibernético – seus funcionários são uma ameaça à segurança operacional?

- Crie uma Persona convincente e esconda sua Identidade Online

- 5 Cybersecurity Trends para observar em 2022

- LastPass Master Passwords pode ter sido comprometida

- Log4j nova versão 2.17.1 do Apache corrige nova falha de RCE

- Com foco em privacidade o DuckDuckGo cresce 46%

- Cibercrime está cada vez mais frequente em empresas: é hora de falar de AIOps

- VMware é fortemente afetado pelo Log4j e apresenta falha crítica no UEM

- Novo vetor de ataque Log4j descoberto

- Dridex trolla funcionários com falsos e-mails de rescisão de empregos

Be the first to comment