Patch Tuesday traz correções importantes. A Patch Tuesday de maio de 2023 da Microsoft forneceu correções cumulativa contendo atualizações de segurança para os seus produtos, recursos e funções, nos quais foram encontradas 93 falhas descritas em CVE´s(lista completa ao final deste artigo). Algumas destas vulnerabilidades consideradas críticas segundo Microsoft, pois permitem a execução remota de código.

As CVE´s a seguir requerem atenção adicional, pois foram definidas como zero-day, três vulnerabilidades foram corrigidas, das quais duas foram encontradas no Windows e já existem relatos de uso por cibercriminosos, enquanto a terceira afeta o Microsoft Outlook e ainda não foi detectada em ataques do mundo real.

CVE-2023-29336

A vulnerabilidade de elevação de privilégio CVE-2023-29336, permite que os invasores obtenham o nível mais alto possível de privilégios no dispositivo de destino.

Link : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-29336

CVE-2023-24932

Esta falha sendo explorada ativamente – CVE-2023-24932, a possibilidade de se criar uma abertura para um invasor instalar um pacote de malware que pode se fundir ao sistema na inicialização e, assim, ser carregado antes que as soluções de segurança possam detectá-lo. Importante observar que a atualização de segurança que protege o Windows Boot Manager contra a CVE-2023-24932 não está habilitada por padrão

Link : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-24932

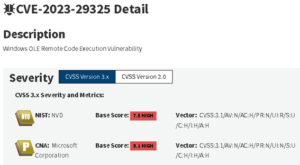

CVE-2023-29325

A terceira vulnerabilidade zero-day – CVE-2023-29325 – foi encontrada no Microsoft Outlook, em situação especifica pode permitir que um invasor execute um código remoto no computador de destino se a vítima abrir um e-mail especialmente criado em uma versão afetada do programa ou apenas visualizá-lo – a menos que tenha visualizações de texto simples habilitadas.

Link : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-29325

A MindSec recomenda :

Proteja seus dispositivos instalando a atualização mais recente o quanto antes. As instruções e detalhes podem ser encontradas consultando as páginas de suporte da Microsoft para Windows e Office.

Lista de CVE´s Microsoft :

Informações Adicionais Relevantes

- O novo recurso de Hotpatching já está disponível para todos. Consulte Recurso de hotpatching para VMs (máquinas virtuais) do Windows Server Azure Edition para obter mais informações.

- As atualizações do Windows 10 são cumulativas. O lançamento de segurança mensal inclui todas as correções de segurança para as vulnerabilidades que afetam o Windows 10, além de conter atualizações não relacionadas à segurança. As atualizações estão disponíveis pelo Catálogo do Windows Update. Para obter informações sobre datas de ciclo de vida e suporte para sistemas operacionais Windows 10, consulte Dados técnicos sobre o ciclo de vida do Windows.

- A Microsoft está melhorando as notas de versão do Windows. Para obter mais informações, consulte O que vem a seguir para notas de versão do Windows.

- Uma lista das atualizações mais recentes da pilha de serviços para cada sistema operacional pode ser encontrada em ADV990001. Essa lista será atualizada sempre que uma nova atualização da pilha de serviços for lançada. É importante instalar a atualização mais recente da pilha de serviços.

Veja também:

- ChatGPT precisa de regulação para maior segurança

- Fraude em anúncios digitais pode gerar prejuízo de mais de R$ 500 bilhões

- Como lidar com insiders que representam riscos para as empresas?

- Qbot lança campanha global e predomina como principal malware no Brasil

- Alerta para aumento de risco cibernético em mecanismos de buscas

- PL das fake news e LGPD: Semelhanças e diferenças entre as leis

- LGPD incentiva melhores práticas na proteção de dados

- Desenvolvimento Low-Code: quais cuidados garantem a segurança cibernética?

- Cinco ações para consolidar a segurança na nuvem e reduzir custos

- Selfie é modelo de autenticação mais utilizado em 2022, aponta levantamento da D4Sign

- Grupo Fleury confirma ataque cibernético

- senhasegura é a primeira empresa do Brasil a participar do European Identity and Cloud Conference

Be the first to comment