Patch Tuesday julho é rico em problemas do Azure e do Windows. Os problemas do Windows compõem a maior parte dos 85 CVEs abordados, com uma vulnerabilidade sob exploração ativa em estado selvagem.

A Microsoft lançou na terça-feira, patches para 85 vulnerabilidades em seis famílias de produtos da Microsoft. Todos, exceto seis, são classificados como Importantes em gravidade e, mais uma vez, a maioria (47) afeta o Windows. O Azure compõe a maior parte do restante com 34 patches na fila, com Edge, Office, Defender e Xbox Live cada um recebendo uma atualização cada. Três dos patches de divulgação de informações de gravidade importantes incluídos na verdade são de terceiros – dois da AMD e um do HackerOne. Um problema de elevação de privilégio de classe importante, afetando o Windows, está atualmente sob exploração ativa em estado selvagem. Um aviso, com conexões para a tão esperada função Windows Autopatch de Redmond, também está incluído na coleção deste mês.

Existem apenas quatro vulnerabilidades de classe crítica este mês, todas para Windows, todas listadas como menos prováveis de serem exploradas. O único problema identificado como realmente sob exploração, CVE-2022-22047, afeta o Client/Server Runtime Subsystem Service (CSRSS); é descrito como um problema de Elevação de Privilégios de classe importante de complexidade de ataque potencialmente baixa, exigindo poucos privilégios e nenhuma interação do usuário e afetando as instalações do cliente e do servidor. Como tal, os administradores devem considerar que vale a pena abordar esta questão mais cedo ou mais tarde.

Os dois patches originados da AMD estão conectados ao boletim AMD-SB-1037 do próprio fabricante do chip , também divulgado na terça-feira. Esse boletim aborda o Retbleed , um ataque de execução especulativa que afeta certos processadores AMD e Intel. Retbleed é, por sua vez, uma variação de um ataque de canal lateral de temporização microarquitetônica Spectre. Retbleed explora uma defesa de segurança chamada retponline, que foi desenvolvida para combater ataques do tipo Spectre, mas que é conhecida por ser potencialmente vulnerável a esse tipo de ataque há anos. (A Intel, também vulnerável, também está divulgando informações consultivas esta semana. Os patches da Microsoft hoje não incluem essas informações.)

Além do grande volume de patches do Azure, alguns problemas abordados em julho se destacam apenas porque o Black Hat está no horizonte. Entre vários pesquisadores que relatam problemas regularmente à Microsoft, Cheng-Da “Orange” Tsai, da Devcore, que no início deste ano divulgou a série de vulnerabilidades do Exchange que se tornaram ProxyLogon, é creditado com três descobertas de IIS de gravidade importante na coleção de patches deste mês. Ele falará sobre a desestabilização da tabela de hash do IIS na conferência do próximo mês.

Pelos Números

- Total de CVEs da Microsoft: 82

- Total de CVEs de terceiros também enviados em atualização: 3

- Divulgado publicamente: 0

- Explorado publicamente: 1

- Exploração detectada: 1 (versões mais antigas e mais recentes do produto)

- Exploração mais provável: 5 (versões de produtos mais antigas e mais recentes)

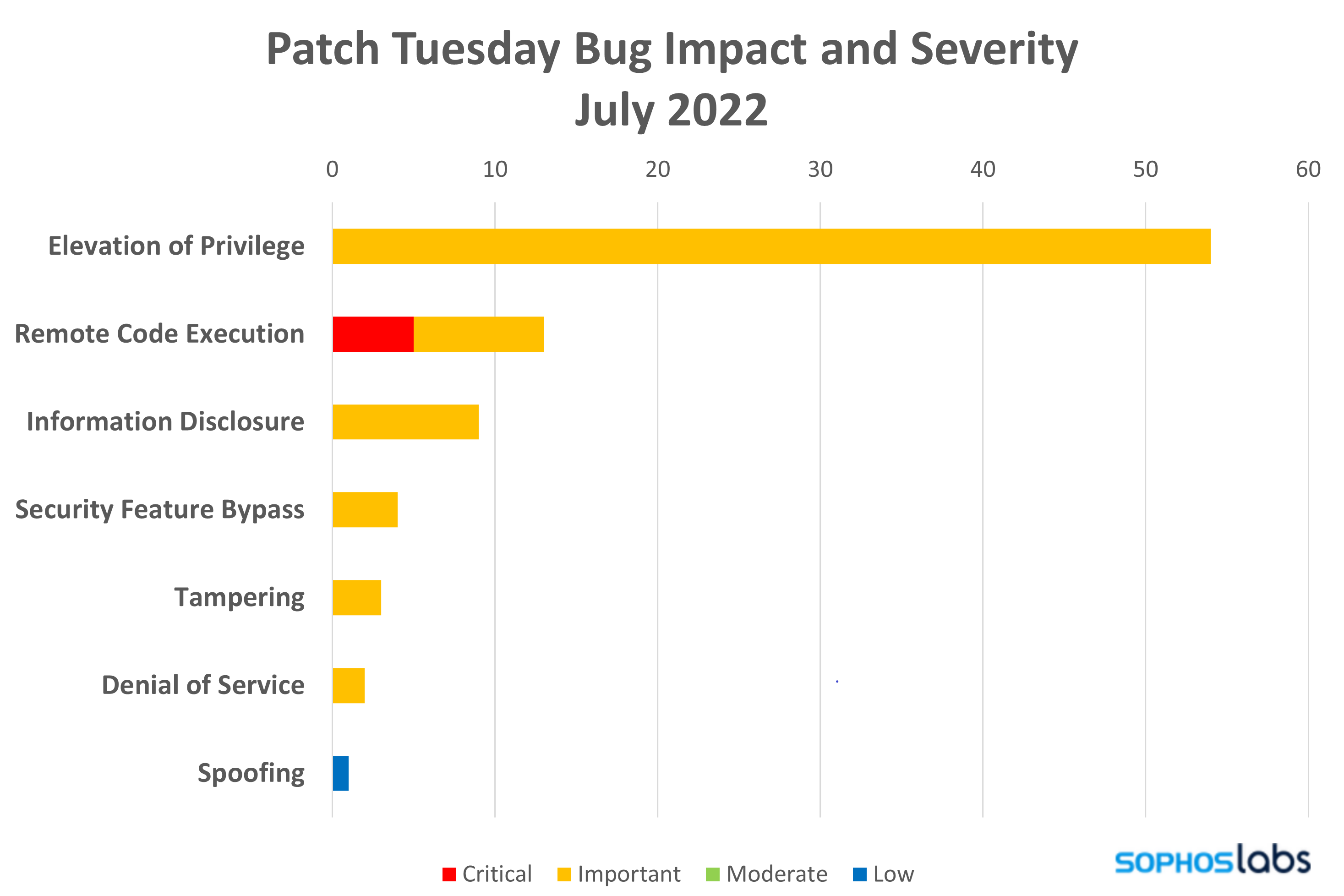

- Gravidade

- Crítico: 4

- Importante: 80

- Baixo: 1

- Impacto

- Elevação de Privilégio: 54

- Execução Remota de Código: 12

- Divulgação de informações: 9

- Divulgação de informações: 9

- Manipulação: 3

- Negação de serviço: 2

- Falsificação: 1

Figura 1: Problemas de elevação de privilégios de gravidade importante compõem a grande maioria dos patches de julho

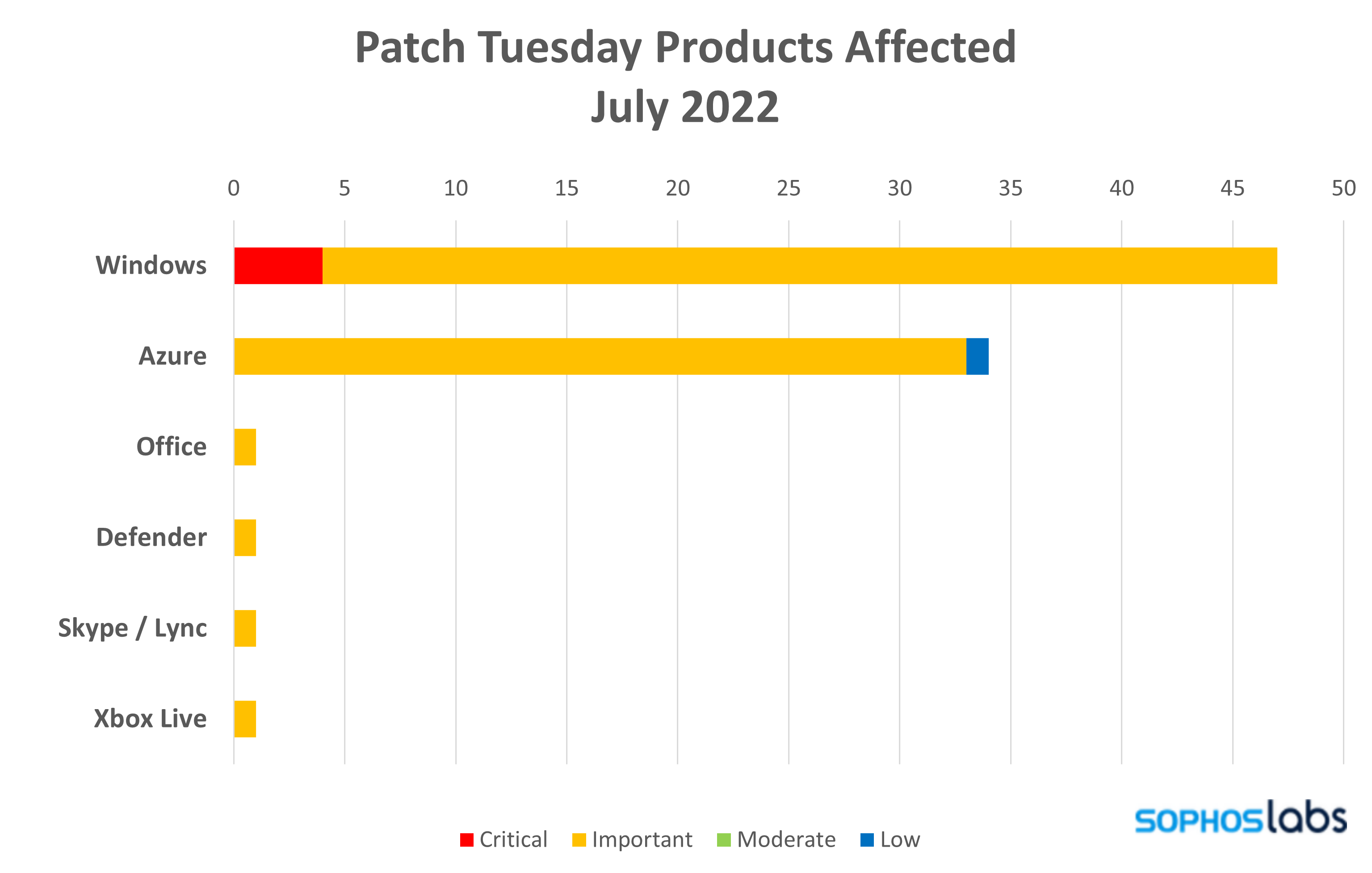

- Produtos

- Microsoft Windows: 47

- Azure: 34

- Microsoft Office: 1

- Defensor: 1

- Skype / Lync: 1

- Xbox Live: 1

Figura 2: o Windows compõe a maioria das vulnerabilidades de julho, incluindo todos os quatro problemas de classe crítica

Vulnerabilidades notáveis

Elevação de privilégio do Windows CSRSS (CVE-2022-22047)

Esta é uma das três vulnerabilidades de elevação de privilégios que afetam o Windows Client Server Run-Time Subsystem (CSRSS). Todos os três são descritos como sendo potencialmente de baixa complexidade de ataque, exigindo baixos privilégios e nenhuma interação do usuário e afetam as instalações do cliente e do servidor. Mais importante, é também a única vulnerabilidade apontada como estando sob exploração ativa no momento do lançamento. Embora não tenhamos visto nenhum código de prova de conceito no lançamento e ele seja classificado como “Importante”, esses fatores tornam essa vulnerabilidade uma vulnerabilidade que os administradores devem resolver mais cedo ou mais tarde e é melhor resolver todas as três vulnerabilidades do CSRSS de uma só vez.

Vulnerabilidade de adulteração do Microsoft Defender para endpoints (CVE-2022-33637)

Como uma classe de vulnerabilidade, a adulteração é representada com muito mais destaque do que o habitual em julho, com três problemas – dois afetando o Windows e um tocando apenas o Microsoft Defender for Endpoint for Linux. A exploração bem-sucedida dessa vulnerabilidade exigiria que um invasor se autenticasse no dispositivo do console de gerenciamento e tivesse um token de integração específico.

Vulnerabilidade do recurso de desvio de segurança do BitLocker (CVE-2022-22048)

Ele tem uma gravidade máxima de Importante e requer que um invasor tenha um ataque físico à máquina de destino, mas essa vulnerabilidade é capaz de ignorar a criptografia do BitLocker na máquina – mesmo se ela estiver desligada. As instalações do Windows do cliente e do servidor são afetadas.

Atualizações mais recentes da pilha de manutenção (aviso ADV990001)

Uma atualização de pilha de manutenção faz alterações no componente que instala as atualizações do Windows, bem como no CBS (pilha de manutenção baseada em componentes), outra base crucial do sistema operacional. Geralmente, essas atualizações são emitidas em resposta a um problema ou vulnerabilidade recém-descoberta, embora, nesse caso, o cenário mais provável envolva o lançamento do recurso Windows Autopatch da Microsoft. Como a capacidade de instalar outros patches de segurança pode depender da atualização da pilha de serviços, sugerimos que os administradores priorizem o ADV990001 . (A Microsoft oferece uma visão geral das atualizações da pilha de manutenção para aqueles que não estão familiarizados com esse componente atualizado com pouca frequência.)

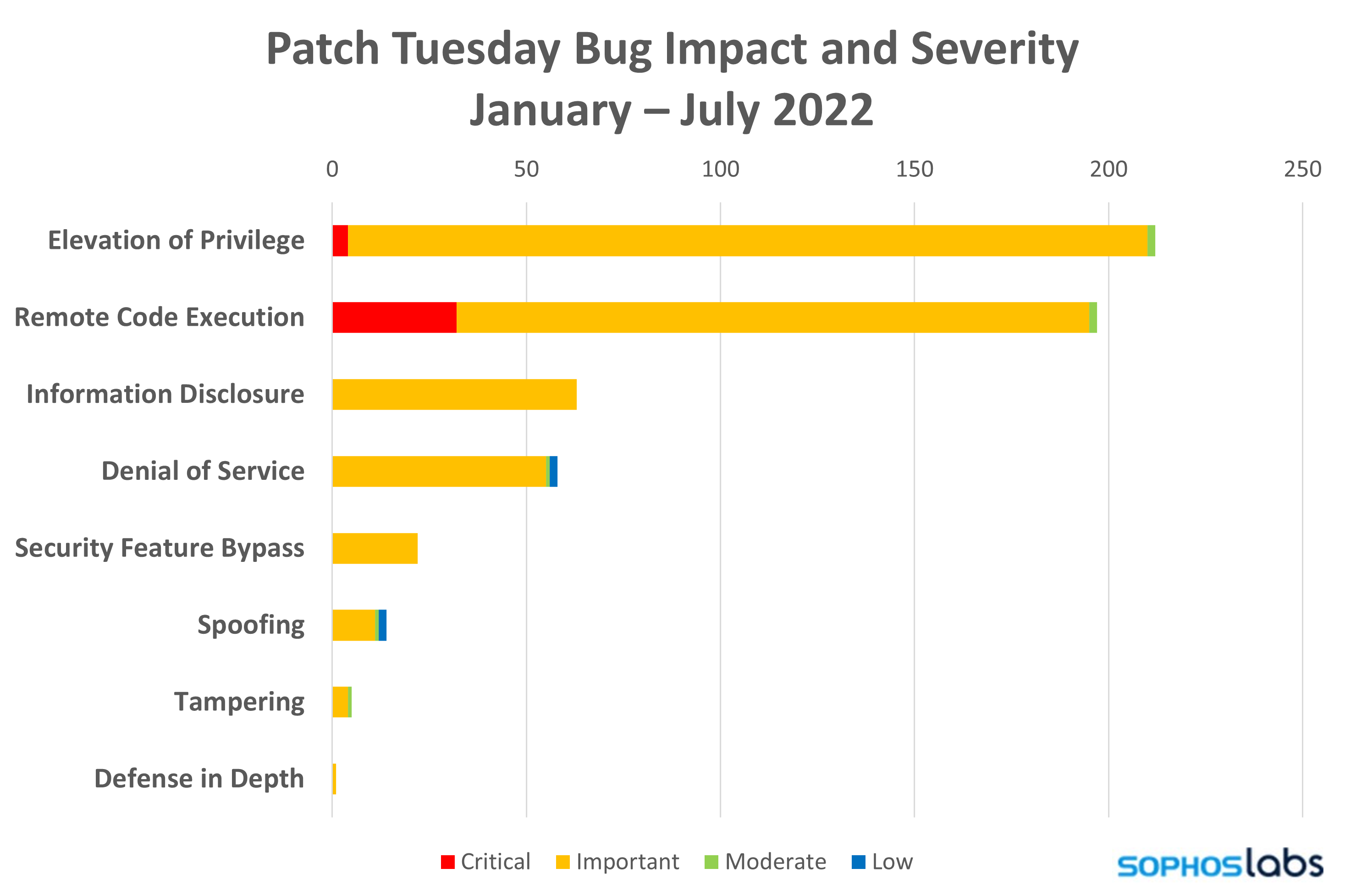

Figura 3: A preponderância de julho de problemas de Elevation of Privilege traz a contagem de EoP de 2022 um pouco à frente da contagem de vulnerabilidades de Execução Remota de Código

Proteção Sophos

| CVE | Sophos Intercept X | Firewall Sophos XGS |

| CVE-2022-22047 | Exp/2222047-A | Exp/2222047-A |

Como você pode fazer todos os meses, se não quiser esperar que o sistema baixe as atualizações, você pode baixá-las manualmente no site do Catálogo do Windows Update . Execute a ferramenta winver.exe para determinar qual compilação do Windows 10 ou 11 você está executando e baixe o pacote de atualização cumulativa para a arquitetura e o número de compilação do seu sistema específico .

Fonte: Sophos por Ângela GunnVeja também:

- Como encontrar novas primitivas de ataque no Microsoft Azure

- DoD testa programa de recompensas de bugs

- Como funcionam as avaliações do MITRE Engenuity ATT&CK

- Estudo mostra que soluções em SASE superam expectativas

- PMEs brasileiras estão na mira do ransomware aponta pesquisa da Arcserve

- FBI alerta sobre candidatos fake a vagas para trabalho remoto

- Google lança correção para novo zero-day crítico

- Zabbix 6.2 chega com melhorias de configuração e desempenho

- CISA Alert (AA22-181A) #StopRansomware: MedusaLocker

- Relatório mostra como setor de energia é um dos alvos preferidos de ataques cibernéticos

- Fortinet eleva seu compromisso com o MITRE Engenuity Center para a Defesa Informada sobre Ameaças

- BlackParty: nova campanha de malware tem o Brasil como alvo principal

Be the first to comment