PAM: Privileged Access Management – Riscos Cibernéticos, Ameaças e Benefícios. Como mitigar os riscos e danos decorrentes de ataques internos e externos.

O Gerenciamento de Acesso Privilegiado (PAM — Privileged Access Management) é formado por um conjunto de estratégias e tecnologias de segurança cibernética para exercer controle sobre o acesso privilegiado e permissões para usuários, contas, processos e sistemas em um ambiente tecnológico.

O PAM é uma solução ideal para prevenção e mitigação de danos decorrentes de ataques externos, bem como de descuido de colaboradores internos e outras ameaças internas contra credenciais privilegiadas, especificamente.

Embora o PAM englobe muitas estratégias, o objetivo central da solução é a aplicação do conceito de menor privilégio, que diz respeito à restrição de direitos de acesso e permissões para usuários, contas, aplicativos, sistemas, dispositivos e processos de computação ao mínimo absoluto acesso para executar atividades de suas rotinas.

Por isso, o PAM é considerado por muitos especialistas e tecnólogos como uma das soluções de segurança cibernética mais importantes para reduzir o risco cibernético e obter um Retorno sobre Investimento (ROI) relevante em segurança.

PAM x IAM

O PAM é geralmente relacionado dentro de um escopo mais amplo de Gerenciamento de Identidade e Acesso (ou IAM — Identity and Access Management).

Porém, os controles IAM fornecem autenticação de identidades para garantir que um usuário legítimo tenha o acesso correto. Enquanto isso, o PAM oferece visibilidade, gerenciamento e auditoria de uma forma detalhada sobre identidades e atividades privilegiadas.

Juntos, PAM e IAM fornecem um controle refinado, visibilidade e capacidade de auditoria sobre todas as credenciais e privilégios existentes em um ambiente sistêmico.

Veja a seguir veremos como algumas funcionalidades, como as soluções PAM são importantes aliadas para reduzir os riscos cibernéticos associados às ameaças internas e quais os principais benefícios de um PAM.

PAM e Contas Privilegiadas

Contas privilegiadas são contas com permissão de acesso elevado que permitem que os proprietários da conta acessem as áreas mais restritas do sistema e executem tarefas altamente privilegiadas. Assim como contas de usuário típicas, contas privilegiadas também exigem uma senha para acessar sistemas e executar tarefas.

Uma conta privilegiada pode ser usada por uma pessoa ou sistema. Contas privilegiadas, como contas administrativas, costumam ser usadas por administradores de sistemas para gerenciar software, hardware e bancos de dados.

O problema com essas contas é que muitas vezes são compartilhadas, usadas em muitos sistemas e podem usar senhas fracas ou padrão, facilitando o trabalho dos agentes internos.

Assim, essas contas quando não gerenciadas corretamente, dão aos agentes internos a capacidade de acessar e baixar os dados mais confidenciais de uma organização, distribuir malware, ignorar os controles de segurança existentes e apagar trilhas de auditoria para ocultar suas atividades.

Uma das formas mais seguras para gerenciar contas privilegiadas é através de soluções PAM (Gerenciamento de Acesso Privilegiado). Essa solução consiste em estratégias e tecnologias de segurança cibernética para exercer controle sobre o acesso privilegiado e permissões para usuários, contas, processos e sistemas em um ambiente corporativo.

Veja a seguir como as soluções PAM são importantes aliadas para reduzir os riscos cibernéticos associados às ameaças internas.

Riscos cibernéticos associados às ameaças internas

Nem sempre as ameaças internas são exclusivamente pessoas que trabalham diretamente para sua organização. Podemos incluir, consultores, contratados terceirizados, fornecedores e qualquer pessoa que tenha acesso legítimo a alguns de seus recursos.

Para entender mais a respeito do assunto, selecionamos cinco possíveis cenários onde as ameaças internas podem surgir.

- Um funcionário ou terceiro que executa ações inadequadas que não são intencionalmente maliciosas, são apenas descuidadas. Frequentemente essas pessoas buscam maneiras de realizar seus trabalhos, porém fazem uso indevido dos ativos, não seguem as políticas de uso aceitáveis e instalam aplicativos não autorizados ou de origem duvidosa.

- Um parceiro ou terceiro que compromete a segurança por negligência, uso indevido ou acesso malicioso ou uso de um ativo. Por exemplo, um administrador de sistemas pode configurar incorretamente um servidor ou banco de dados, tornando-o aberto ao público em vez de privado e com acesso controlado, expondo inadvertidamente informações confidenciais.

- Um agente subornado ou solicitado por terceiros para extrair informações e dados. Pessoas sob estresse financeiro costumam ser os principais alvos.

- Um funcionário rejeitado ou insatisfeito é motivado a derrubar uma organização por dentro, interrompendo os negócios e destruindo ou alterando dados.

- Uma pessoa com acesso privilegiado legítimo aos ativos corporativos, que procura explorá-los para ganho pessoal, geralmente roubando e redirecionando as informações.

Quer o dano seja causado intencionalmente ou acidentalmente, as consequências dos ataques internos são muito reais.

Algumas das formas de mitigar os riscos dos cenários acima é implementando ferramentas de monitoramento para rastrear quem acessou quais arquivos e para alertar os administradores sobre atividades incomuns.

Além dessas ações, o gerenciamento das contas privilegiadas também ajudam a reduzir danos causados por ameaças internas e contribuem para uma postura de segurança cibernética proativa.

PAM e Ameaças Internas

Conforme mencionado, as contas privilegiadas representam alvos de alto valor para os agentes internos.

É importante que as organizações adotem uma solução de Gerenciamento de Acesso Privilegiado (PAM) e forneçam dados sobre o acesso a contas privilegiadas dessa solução em seu sistema de monitoramento.

Em seguida, selecionamos 7 recursos presentes nas soluções PAM que são estratégicas para aquelas empresas que buscam reduzir as possibilidades de ameaças internas.

- Uso de políticas consistentes para todos os funcionários, sejam eles remotos, prestadores de serviços ou de terceiros.

- Protege as credenciais de seus ativos mais confidenciais (aplicativos confidenciais, bancos de dados, contas privilegiadas e outros sistemas críticos) em um cofre central e seguro.

- Limita o acesso privilegiado a informações confidenciais, como dados de clientes, informações de identificação pessoal, segredos comerciais, propriedade intelectual e dados financeiros confidenciais.

- Emprega procedimentos e recursos de privilégios mínimos para fornecer aos funcionários apenas o acesso de que precisam.

- Remove os direitos de administrador local de todas as estações de trabalho dos funcionários e implementa políticas de permissão, restrição e negação para bloquear aplicativos maliciosos.

- Implementa aprovações de fluxo de trabalho para criação e governança de contas privilegiadas.

- Monitora e registre o acesso privilegiado a informações, dados e sistemas confidenciais.

Benefícios de uma solução PAM

Um contraponto entre o PAM e outros tipos de tecnologias de segurança é que o PAM abrange vários pontos da cadeia de ataques cibernéticos, fornecendo proteção contra ataques externos e ameaças internas.

O PAM confere vários benefícios principais, incluindo:

- Redução na Infecção e propagação de malwares: muitas variedades de malware precisam de privilégios elevados para sua instalação ou execução. A remoção de privilégios excessivos, como a aplicação de privilégios mínimos em toda a empresa, pode impedir que o malware se estabeleça ou reduza sua disseminação, se isso acontecer.

- Desempenho operacional: restringir privilégios ao intervalo mínimo de processos para executar uma atividade autorizada reduz a chance de problemas de incompatibilidade entre aplicativos ou sistemas, além de ajudar a reduzir o risco de tempo de inatividade.

- Conformidade: ao restringir as atividades privilegiadas que podem ser realizadas, o PAM ajuda a criar um ambiente menos complexo e, portanto, mais amigável para as auditorias.

Além disso, muitos regulamentos de conformidade (incluindo HIPAA, PCI DSS, FDDC, Government Connect, FISMA e SOX) e legislações de proteção de dados (como GDPR, LGPD e CCPA) exigem que as organizações apliquem políticas de acesso com privilégios mínimos para garantir a administração de dados e segurança de sistemas adequadas.

Quando utilizada para gerenciar acessos privilegiados em sistemas organizacionais e plataformas que armazenam ou protegem a integridade de dados sensíveis, o senhasegura oferece um ponto de acesso centralizado aos sistemas críticos. Suas funcionalidades permitem reforçar o controle de acesso, limitando o acesso do usuário apenas ao que foi previamente autorizado, respeitando o critério do privilégio mínimo.

SENHASEGURA

O senhasegura é uma solução 100% nacional que faz o armazenamento, controle de acesso e troca periódica dessas credenciais em ativos de redes, servidores, balanceadores, banco de dados, entre outros.

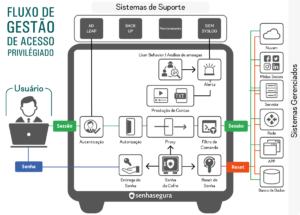

Com essa solução, a liberação dos acessos pode ser feita através de workflow de aprovação, dupla custódia, ou através de sessão iniciada diretamente no console da solução, sem a necessidade de exibição da senha. Além disso, o sistema realiza trocas das senhas após o uso, ou por expiração, de acordo com as políticas de segurança das instituições.

Através do armazenamento de segredos e senhas impessoais de alto privilégio o senhasegura é capaz de gerenciar todo o workflow de autorização, geração automática de senhas fortes, auditoria e geração de alertas de irregularidades. Com o senhasegura é possível estabelecer perfis de acessos funcionais segregados para auditoria, usuário e administradores da ferramenta, gerar relatórios gerenciais detalhados e integrar o PAM ao gerenciadores de logs e eventos (SIEM).

O fluxo de autorização pode ser integrado com envio de SMS e emails, facilitando as aprovações rotineiras, além de permitir o uso de liberações emergenciais (break the glass) com registros especiais e alertas, sem impactar as operações de carácter especial, onde o tempo é fator determinante para a liberação e uso das senhas privilegiadas.

O PAM senhasegura em um único appliance (físico ou virtyual) integra todas as funcionalidades requeridas por um PAM, sem a necessidade de instalação de softwares ou base de dados adicionais. Sistemas operacionais, bases de dados, aplicativos web, equipamentos servidores, roteadores, balanceadores, switches, firewall e outros são conectados de forma simples e funcional, sem a necessidade de instalação de agentes locais e a autenticação do usuário pode ser integrada com o AD ou outro LDAP de autenticação que exista na organização.

O senhasegura entrega a sessão logada sem expor a senha. Durante toda a sessão a operação é gravada e fica guardada para auditoria e se desejado, o senhasegura pode entregar a senha e depois de término do uso fazer a troca automaticamente. Todo os acessos realizados ficam gravados para efeitos de auditoria e análise forense. Durante a sessão é possível controlar comandos, acompanhar e derrubar remotamente a sessão em caso de irregularidades ou operações não autorizadas .

Além de todas estas funcionalidades as senhas hardcoded podem ser migradas para gestão do senhasegura através do uso de APIs, eliminando o risco inerente ao conhecimento e uso permanente de senhas embutidas nos códigos de programas.

Os acessos das equipes de TI através via Putty ou RDP podem ser realizados através de jump server em sessões monitoradas, sem que a senha seja exposta ao usuário solicitante, de forma simples e sem overhead de tempo e agilidade para as equipes de TI.

O senhasegura também oferece outra funcionalidades como discovery de credenciais, controle de logins de redes sociais e quaisquer outros aplicativos na web, troca automática de senhas, múltipla custódia, controle de visualização de senhas para uso offline, guarda de informações sensíveis e certificados digitais e muito mais…

Conclusão

Os primeiros passos para melhor proteger a si mesmo e aos seus clientes contra ameaças internas é aplicar pelo menos algumas práticas recomendadas de gerenciamento de acesso privilegiado.

Comece por conhecer melhor como funciona o princípio do menor privilégio, em seguida é importante estabelecer e aplicar as melhores práticas de gerenciamento de senha e por fim, investir em uma solução PAM abrangente que possui todos esses recursos à sua disposição.

O senhasegura é uma solução PAM, que possui controles de acesso granulares, gerenciamento de credenciais, registros detalhados de logs e gravação de sessão, e a capacidade de analisar o comportamento de usuários.

Fale com a MindSec Solicite uma demonstração agora e descubra, na prática, os benefícios do senhasegura para limitar os danos causados por ameaças internas/externas e elevar o nível de proteção da sua organização.

- senhasegura – Gestão de Acesso Privilegiado (PAM)

- PAM e DEVOPS – como combinar estes dois?

- Riscos associados a falta de proteção em acesso em Cloud

- FBI e CISA alertam sobre APT explorando falha no Fortinet

- Lei que criminaliza o Stalking é sancionada pelo Presidente Jair Bolsonaro

- 533 milhões telefones de usuários do Facebook vendidos em fórum de hacking

- ;l;;gmlxzssaw – Mensagem secreta ou Invasão do Comando Estratégico dos EUA?

- Hackers éticos ganharam milhões em programas em recompensa.

- EDR e XDR: A Evolução da Segurança de Endpoint

- 5 Coisas que seu CEO deveria saber sobre Cibersegurança

- Bolsonaro veta venda de dados pessoais pelo Serpro

- Qual a importância da Cibersegurança para SEO ?

- Ransomware do Exchange tem atividade ‘limitada’ até agora

4 Trackbacks / Pingbacks