Office Depot Europe expôs dados de clientes online. Banco de dados não protegido por senha que continha pouco menos de um milhão de registros.

Em 3 de março de 2021, o pesquisador Jeremiah Fowler, da equipe de pesquisa do Website Planet, descobriu um banco de dados Elasticsearch não protegido por senha que continha pouco menos de um milhão de registros. Os registros expostos foram rotulados como “Produção” e continham nomes de clientes, telefone, endereços físicos e muito mais. Os logs de monitoramento e arquivo expuseram muitos registros internos que não deveriam estar acessíveis publicamente.

Segundo Fowler havia várias referências ao Office Depot em uma grande amostra dos registros, que foram enviadas imediatamente à Office Depot e o banco de dados foi protegido em poucas horas. Em 5 de março, Fowler diz ter recebido uma resposta de um membro da equipe de Operações de Segurança da Office Depot Europe agradecendo pela notificação e aumentando a conscientização sobre a exposição de dados.

Esse vazamento pode ter fornecido informações suficientes para os criminosos cibernéticos atacarem os clientes com um ataque de engenharia social ou tentar obter acesso às contas.

O que o banco de dados continha:

Segundo o Website Planet, o banco de dados exposto continha 974,050 registros com:

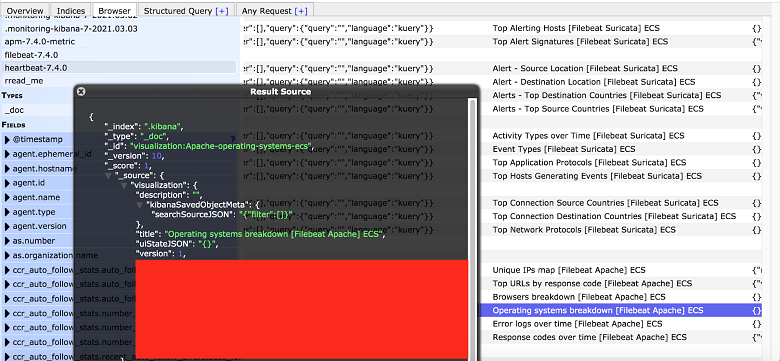

- Índices expostos que incluíam logs de monitoramento-kibana, Apm-metric, filebeat, heartbeat;

- Muitas referências a “Officedepot” no conjunto de dados, como nome de host, endereços IP e caminhos indicando que o servidor era deles;

- Entre os dados expostos estavam * informações de login SSH, painel e logs de grupos de usuários de funcionários internos, bem como registros de clientes europeus com a maioria referenciando a Alemanha.

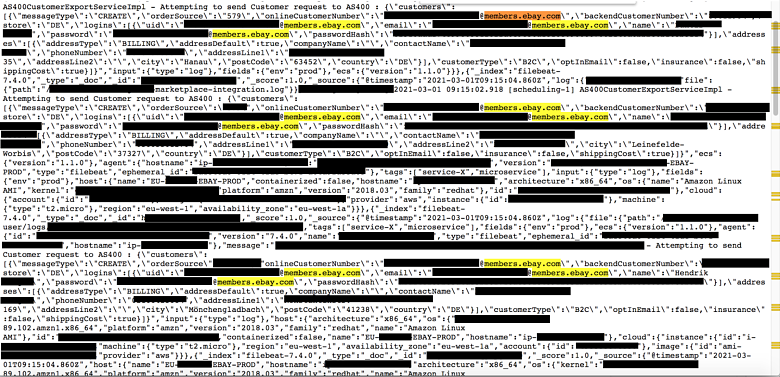

- Registros identificados como “Produção” e continham PIIs de clientes, como nomes, números de telefone, endereços físicos (residencial e / ou comercial), endereços @ members.ebay e senhas com hash. O vazamento também expôs os registros do Marketplace e o histórico de pedidos, expondo as compras e custos anteriores dos clientes;

- Informações de middleware ou build que podem permitir um caminho secundário para vulnerabilidades. (Middleware conecta aplicativos de software de terceiros, e middleware desatualizado ou sem patch pode ser um backdoor na rede). Mais registros técnicos incluem endereços IP, portas, caminhos e informações de armazenamento que os criminosos cibernéticos podem explorar para acessar mais profundamente na rede.

Imagem Website Planet

Segundo o Webiste Planet aos registros expunham informações detalhadas sobre o funcionamento interno da rede. A captura de tela publicada mostra uma “avaria do sistema operacional” e daria a um invasor em potencial uma compreensão clara de como explorar vulnerabilidades conhecidas ou outros métodos intrusivos. As informações do cliente foram armazenadas em texto simples.

Imagem Website Planet

Implicações de privacidade

Qualquer vazamento de dados indesejado representa um risco potencial para os clientes e para a rede interna exposta. Sempre há uma possibilidade real de que pessoas mal-intencionadas roubem informações e as usem para fins fraudulentos. Esses registros podem ser acessados por qualquer pessoa com conexão à Internet.

Todos os registros que continham PII eram baseados na União Europeia e muitos referenciavam a Alemanha. Na UE, existem regras de proteção de dados e sanções financeiras muito claras definidas pelo Regulamento geral de proteção de dados (GDPR) que permite aos reguladores de proteção de dados a capacidade de impor multas altas e diretrizes rígidas de relatórios. O valor máximo da multa é de € 20 milhões ou 4% do faturamento anual global de uma empresa, o que for maior. As exposições de dados na UE devem ser relatadas em 72 horas às autoridades competentes.

Melhores práticas e riscos

Além de recomendar a configuração adequada de qualquer servidor de sua propriedade para limitar o acesso a ele, é recomendado que todos os dados sejam criptografados. Pelo exposto neste incidente as empresas e organizações continuam a coletar e armazenar dados confidenciais em texto simples ou a usar algoritmos de criptografia desatualizados.

Outro erro comum que ainda temos visto é criptografar os registros, mas incluir as chaves de criptografia no mesmo banco de dados, o que permitiria a qualquer pessoa simplesmente desbloquear os dados e ter acesso total a esses registros.

O gerenciamento de patches e atualizações são vitais para o gerenciamento de vulnerabilidades. O cenário de segurança está sempre mudando e garantir que os aplicativos e middleware estejam atualizados é uma das melhores maneiras de mitigar esses riscos. Compilações mais antigas e softwares desatualizados podem criar vulnerabilidades críticas.

Nunca subestime o valor do monitoramento e dos logs de erro. O risco real dos arquivos de log é que eles podem expor pequenos pedaços de dados que servem coletivamente como peças de quebra-cabeça para criar uma imagem maior da rede. Isso pode incluir detalhes sobre middleware que podem ser direcionados como um caminho secundário para malware, sistemas operacionais ou até mesmo caminhos para contas de armazenamento em nuvem. Uma vez que os cibercriminosos ou hackers do estado-nação entendam como a rede ou infraestrutura é construída e opera, é fácil lançar um plano de ataque.

Nesse caso, havia muitos registros internos que não deveriam ter sido expostos publicamente. Quando as informações de identificação pessoal (PII) são expostas, isso simplifica a capacidade de direcionar esses indivíduos. Depois que um cibercriminoso tem essas informações, ele pode visar clientes ou funcionários diretamente e consultar informações específicas da conta. Por exemplo, suponhamos hipoteticamente que um criminoso liga para o cliente e ele valida o pedido recente. Em seguida, o criminoso diz que há algo errado com suas informações de faturamento, você pode fornecer o número do cartão de crédito usado para sua compra? O cliente não teria nenhuma razão para duvidar disso porque o chamador pode validar detalhes reais que somente o varejista saberia. É assim que funciona um ataque de engenharia social e é uma das formas mais comuns de fraude usadas hoje.

Lojas físicas para comércio eletrônico

A Office Depot Europe é a empresa europeia da empresa norte-americana Office Depot Inc. Em janeiro de 2017, o Grupo AURELIUS adquiriu as operações europeias da Office Depot. Com sede em Venlo, Holanda, a Office Depot Europe opera em 13 países por meio de suas duas marcas principais, Office Depot e Viking, com lojas de varejo na França e na Suécia. A Office Depot Europe vende seus produtos diretamente para pequenas e médias empresas e particulares online, sob a marca Viking.

No Brasil, o Office Depot fechou, em 2012, parceria com a Gimba, rede do mesmo segmento no Brasil. O acordo entre as duas varejistas permitiu que a companhia brasileira atenda clientes multinacionais da Office Depot no mundo.

Parece que muitos desses registros estavam conectados à loja eBay da Office Depot. Havia nomes de clientes, números de telefone, endereços físicos, contas @ members.ebay.com e senhas com hash. Isso incluiu tipos de clientes como B2C (business to customer) ou B2B (business to business), números de clientes online e números de clientes de back-end.

A Office Depot Europe agiu de forma rápida e profissional para proteger os dados e restringir o acesso público. Não está claro por quanto tempo os dados foram expostos ou quem mais teve acesso aos registros. De acordo com o mecanismo de pesquisa Binary Edge IoT, a porta exposta foi detectada pela primeira vez: 22/02/21 às 10:31. Isso indicaria a possibilidade de o banco de dados ter sido configurado incorretamente para permitir o acesso público por até 10 dias. É quase um milagre que os dados não tenham sido destruídos por ransomware automatizado ou outros scripts maliciosos que visam bancos de dados não protegidos por senha, no entanto é imprevisível a extensão do impacto do vazamento para o s clientes afetados.

Fonte: Website Planet

Veja também:

- PAM: Privileged Access Management – Riscos Cibernéticos, Ameaças e Benefícios

- Fabricante do Android Gigaset injeta malware em celulares

- FBI e CISA alertam sobre APT explorando falha no Fortinet

- Lei que criminaliza o Stalking é sancionada pelo Presidente Jair Bolsonaro

- 533 milhões telefones de usuários do Facebook vendidos em fórum de hacking

- ;l;;gmlxzssaw – Mensagem secreta ou Invasão do Comando Estratégico dos EUA?

- Hackers éticos ganharam milhões em programas em recompensa.

- EDR e XDR: A Evolução da Segurança de Endpoint

- 5 Coisas que seu CEO deveria saber sobre Cibersegurança

- Bolsonaro veta venda de dados pessoais pelo Serpro

- Qual a importância da Cibersegurança para SEO ?

4 Trackbacks / Pingbacks