O que é um hacker ético? Um pouco de história e dicas de como se tornar um hacker ético! O objetivo do hacking ético é avaliar a segurança e identificar vulnerabilidades em sistemas, redes ou infraestrutura de sistema alvo. O processo envolve encontrar e tentar explorar vulnerabilidades para determinar se o acesso não autorizado ou outras atividades maliciosas são possíveis.

Um hacker ético, também conhecido como white hat hacker, é um especialista em segurança da informação que invade um sistema de computador, rede, aplicativo ou outro recurso de computação em nome de seus proprietários – e com sua autorização. As organizações convocam hackers éticos para descobrir vulnerabilidades de segurança em potencial que hackers mal-intencionados podem explorar, através de projetos chamados de Pen Testing ou Testes de Invasão.

Origens do hacking ético

O ex-executivo da IBM, John Patrick, costuma receber o crédito por criar o termo hacking ético na década de 1990, embora o conceito e sua prática aplicada tenham ocorrido muito antes.

O termo hacking começou a aparecer na década de 1960 em conexão com as atividades do Massachusetts Institute of Technology (MIT) e referia-se à aplicação de técnicas de engenharia criativa para “hackear” máquinas e fazê-las operar com mais eficiência. Na época, hackear era considerado um elogio para aqueles com habilidades excepcionais em programação de computadores.

O hacking mal-intencionado tornou-se mais frequente nas décadas posteriores, em paralelo com a comercialização de tecnologias de computador voltadas para o consumidor. Os hackers perceberam que linguagens de programação de computador, em especial as de baixo nível, poderiam ser usadas para manipular sistemas de telecomunicações e completar chamadas de longa distância gratuitamente, uma prática chamada de phreaking .

O filme War Games de 1983 , no qual um aluno inadvertidamente quebra a proteção e entrar em um supercomputador dirigido pelas forças armadas dos EUA, ajudou a destacar as vulnerabilidades de grandes sistemas de computação. Na década de 2000, as regulamentações de conformidade, como a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (Health Insurance Portability and Accountability Act – HIPAA) , que regem o armazenamento e a segurança de dados médicos e comerciais digitalizados, elevaram o papel dos hackers éticos no âmbito da segurança cibernética .

A comercialização de habilidades de hacking, conhecida como haaS ( hacking as a service ), tornou a segurança cibernética mais complexa. Do lado positivo, empresas de segurança cibernética e fornecedores de segurança de tecnologia da informação (TI) começaram a oferecer HaaS ético opcional por meio de contrato para clientes corporativos. No entanto, um mercado clandestino está florescendo na dark web , incluindo mercados online para aspirantes a hackers, muitas vezes em busca de atividades ilegais.

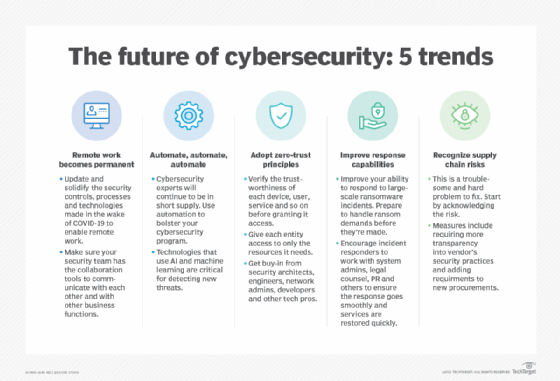

A pandemia de coronavírus criou novos caminhos de busca para os cibercriminosos. Em “The Hidden Costs of Cybercrime“, publicado em julho de 2020 pelo Centro de Estudos Estratégicos e Internacionais e pela empresa de software de segurança McAfee, as perdas monetárias com o crime cibernético em 2020 são estimadas em US $ 945 bilhões. Além disso, o relatório estimou que as organizações gastarão US $ 145 bilhões em serviços e tecnologias de segurança cibernética.

As crescentes ameaças à segurança cibernética mantêm o hacker ético ocupado.

O que é hacking ético?

Um hacker ético precisa de conhecimento técnico profundo em infosec para reconhecer vetores de ataque em potencial que ameaçam os dados operacionais e de negócios. Pessoas empregadas como hackers éticos geralmente demonstram conhecimento aplicado obtido por meio de certificações reconhecidas do setor ou programas de graduação em ciências da computação de universidades e por meio de experiência prática de trabalho com sistemas de segurança.

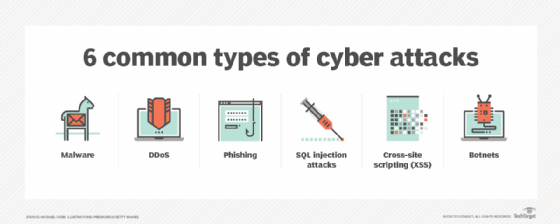

Hackers éticos geralmente encontram exposições de segurança em configurações de sistema inseguras, vulnerabilidades de hardware ou software conhecidas e desconhecidas e fraquezas operacionais no processo ou contramedidas técnicas. As ameaças de segurança potenciais de hackers maliciosos incluem ataques distribuídos de negação de serviço em que vários sistemas de computador são comprometidos e redirecionados para atacar um alvo específico, que pode incluir qualquer recurso na rede de computação.

Um hacker ético recebe ampla autorização de uma organização para tentar, de forma legítima e repetida, violar sua infraestrutura de computação. Isso envolve a exploração de vetores de ataque conhecidos para testar a resiliência da postura infosec de uma organização.

Os hackers éticos usam muitos dos mesmos métodos e técnicas para testar as medidas de segurança de TI, assim como seus colegas antiéticos ou Black Hat Hackers. No entanto, em vez de tirar vantagem das vulnerabilidades para ganho pessoal, os hackers éticos documentam a inteligência sobre ameaças para ajudar as organizações a remediar a segurança da rede por meio de políticas, procedimentos e tecnologias infosec mais fortes.

“A diferença entre hacker ético e os hacker que violam sistemas em atividades ilícitas é o que cada um faz com seu conhecimento“

Qualquer organização que tenha uma rede conectada à Internet ou que forneça um serviço online deve considerar a possibilidade de submeter seu ambiente operacional a testes de penetração ( pen test ) conduzidos por hackers éticos.

O que os hackers éticos fazem?

Hackers éticos podem ajudar as organizações de várias maneiras, incluindo as seguintes:

- Encontrando vulnerabilidades –Os hackers éticos ajudam as empresas a determinar quais de suas medidas de segurança de TI são eficazes, quais precisam de atualização e quais contêm vulnerabilidades que podem ser exploradas. Quando os hackers éticos terminam de avaliar os sistemas de uma organização, eles relatam aos líderes da empresa sobre essas áreas vulneráveis, que podem incluir a falta de criptografia de senha suficiente, aplicativos inseguros ou sistemas expostos executando software sem patch. As organizações podem usar os dados desses testes para tomar decisões informadas sobre onde e como melhorar sua postura de segurança para evitar ataques cibernéticos .

- Demonstrando métodos usados por cibercriminosos – Essas demonstrações mostram aos executivos as técnicas de hacking que agentes mal-intencionados podem usar para atacar seus sistemas e causar estragos em seus negócios. As empresas que têm conhecimento profundo dos métodos que os invasores usam para invadir seus sistemas são mais capazes de evitar essas incursões.

- Ajudando na preparação para um ataque cibernético – Os ataques cibernéticos podem paralisar ou destruir uma empresa – especialmente uma empresa menor – mas a maioria das empresas ainda não está preparada para ataques cibernéticos. Os hackers éticos entendem como os agentes de ameaças operam e sabem como esses malfeitores usarão novas informações e técnicas para atacar os sistemas. Os profissionais de segurança que trabalham com hackers éticos estão mais bem preparados para ataques futuros porque podem reagir melhor à natureza em constante mudança das ameaças online.

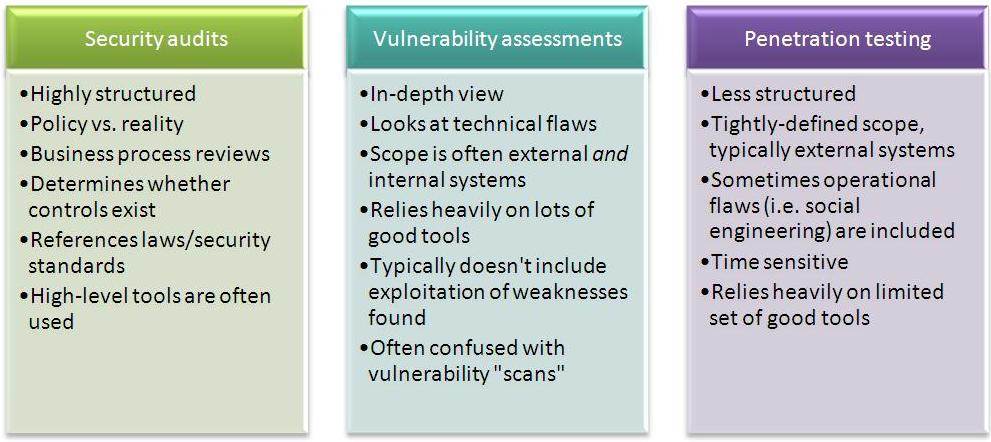

Hacker ético vs. teste de penetração

O Pen Test e o hacking ético costumam ser usados como termos intercambiáveis, mas há algumas nuances que distinguem as duas funções. Muitas organizações usarão hackers éticos e pen testers para reforçar a segurança de TI.

Hackers éticos testam rotineiramente os sistemas de TI em busca de falhas e estão sempre a par de ransomware ou vírus de computador emergentes . Seu trabalho geralmente envolve pen tests como parte de uma avaliação geral de segurança de TI.

Os pen testers buscam realizar muitos dos mesmos objetivos, mas seu trabalho geralmente é realizado em um cronograma definido. O Pen Test também é mais focado em aspectos específicos de uma rede, em vez de na segurança geral contínua.

Por exemplo, a pessoa que realiza o Pen Test pode ter acesso limitado apenas aos sistemas que estão sujeitos a teste e apenas durante o teste.

O teste é essencial para o papel do hacker ético.

O teste é essencial para o papel do hacker ético.Técnicas de hacking ético

Hackers éticos geralmente usam as mesmas habilidades de hackers que os agentes mal-intencionados usam para atacar empresas. Eles usam uma forma de engenharia reversa para imaginar cenários que podem comprometer os dados operacionais e de negócios. As diversas técnicas e ferramentas fazem parte de uma avaliação geral de vulnerabilidade que o hacker ético realiza em nome do cliente.

Algumas dessas técnicas de hacking incluem o seguinte:

- escanear portas para encontrar vulnerabilidades com ferramentas de escaneamento de portas, como Nmap , Nessus , Wireshark e outras, examinar os sistemas de uma empresa, identificar portas abertas, estudar as vulnerabilidades de cada porta e recomendar ações corretivas;

- examinar minuciosamente os processos de instalação de patches para garantir que o software atualizado não introduza novas vulnerabilidades que possam ser exploradas;

- realizar análise de tráfego de rede e farejar usando ferramentas apropriadas;

- tentativa de evadir os sistemas de detecção de intrusão, sistemas de prevenção de intrusão, honeypots e firewalls ; e

- métodos de teste de injeção de código SQL para garantir que hackers mal-intencionados não possam introduzir explorações de segurança que exponham informações confidenciais contidas em bancos de dados relacionais baseados em SQL .

Hackers éticos também contam com técnicas de engenharia social para manipular usuários finais e obter informações sobre o ambiente de computação de uma organização. Como os black hat hackers, os hackers éticos vasculham postagens na mídia social ou no GitHub , envolvem funcionários em ataques de phishing por e-mail ou mensagens de texto ou percorrem instalações com uma área de transferência para explorar vulnerabilidades na segurança física. No entanto, existem técnicas de engenharia social que os hackers éticos não devem usar, como fazer ameaças físicas aos funcionários ou outros tipos de tentativas de extorquir acesso ou informações.

Como se tornar um hacker ético

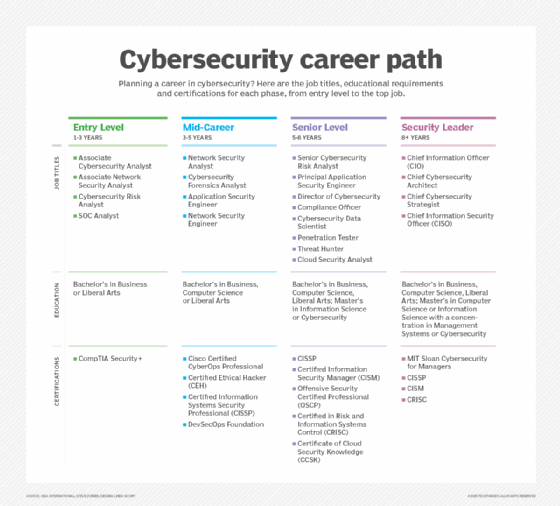

Não há critérios de educação padrão para um hacker ético, portanto, uma organização pode definir seus próprios requisitos para essa posição. Os interessados em seguir a carreira de hacker ético devem considerar um bacharelado ou mestrado em infosec, ciência da computação ou mesmo matemática como uma base sólida.

Indivíduos que não planejam frequentar a faculdade podem considerar seguir uma carreira na infosec nas diversas empresas especializadas nesta atividade.

Outros assuntos técnicos – incluindo programação, script, rede e engenharia de hardware – podem ajudar aqueles que buscam uma carreira como hackers éticos, oferecendo uma compreensão fundamental das tecnologias subjacentes que formam os sistemas nos quais trabalharão. Outras habilidades técnicas pertinentes incluem administração de sistema e desenvolvimento de software.

Certificações de Hackers Éticos

Existem várias certificações de hacking ético e certificações de segurança de TI relacionadas que ajudam os hackers éticos a demonstrar sua experiência no assunto. As certificações da indústria incluem o seguinte:

- Três programas da CompTIA – Analista de segurança cibernética ( CySA+ ), Praticante de segurança avançada ( CASP+ ) e PenTest+ . CySA+ ensina os alunos a aplicar análises comportamentais para melhorar a segurança da rede. A certificação CASP+ “valida competência de nível avançado” em gerenciamento de risco e questões relacionadas a operações e arquitetura de segurança corporativa. A certificação PenTest+ é voltada para profissionais de TI envolvidos em testes de caneta e avaliação de vulnerabilidades.

- Certified Ethical Hacker ( CEH ) – Esta é uma certificação independente de fornecedor do Conselho Internacional de Consultores de Comércio Eletrônico (EC-Council), um dos principais organismos de certificação. Essa certificação de segurança, que valida o quanto um indivíduo sabe sobre segurança de rede, é mais adequada para uma função de pen tester. A certificação cobre mais de 270 tecnologias de ataque. Os pré-requisitos para esta certificação incluem frequentar o treinamento oficial oferecido pelo EC-Council ou suas afiliadas e ter pelo menos dois anos de experiência relacionada a infosec. A certificação CEH Master abrange duas dezenas de competições de hackers e outros desafios, com foco na segurança para computação em nuvem e contêineres de aplicativos.

- Certified Information Systems Auditor ( CISA ) – Esta certificação é oferecida pela ISACA , uma associação independente sem fins lucrativos que defende profissionais envolvidos em infosec, gestão de risco e governança . O exame atesta o conhecimento e as habilidades dos profissionais de segurança. Para se qualificar para esta certificação, os candidatos devem ter cinco anos de experiência profissional relacionada à auditoria, controle ou segurança de sistemas de informação.

- Certified Information Security Manager (CISM) – CISM é uma certificação avançada oferecida pela ISACA que fornece validação para indivíduos que demonstraram profundo conhecimento e experiência necessários para desenvolver e gerenciar um programa de infosec empresarial. A certificação é destinada a gerentes infosec, gerentes aspirantes ou consultores de TI que apoiam o gerenciamento de programas infosec. Tal como acontece com a certificação CISA, cinco anos de experiência profissional relacionada é um pré-requisito.

- GIAC Security Essentials ( GSEC ) – Esta certificação criada e administrada pela organização de Certificação Global Information Assurance é voltada para profissionais de segurança que desejam demonstrar que são qualificados para funções práticas de sistemas de TI no que diz respeito a tarefas de segurança. Os candidatos devem demonstrar que entendem a infosec além de terminologia e conceitos simples.

Carreiras para hackers éticos

Além das certificações do setor, muitas universidades e faculdades dos Estados Unidos e Brasil oferecem currículos para aprender o básico para se tornar um hacker ético. Como uma descrição do trabalho, o Bureau of Labor Statistics (BLS) dos EUA agrupa o hacking ético na categoria mais ampla de analista de infosec.

De acordo com as estatísticas do BLS, 131.000 pessoas trabalham na análise infosec. O salário médio anual é $ 103.590, ou $ 49,80 por hora, no Brasil estes valores são obviamente diferentes, no entanto tem uma crescente demanda das empresas e interesse dos profissionais valorizando este segmento dentro de infosec. O BLS previu que 41.000 novos empregos de analista da infosec serão criados até 2029, uma taxa de crescimento de 31% que é muito mais rápida do que a média geral dos EUA.

Diferentes tipos de hackers

Hacking nem sempre é bem definido . Segundo TechTarget, um Gray hat hacker pode expor uma falha de segurança e divulgar as descobertas, mas pode não alertar o proprietário do sistema para tomar uma atitude. Gray hat hacker podem fornecer avaliações valiosas de vulnerabilidades de segurança, embora alguns também possam trocar essas informações para ganho pessoal.

Os Green hat hackers geralmente são aspirantes a hackers que não possuem a perspicácia técnica, mas mostram aptidão e interesse em aprender como hackear máquinas de computador com sucesso. Os Green hat hackers podem incluir pessoas envolvidas em hacktivismo e espionagem cibernética .

Os Blue hat hackers são compostos por dois tipos diferentes de hackers. O primeiro tipo é uma pessoa habilitada o suficiente com malware para comprometer sistemas de computador, geralmente como uma forma de retaliação por ofensas percebidas ou reais. Aprender o ofício não é uma prioridade para esse tipo de indivíduo. O segundo tipo se refere a alguém convidado a participar da conferência de segurança BlueHat da Microsoft, apenas para convidados. A Microsoft usou hackers éticos para executar testes beta em produtos não lançados, procurando por deficiências no infosec nas primeiras versões de software.

Os Red hat hackers são hackers éticos que se especializam em crackear sistemas baseados em Linux. Mas, em vez de entregar os Black hats às autoridades, os Red hats executam uma forma de medidas de hacking reverso para paralisar os recursos de computação de um Black hat.

Hacker X Cracker qual a diferença?

“Hacker” e “Cracker” são duas palavras bastante parecidas, mas possuem significados diferentes no mundo da tecnologia. Os termos são bastante controversos e costumeiramente usados erroneamente, atribuindo as duas palavras o mesmo significado: atividade ilegal de quebra de segurança de sistemas.

No popular, hakcers são indivíduos que atuam ilegalmente atacando ou invadindo defesas de softwares e empresas em geral, com o o único objetivo de ganho financeiro ilícito. Porém, de forma geral, hackers são indivíduos que elaboram e modificam softwares e hardwares de computadores, seja desenvolvendo funcionalidades novas ou adaptando antigas. Já cracker é o termo usado para designar quem pratica a quebra (ou cracking) de um sistema de segurança.

Na prática, os dois termos servem para conotar pessoas que têm habilidades com computadores, no entanto, cada um dos “grupos” usa essas habilidades de formas bem diferentes. Os hackers utilizam o seu conhecimento para melhorar softwares de forma legal e não costumam invadir um sistema com o intuito de causar danos. Os crackers têm como prática a quebra da segurança de um software e usam seu conhecimento de forma ilegal, portanto, são vistos como criminosos.

Essas denominações foram criadas para que leigos e, especialmente a mídia, não confundissem os dois grupos. O termo “cracker” nasceu em 1985, e foram os próprios hackers que disseminaram o nome em sua própria defesa. A ideia era que eles não fossem mais confundidos com pessoas que praticavam o roubo ou vandalismo na internet.

Apesar dos termos serem mundialmente conhecidos, chamar alguns de “bons” e outros de “maus” não agrada todo mundo. Há quem acredite que tanto o hacker quanto o cracker são habilidosos e podem fazer as mesmas coisas, como diz o programador Vinicius Camacho “Uma pessoa pode quebrar um software, como fazem os crackers, mas não usar as informações de forma antiética. O oposto também pode acontecer: um hacker usar sua habilidade de forma mal-intencionada“, conclui.

Mas o que isso quer dizer? Isso significa que, para ele, o termo cracker, criado para denotar um “Hacker do mal“, é bastante subjetivo. Para ele os termos mais corretos são os usados dentro da ética hacker : “White Hat” (Chapéu Branco), “Black Hat” (Chapéu Preto) e “Gray Hat” (Chapéu Cinza) como exposto acima.

Apesar de toda essa contradição dentro do próprio cenário de profissionais da segurança, ainda muitos programadores aceitam os termos hacker e cracker como definições corretas. Diversos Fóruns sobre programação, blogs de tecnologia, sites como Wikipedia e até dicionários conceituam os hackers como profissionais do bem e crackers como criminosos.

Fonte: TechTarget & PrivacyTech - Zoom compra o provedor de Contact Center em nuvem Five9

- O que é spyware? Você sabe tudo sobre eles?

- Autoridade Belga multa empresa por conflito na função do DPO

- Falha na Akamai deixa fora do ar diversos site e serviços online

- Justiça determina que Serasa deve deixar de vender dados pessoais

- PIS e Cofins pode ser abatidos para investimentos com a LGPD

- Quando as sanções da LGPD passarão a valer?

- O que fazer em meio a um ataque de ransomware?

- Decreto institui Rede Federal de Gestão de Incidentes Cibernéticos

- Ataques cibernéticos aumentam workload de TI e SI

- LGPD – Procon do Mato Grosso multa Droga Raia por irregularidade na obtenção de consentimento

- Sodimac é condenada a pagar indenização, com base na LGPD, decorrente de falha de segurança

3 Trackbacks / Pingbacks