O que é spyware? Você sabe tudo sobre eles? Spyware é um tipo de software malicioso – ou malware – instalado em um dispositivo de computação sem o conhecimento do usuário final. Ele invade o dispositivo, rouba informações confidenciais e dados de uso da Internet e os retransmite para anunciantes, empresas de dados ou usuários externos.

O spyware é uma das ameaças mais comuns aos usuários da Internet e como o nome sugere “SPYware” é um software “espião” ou que “espia” a sua vítima. Depois de instalado, ele monitora a atividade na Internet, rastreia as credenciais de login e espia informações confidenciais. O objetivo principal do spyware é geralmente obter números de cartão de crédito, informações bancárias e senhas.

Qualquer software pode ser classificado como spyware se for baixado sem a autorização do usuário. O spyware é controverso porque, mesmo quando instalado por motivos relativamente inócuos, pode violar a privacidade do usuário final e pode ser abusado.

Mas o spyware também pode ser usado para rastrear a localização de uma pessoa, como é o caso do stalkerware. Freqüentemente instalado secretamente em telefones celulares por cônjuges invejosos, ex-parceiros e até mesmo pais preocupados, esse tipo de spyware pode rastrear a localização física da vítima, interceptar seus e-mails e mensagens de texto, espionar suas ligações e gravar conversas e acessar dados pessoais , como fotos e vídeos.

O spyware pode ser difícil de detectar; frequentemente, a primeira indicação que um usuário tem de que um dispositivo de computação foi infectado com spyware é uma redução perceptível na velocidade do processador ou da conexão de rede e – no caso de dispositivos móveis – no uso de dados e na vida útil da bateria. As ferramentas anti-spyware podem ser usadas para prevenir ou remover spyware. Eles podem fornecer proteção em tempo real verificando dados da rede e bloqueando dados maliciosos, ou podem executar verificações para detectar e remover spyware já existente no sistema.

Como funciona o spyware?

O spyware pode entrar em um dispositivo sem o conhecimento do usuário final por meio de um pacote de instalação de aplicativo, anexo de arquivo ou site malicioso. Em sua forma menos prejudicial, o spyware existe como um aplicativo que inicia assim que o dispositivo é ligado e continua a ser executado em segundo plano. Sua presença roubará memória e potência do processador e poderá gerar anúncios pop-up infinitos, tornando o navegador da Web mais lento até que ele se torne inutilizável.

O spyware também pode redefinir a página inicial do navegador para abrir um anúncio todas as vezes ou redirecionar pesquisas na web e controlar os resultados fornecidos, tornando o mecanismo de pesquisa inútil. Além disso, o spyware pode alterar as bibliotecas de links dinâmicos (DLLs) do computador , que são usadas para se conectar à Internet, resultando em falhas de conectividade que podem ser difíceis de diagnosticar.

Em sua forma mais prejudicial, o spyware rastreia o histórico de navegação na web, senhas e outras informações privadas, como endereços de e-mail, números de cartão de crédito, números de identificação pessoal ou registros bancários. Todas essas informações podem ser coletadas e usadas para roubo de identidade ou vendidas a terceiros. As informações podem ser coletadas usando keyloggers e capturas de tela (screenloggers).

O spyware também pode fazer alterações secretamente nas configurações de firewall de um dispositivo, alterando as configurações de segurança para permitir ainda mais malware. Algumas formas de spyware podem até identificar quando o dispositivo está tentando removê-lo do registro do Windows e interceptará todas as tentativas de fazê-lo.

Como ocorrem as infecções por spyware?

As infecções por spyware podem afetar qualquer computador pessoal, Windows, Linux, Mac, iOS ou dispositivo Android. Algumas das formas mais comuns de infecção de computadores incluem o seguinte:

- piratear mídia, como jogos, vídeos e música, baixando e distribuindo conteúdo digital protegido por direitos autorais sem permissão;

- baixar materiais de fontes desconhecidas;

- aceitar anúncios pop-up; e

- abrir anexos de e-mail de remetentes desconhecidos.

O spyware é mais comumente distribuído fazendo com que as vítimas em potencial cliquem em um link. O link pode ser em um e-mail, janela pop-up ou anúncio. O código malicioso também pode ser incorporado em sites legítimos como um anúncio. Outras maneiras de o spyware infectar uma máquina incluem via download drive-by – onde o spyware é baixado apenas ao visitar um site ou visualizar uma mensagem de e-mail HyperText Markup Language – links de phishing ou dispositivos físicos.

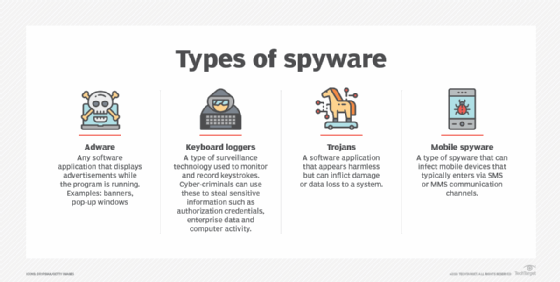

Tipos de spyware

O spyware não é apenas um tipo de programa. É uma categoria inteira de malware que inclui adware, keyloggers, cavalos de Tróia e programas de roubo de informações móveis.

Adware – O adware malicioso geralmente vem junto com software gratuito, programas shareware e utilitários baixados da Internet ou sub-repticiamente instalados no dispositivo de um usuário quando este visita um site infectado. Muitos usuários da Internet conheceram o spyware em 1999, quando um popular jogo freeware chamado Elf Bowling veio junto com um software de rastreamento. O adware é frequentemente sinalizado por programas antimalware para determinar se o programa em questão é malicioso ou não.

Cookies – que rastreiam e registram informações de identificação pessoal (PII) e hábitos de navegação na Internet dos usuários são um dos tipos mais comuns de adware. Um anunciante pode usar cookies de rastreamento para rastrear quais páginas da web um usuário visita a fim de direcionar publicidade em uma campanha de marketing contextual. Por exemplo, um anunciante pode rastrear o histórico do navegador e downloads de um usuário com a intenção de exibir anúncios em pop-up ou banner para convencer o usuário a fazer uma compra. Como os dados coletados por spyware costumam ser vendidos a terceiros, regulamentações como o Lei Geral de Proteção de Dados – LGPD – foram promulgadas para proteger as PII dos visitantes do site.

Registradores de teclado – também chamados de Keyloggers são um tipo de monitor de sistema que os cibercriminosos costumam usar para roubar dados pessoais, credenciais de login e dados corporativos confidenciais. Os empregadores também podem usar keyloggers para observar as atividades de computador dos funcionários; pais para supervisionar o uso de internet de seus filhos; proprietários de dispositivos para rastrear possíveis atividades não autorizadas em seus dispositivos; ou agências de aplicação da lei para analisar incidentes envolvendo o uso de computador. Os keyloggers de software podem ser baixados propositalmente por alguém que deseja monitorar a atividade em um determinado computador, ou podem ser baixados involuntariamente e executados como parte de um rootkit ou Trojan de acesso remoto.

Keyloggers de hardware – se parecem com uma unidade flash USB e funcionam como um conector físico entre o teclado do computador e o computador, enquanto os programas de keylogging de software não requerem acesso físico ao computador do usuário para instalação. arquivos, criptografar arquivos para resgate ou permitir que outros agentes mal-intencionados tenham acesso às informações do usuário.

Trojans – Os cavalos de Tróia são normalmente programas de malware disfarçados de software legítimo. Uma vítima de um Trojan pode, sem saber, instalar um arquivo que se passa por um programa oficial, permitindo que o Trojan acesse o computador. O Trojan pode então excluir arquivos, criptografar arquivos para resgate ou permitir que outros agentes mal-intencionados tenham acesso às informações do usuário.

Spyware móvel – O spyware móvel é perigoso porque pode ser transferido por meio de mensagens de texto do Serviço de Mensagens Curtas ou do Serviço de Mensagens Multimídia e normalmente não requer interação do usuário para executar comandos. Quando um smartphone ou tablet é infectado com spyware móvel que é transferido por um aplicativo de terceiros, a câmera e o microfone do telefone podem ser usados para espionar atividades próximas, gravar chamadas e registrar atividades de navegação e pressionamentos de teclas. A localização do proprietário do dispositivo também pode ser monitorada por meio do Sistema de Posicionamento Global (GPS) ou do acelerômetro do dispositivo de computação móvel .

quatro tipos diferentes de spyware.

Como você evita spyware?

Manter práticas rígidas de segurança cibernética é a melhor maneira de prevenir spyware. Algumas das melhores práticas incluem o seguinte:

- apenas baixando software de fontes confiáveis;

- ler todas as divulgações ao instalar o software;

- evitando interações com anúncios pop-up;

- manter-se atualizado com atualizações e patches para navegador, sistema operacional (SO) e software de aplicativo;

- não abrir anexos de e-mail ou clicar em links de remetentes desconhecidos;

- usando apenas software antivírus confiável e ferramentas de spyware confiáveis; e

- habilitando a autenticação de dois fatores ( 2FA ) sempre que possível.

Para reduzir ainda mais a probabilidade de infecção, os administradores de rede devem praticar o princípio do menor privilégio e exigir que os funcionários remotos acessem os recursos da rede em uma rede virtual privada que executa uma varredura de segurança antes de conceder privilégios de acesso.

Usar um bloqueador de pop-up ou bloqueador de anúncios também ajuda a evitar spyware. Mozilla Firefox e Google Chrome têm bloqueadores de pop-up integrados e bloqueadores de anúncios podem ser adicionados como uma extensão do navegador.

Os usuários móveis devem evitar o download de aplicativos de fora de suas respectivas lojas de aplicativos e evitar o desbloqueio de seus telefones, se possível. Uma vez que ambos tornam mais fácil para o spyware infectar dispositivos móveis.

Os usuários do iPhone podem habilitar 2FA gratuitamente para proteger todos os dados em seus smartphones e evitar ataques de spyware móvel. 2FA também pode ser usado em uma variedade de outros serviços comuns, incluindo PayPal, Google, Dropbox e Microsoft 365, bem como em sites de redes sociais, como Instagram, Snapchat, Facebook e Twitter. A maioria dos bancos também utilizam o 2FA em seus sites e aplicativos móveis. Alguns serviços até aumentaram seu processo de autenticação para autenticação de três e quatro fatores.

Como você remove spyware?

Para remover o spyware, os proprietários do dispositivo devem primeiro identificar se o spyware existe em seu sistema. Há vários sintomas a serem observados que podem indicar a presença de um ataque. Os indicadores incluem o seguinte:

- O dispositivo funciona mais devagar do que o normal.

- O dispositivo trava de forma consistente.

- Anúncios pop-up aparecem se o usuário está online ou offline.

- O dispositivo começa a ficar sem espaço no disco rígido (HD).

Se os usuários determinarem que o spyware infectou o sistema, eles devem executar as seguintes etapas:

- Desconecte a conexão com a Internet.

- Verifique a lista de programas do dispositivo para ver se o software indesejado está listado. Se estiver, opte por removê-lo do dispositivo. Após desinstalar o programa, reinicie todo o sistema.

- Se a etapa acima não funcionar, execute uma verificação do sistema usando um software antivírus confiável. A varredura deve encontrar programas suspeitos e pedir ao usuário para limpar, colocar em quarentena ou excluir o software.

- O usuário também pode baixar uma ferramenta de remoção de vírus ou ferramenta antispyware e permitir que ela seja executada no sistema.

Se nenhuma das etapas acima funcionar, o usuário terá que acessar o HD do dispositivo no modo de segurança . No entanto, isso requer uma ferramenta que permita ao usuário acessar as pastas do spyware e excluí-las manualmente. Embora pareça complicado, o processo deve levar apenas alguns minutos.

O spyware em dispositivos móveis também pode ser verificado por meio de programas de segurança. Os proprietários de dispositivos móveis também podem fazer backup de seus dados e, em seguida, redefinir o dispositivo para as configurações de fábrica.

Ferramentas anti-spyware

Algumas ferramentas antispyware são executadas apenas quando a varredura é iniciada manualmente, enquanto outras estão continuamente em execução e monitorando a atividade do computador para garantir que o spyware não registre as informações do usuário. Os usuários devem ter cuidado ao baixar ferramentas anti-spyware e somente baixar ferramentas de sites confiáveis. As análises de produtos também podem ajudar os usuários a determinar quais ferramentas são mais seguras.

Algumas ferramentas antispyware incluem o seguinte:

- Malwarebytes é uma ferramenta antimalware e spyware que pode remover spyware do Windows, macOS, Chrome OS, Android e iOS. Malwarebytes pode digitalizar arquivos de registro, programas em execução, HDs e arquivos individuais. Assim que um programa spyware é detectado, um usuário pode colocá-lo em quarentena e excluí-lo. No entanto, os usuários não podem configurar programações de verificação automática.

- O Trend Micro HouseCall é outra ferramenta antispyware que não requer instalação do usuário, portanto, usa o mínimo de recursos de processador e memória e espaço em disco. No entanto, como o Malwarebytes, os usuários não podem definir verificações automáticas.

- O Windows Defender é um produto antimalware da Microsoft incluído no sistema operacional Windows 10 na Central de Segurança do Windows Defender. O software é uma ferramenta antimalware leve que protege contra ameaças como spyware, adware e vírus. O Windows Defender inclui recursos como proteção contra sites de phishing, detecção de ameaças em tempo real e controle dos pais. Os usuários do Windows Defender podem definir verificações automáticas rápidas e completas, bem como definir alertas para itens de prioridade baixa, média, alta e grave.

- Sophos Intercept X e Firewall Xg – Os clientes podem atualizar sua licença existente do Sophos Anti-Virus para Windows para a versão mais recente para detectar e remover completamente todos os malwares, bem como destacar e, opcionalmente, remover adware e outros PUAs. O Sophos Client Firewall oferece uma camada extra de proteção para computadores vulneráveis, bloqueando worms e evitando intrusões.

Quais são os exemplos comuns de spyware?

Exemplos bem conhecidos de spyware incluem o seguinte:

- CoolWebSearch usa vulnerabilidades de segurança encontradas no Internet Explorer para assumir o controle, alterar configurações e enviar informações de navegação aos autores de spyware.

- DarkHotel é um spyware de spear phishing direcionado que ataca seletivamente os visitantes de hotéis por meio da rede Wi-Fi do hotel.

- Emotet foi uma das ameaças mais prevalentes na década de 2010. Ele agiu como um Trojan que roubou credenciais bancárias de suas vítimas.

- Gator é comumente encontrado em software de compartilhamento de arquivos. Ele monitora os hábitos de navegação da vítima na web para apresentar ao usuário anúncios mais bem direcionados.

- O discador TIBS desconecta o computador do usuário das linhas telefônicas locais e o conecta a um número de tarifação projetado para acessar sites pornográficos.

- O Zlob baixa em um computador para registrar as teclas digitadas e pesquisar o histórico de navegação do usuário.

Além disso, os aplicativos espiões do smartphone permitem que diferentes pessoas rastreiem a atividade do usuário do telefone. Embora a maioria dessas ferramentas tenha sido criada com a intenção de permitir que os pais monitorem o uso do telefone de seus filhos, suas habilidades foram gravemente abusadas. Esses aplicativos agem como spyware móvel e permitem que usuários externos acessem o microfone e a câmera do telefone para ver os arredores, ouvir chamadas e acessar a localização GPS do telefone, senhas e aplicativos móveis. Alguns aplicativos espiões conhecidos incluem Spyera, FlexiSPY e TheOneSpy.

Fonte: TechTarget por Alexander S. Gillis, Kate Brush, Taina Teravainen- Autoridade Belga multa empresa por conflito na função do DPO

- Falha na Akamai deixa fora do ar diversos site e serviços online

- Justiça determina que Serasa deve deixar de vender dados pessoais

- PIS e Cofins pode ser abatidos para investimentos com a LGPD

- Quando as sanções da LGPD passarão a valer?

- O que fazer em meio a um ataque de ransomware?

- Decreto institui Rede Federal de Gestão de Incidentes Cibernéticos

- Ataques cibernéticos aumentam workload de TI e SI

- LGPD – Procon do Mato Grosso multa Droga Raia por irregularidade na obtenção de consentimento

- Sodimac é condenada a pagar indenização, com base na LGPD, decorrente de falha de segurança

- Cuba, Política e liberdade de acessos às redes sociais e a internet

- Nova vulnerabilidade Zero Day crítica da SolarWinds sob ataque ativo

2 Trackbacks / Pingbacks