O que é extortionware ? Como ele difere do ransomware? Aprenda como funciona o extortionware e por que pode ser mais prejudicial do que o ransomware. A prevenção é a única linha de defesa contra um ataque de extortionware

Todas as empresas processam, armazenam e transmitem dados privados de clientes, parceiros e empresas. Esses dados variam de documentos internos a listas de preços e notas de RH sobre o comportamento dos funcionários. Se divulgada ao público, no entanto, esta informação pode causar um enorme constrangimento e potenciais problemas legais para uma organização.

A confidencialidade e a importância de tais dados os tornam um alvo maduro para os agentes de ameaças que procuram extorquir dinheiro de suas vítimas.

Vejamos como funciona o extortionware, como ele se compara ao ransomware e por que a ameaça do extortionware provavelmente continuará crescendo nos próximos anos.

O crime cibernético não é apenas o enredo de filmes de TV ruins. É um negócio global de US $ 600 bilhões que responde por 0,8% do PIB mundial. Qualquer pessoa na internet – e somos 3,2 bilhões de pessoas – é uma vítima em potencial.

Embora os golpes de phishing e o roubo de identidade sejam notícias antigas, as ameaças mais sérias para as organizações são o ransomware e o extortionware. Na verdade, na Avaliação de Ameaça ao Crime Organizado da Internet da Europol em 2018, a agência europeia de prevenção ao crime declarou: “Em poucos anos, o ransomware se tornou uma ferramenta de ataque básica para cibercriminosos, acomodando rapidamente aspectos comuns a outros malwares de sucesso, como programas de afiliados e outros. modelos de negócios as-a-service. ”

As ameaças irmãs do ransomware são uma forma diferente de cibercrime chamada chantagem cibernética ou extorsão cibernética (extortionware). A chantagem não envolve necessariamente tecnologia sofisticada. Mas ransomware e extorsão cibernética normalmente sim. Embora esses dois tipos de malware compartilhem temas comuns, eles também diferem em aspectos importantes. Qual é a diferença entre ransomware e extortionware? E o que você pode fazer para evitar que sua empresa se torne vítima de crimes cibernéticos.

Como funciona o extortionware?

Na maioria dos casos, o extortionware usa malware tradicional para se infiltrar nos recursos digitais de uma empresa. Assim que o acesso é obtido, os dados da vítima são roubados e analisados para identificar informações que podem ser usadas contra ela. Os cibercriminosos então entram em contato com a vítima e ameaçam divulgar informações confidenciais, embaraçosas ou ilegais ao público, a menos que a vítima atenda às demandas dos criminosos. Normalmente, as demandas são de natureza monetária e envolvem a transferência de criptomoeda.

Extorsão é simplesmente exigir um bem, serviço ou pagamento para prevenir a violência ou destruição de propriedade. Alguns cibercriminosos saem à frente da concorrência exigindo dinheiro antes de prejudicá-lo. Assim como os mafiosos de outrora que queriam pagamento por “serviços de segurança”, esses extorsionários cibernéticos basicamente dizem para você pagá-los ou eles bloquearão seu sistema. De acordo com a Insureon, “os extorsionários cibernéticos podem ameaçar prejudicar você, sua reputação ou sua propriedade se você não cumprir suas exigências. A extorsão cibernética pode assumir várias formas. ” Por exemplo, um hacker pode enviar tráfego malicioso usando um bot, sobrecarregar o site com mais solicitações do que ele pode suportar ou simplesmente desligá-lo.

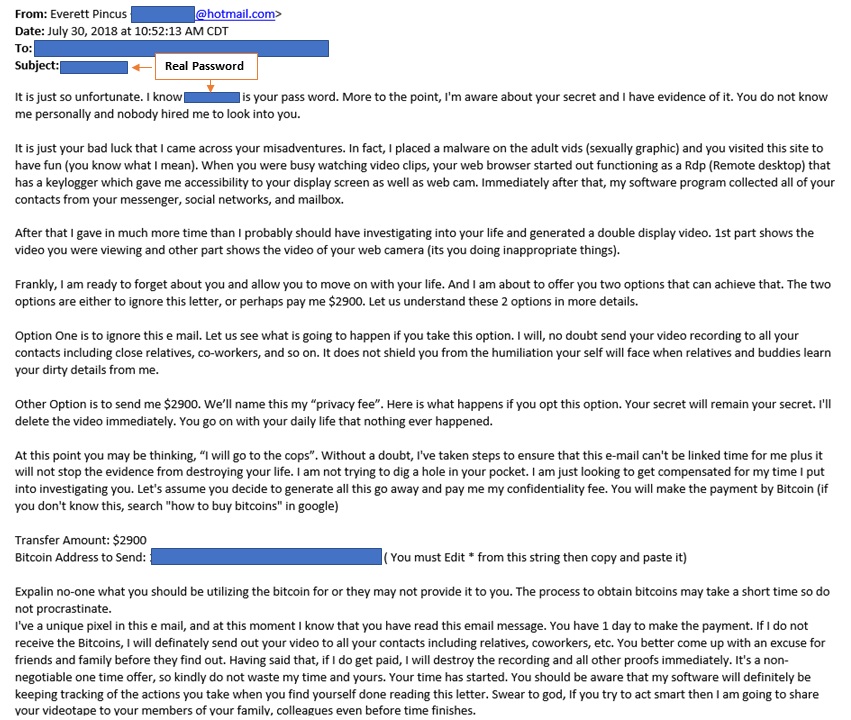

Os chantagistas empregam a psicologia do medo e da vergonha para motivar as vítimas. Nesses casos, o cibercriminoso alegará que esteve dentro do seu computador, tirou capturas de tela de fotos ou pesquisas embaraçosas e gravou um vídeo incompleto usando sua câmera. Ele vai ameaçar enviar as capturas de tela e fotos para todos em sua agenda ou publicá-las nas redes sociais, a menos que você pague. É basicamente chantagem cibernética.

A chantagem cibernética não afeta apenas os indivíduos, mas também prejudica as empresas. Os hackers alegam que roubaram dados confidenciais do armazenamento de uma empresa e ameaçam expô-los, a menos que sejam pagos. Muitas vezes, o hacker não tem nenhuma evidência e está simplesmente blefando. A parte realmente perigosa é que os e-mails de hackers muitas vezes revelam que eles protegeram sua senha e, embora isso seja tudo que eles têm, geralmente é o suficiente para causar sérios danos.“Cyber-chantagem é o ato de ameaçar compartilhar informações sobre uma pessoa com o público, seus amigos ou familiares, a menos que uma demanda seja atendida ou dinheiro seja pago”, segundo a BBC. É um tipo de crime particularmente insidioso. Na verdade, alguns hackers estão até mesmo visando crianças .

Comparando extortionware e ransomware

Extortionware pode soar um pouco como ransomware, e é. Tanto o ransomware quanto o extortionware acessam e exfilam dados da empresa, geralmente com a intenção de ganhar dinheiro com a empresa da qual foram roubados.

Ao contrário do ransomware, que força a empresa a pagar ou perder o acesso aos dados roubados, os extorsionários ameaçam divulgar publicamente as informações coletadas. Isso geralmente pressiona a empresa a obedecer, o que aumenta a probabilidade de a vítima cumprir as exigências de extorsão.

Variantes recentes de ransomware, entretanto, incluem recursos de extorsão. O ransomware de extorsão dupla, por exemplo, ocorre quando um agente malicioso criptografa ou bloqueia o acesso aos sistemas e também ameaça liberar dados roubados durante o ataque.

Quão arriscado é o extortionware?

A maioria dos riscos associados ao ransomware pode ser atenuada por backups de dados offline frequentes. Com backups, as empresas podem restaurar facilmente seus dados criptografados.

Os backups offline provam ser inúteis quando os cibercriminosos ameaçam liberar dados, em vez de excluí-los. Dessa forma, a única maneira de combater o extortionware é evitar que isso aconteça. Essa distinção torna o extortionware um risco maior para as empresas do que o ransomware.

Apesar do risco, o ransomware continua a ser muito mais comum do que o extortionware. O motivo é simples: os hackers podem automatizar o processo de ransomware, lançando uma ampla rede de vítimas, enquanto o extortionware exige uma abordagem direcionada mais demorada. É necessário um esforço extra para revisar o conteúdo roubado para determinar se alguma das informações pode ser usada para fins de extorsão. Assim, os extorsionários geralmente fazem sua lição de casa antes de atacar, para garantir que vale a pena o esforço de um alvo.

O ransomware continua sendo o método de ataque preferido dos cibercriminosos porque muitas organizações ainda não possuem procedimentos de backup offline adequados. No entanto, uma vez que a atração e a lucratividade do ransomware acabem, espere uma rápida mudança para o extortionware.

Como prevenir um ataque de extortionware

As práticas recomendadas de prevenção de ransomware também se aplicam à prevenção de extorsão. No entanto, as vítimas de ataques de ransomware muitas vezes podem evitar o pagamento do resgate, restaurando os arquivos criptografados de backups de dados offline.

Com o software de extortionware, a prevenção é a única maneira de impedir que atores mal-intencionados obtenham dados e a única maneira de uma organização permanecer ilesa. As medidas de prevenção a um extortionware incluem o seguinte:

- instalar antimalware;

- realização de treinamento de segurança cibernética do usuário final ;

- seguindo um programa de segurança de defesa em profundidade; e

- manter sistemas e software atualizados com patches;

- monitorar comportamento e transferências de arquivos (incluindo emails), bloqueando imediatamente qualquer atividades suspeita.

Fonte: TechTarget & Alpine SecurityVeja também:

- Apple lança patch de segurança de emergência para iOS e macOS

- Guardicore descobre vazamento de credenciais por falha no Exchange

- Antimalwares: Saiba Como se Proteger das Ameaças Online

- Hackers invadem conta de aplicativo e roubam faturamento de restaurante.

- Venda de certificados falsos de vacinação levam a tentativas de phishing

- Guardicore faz parceria com a Fortinet para simplificar segmentação Zero Trust em ambientes híbridos dinâmicos

- O que uma ameaça Zero Day e porquê é tão importante?

- Nova lei de Chinesa fornecerá notificação antecipada de zero-days exploráveis

- SDD Firmware com proteção contra Ransomware

- Novos ataques Zloader desabilitam o Windows Defender para evitar a detecção

- Brasil sofre mais de 16,2 bilhões de tentativas de ataques cibernéticos

- Vulnerabilidades Críticas MS Patch Tuesday, Adobe, Apple e Google

4 Trackbacks / Pingbacks