Novos ataques de ciberespionagem podem atingir o Brasil. ESET descobre novos ataques de ciberespionagem do grupo chinês FamousSparrow nos EUA, México e Honduras, e alerta para risco no Brasil

Pesquisadores identificaram duas versões inéditas do backdoor SparrowDoor e o uso inédito do ShadowPad em uma campanha que afeta instituições financeiras, governamentais e acadêmicas

A ESET alerta para novos ataques do grupo chinês de ciberespionagem FamousSparrow, que comprometeu redes nos Estados Unidos, México e Honduras, e que pode voltar a mirar o Brasil, onde já atacou órgãos governamentais, hotéis e escritórios de advocacia. A investigação mais recente identificou duas versões inéditas do backdoor SparrowDoor, além do uso do conhecido ShadowPad – observado pela primeira vez em operações atribuídas ao grupo.

As descobertas ocorreram durante a análise de uma atividade suspeita em uma organização financeira norte-americana. Enquanto auxiliavam na remediação do incidente, os especialistas da ESET detectaram a presença de ferramentas maliciosas associadas ao FamousSparrow, grupo que não registrava movimentações públicas desde 2022 e era considerado inativo.

O relatório da ESET mostra, no entanto, que o grupo permaneceu ativo e desenvolvendo novos recursos ao longo dos últimos anos. Os ataques no México e nos EUA, por exemplo, ocorreram em junho de 2024, com poucos dias de diferença. Ambos envolveram versões atualizadas do SparrowDoor, que representam avanços consideráveis em arquitetura e qualidade de código, incluindo a paralelização de comandos – recurso que permite a execução simultânea de múltiplas tarefas maliciosas.

“As novas versões apresentam melhorias significativas, mas ainda mantêm vínculos diretos com versões anteriores já documentadas. Os loaders utilizados também têm sobreposição de código com amostras atribuídas ao FamousSparrow”, explica Alexandre Côté Cyr, pesquisador da ESET responsável pela descoberta.

Segundo os especialistas, o grupo obteve acesso inicial aos ambientes comprometidos por meio da instalação de webshells em servidores IIS vulneráveis. Embora não tenha sido possível determinar o vetor de exploração exato, foi constatado que as vítimas utilizavam versões desatualizadas do Windows Server e do Microsoft Exchange – alvos comuns de exploits amplamente divulgados.

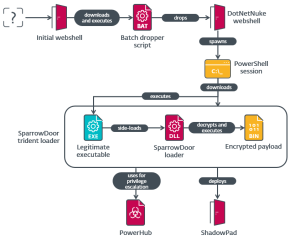

A campanha do FamousSparrow empregou uma combinação de ferramentas próprias, malwares compartilhados por outros grupos APT chineses e softwares de código aberto. As cargas finais identificadas foram os backdoors SparrowDoor e ShadowPad. Esta é a primeira vez que o uso do ShadowPad pelo grupo é observado.

Entre as funcionalidades dos malwares estavam a execução remota de comandos, operações no sistema de arquivos, captura de teclas (keylogging), transferência de arquivos, encerramento de processos, monitoramento de alterações no sistema e captura de telas.

“Trata-se do primeiro relato público que associa esses dois grupos. Contudo, nossos dados indicam que GhostEmperor e FamousSparrow são entidades distintas. Existem poucas semelhanças entre eles e diversas divergências. O FamousSparrow é, ao que tudo indica, um grupo independente, ainda que com vínculos tênues com outros clusters chineses,” explica Cyr.

Ativo desde pelo menos 2019, o FamousSparrow foi documentado pela primeira vez pela ESET em 2021, quando explorava a vulnerabilidade ProxyLogon. Inicialmente voltado a alvos na indústria hoteleira global, o grupo passou a focar também em governos, organizações internacionais, empresas de engenharia e escritórios de advocacia. Até o momento, é o único grupo conhecido a utilizar o backdoor SparrowDoor.

Visão geral da cadeia de comprometimento utilizada nesta campanha do FamousSparrow

Risco para o Brasil

De acordo com Daniel Barbosa, pesquisador de segurança da ESET Brasil, há possibilidade real de que o Brasil volte a ser alvo do grupo. “No passado, o FamousSparrow já fez vítimas em território nacional, incluindo escritórios de advocacia, hotéis e órgãos governamentais. Considerando a diversidade de segmentos presentes no Brasil, o país definitivamente é um ponto de atenção para esse tipo de campanha”, alerta.

O uso recorrente de sistemas desatualizados, como o Windows Server e o Microsoft Exchange, também representa um risco adicional. “Ainda vemos muitas empresas brasileiras utilizando softwares antigos, muitos deles acessíveis publicamente. Isso abre espaço para a exploração de vulnerabilidades já conhecidas e documentadas”, destaca Barbosa.

A capacidade das instituições brasileiras, sejam elas do setor financeiro, governamental ou acadêmico, de identificar e mitigar ameaças como essa depende diretamente do nível de maturidade em cibersegurança. “Boa parte das invasões começa pela exploração de falhas em servidores web. Se a empresa não tiver monitoramento contínuo e uma política robusta de atualização de software, dificilmente conseguirá detectar ou impedir um ataque desse tipo”, explica o especialista.

Ainda segundo Barbosa, a adoção de ferramentas compartilhadas como o ShadowPad revela a crescente colaboração entre grupos de ciberespionagem. “Cibercriminosos compartilham ferramentas, informações e até serviços, o que acelera muito a capacidade de evolução e ataque. Enquanto isso, muitas empresas ainda enfrentam desafios para amadurecer seus ambientes de segurança. É preciso que as organizações também colaborem entre si, compartilhando conhecimento para se protegerem melhor”, conclui o pesquisador.

Veja também:

- Dior confirma ciberataque com vazamento de dados de clientes

- Apagão na Europa reacende alerta global sobre ciberameaças ao setor energético

- Microsoft, Google, Apple e Mastercard na mira dos phishings

- Biometria: a segurança com a melhor experiência do usuário no ensino online

- Ransomware Reloaded: por que 2025 é o ano mais perigoso até agora?

- Diplomacia da cibersegurança

- Por que agregar seu inventário de ativos leva a uma melhor segurança

- 81% das violações na área da Saúde envolvem dados pessoais

- SAP Zero-Day visado desde janeiro

- Ataques ClickFix mira alvo sistemas Windows e Linux

- Ciberataques visam help desks de TI para violação inicial

- Hackeando o Hacker: Administração do Lockbit Ransomware é hackeado

Be the first to comment