Novo ransomware Luna e Black Basta criptografa sistemas Windows, Linux e ESXi. Luna parece adaptado para ser usado por agentes russos.

Novas famílias de ransomware chamada Luna e Black basta podem ser usadas para criptografar dispositivos que executam vários sistemas operacionais, incluindo sistemas Windows, Linux e ESXi.

Descoberto por pesquisadores de segurança da Kaspersky por meio de um anúncio no fórum de ransomware da dark web, detectado pelo sistema de monitoramento ativo Darknet Threat Intelligence da empresa, o Luna ransomware parece ser especificamente adaptado para ser usado apenas por agentes de ameaças de língua russa.

“O anúncio afirma que Luna só trabalha com afiliados de língua russa. Além disso, a nota de resgate codificada dentro do binário contém erros de ortografia. Por exemplo, diz ‘uma pequena equipe’ em vez de ‘uma pequena equipe‘”, disse Kaspersky .

“Por causa disso, assumimos com confiança média que os atores por trás de Luna são falantes de russo.“

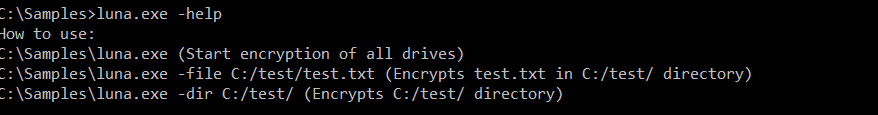

Luna (russo para lua) é um ransomware muito simples ainda em desenvolvimento e com recursos limitados com base nas opções de linha de comando disponíveis.

No entanto, ele usa um esquema de criptografia não tão comum, combinando a troca de chaves Diffie-Hellman de curva elíptica X25519 rápida e segura usando Curve25519 com o algoritmo de criptografia simétrica Advanced Encryption Standard (AES).

Ransomware multiplataforma baseado em Rust

O grupo por trás desse novo ransomware desenvolveu essa nova variedade no Rust e aproveitou sua natureza agnóstica de plataforma para portá-lo para várias plataformas com poucas alterações no código-fonte.

O uso de uma linguagem multiplataforma também permite que o Luna ransomware evite tentativas automatizadas de análise de código estático.

“Tanto os exemplos do Linux quanto do ESXi são compilados usando o mesmo código-fonte com algumas pequenas alterações em relação à versão do Windows. O restante do código não tem alterações significativas em relação à versão do Windows“, acrescentaram os pesquisadores.

Luna confirma ainda a última tendência adotada por gangues de crimes cibernéticos que desenvolvem ransomware multiplataforma que usa linguagens como Rust e Golang para criar malware capaz de atingir vários sistemas operacionais com pouca ou nenhuma alteração.

Kaspersky diz que há muito poucos dados sobre quais vítimas foram criptografadas usando o ransomware Luna, se houver, já que o grupo acabou de ser descoberto e sua atividade ainda está sendo monitorada.

Outras novas famílias de ransomware que a BleepingComputer relatou este mês incluem Lilith , ransomware baseado em console C/C++ direcionado a dispositivos Windows de 64 bits, e 0mega , uma nova operação de ransomware direcionada a empresas desde maio e exigindo milhões de dólares em resgates.

Ambos são conhecidos por roubar dados das redes das vítimas antes de criptografar seus sistemas em apoio a seus ataques de dupla extorsão.

Black Basta

Black Basta é uma variante de ransomware relativamente nova escrita em C que veio à tona em fevereiro de 2022. O malware, a infraestrutura e a campanha ainda estavam em modo de desenvolvimento na época. Por exemplo, o blog da vítima ainda não estava online, mas o site Black Basta já estava disponível para as vítimas.

Black Basta suporta o argumento de linha de comando “-forcepath” que é usado para criptografar apenas arquivos em um diretório especificado. Caso contrário, todo o sistema, com exceção de certos diretórios críticos, é criptografado.

Dois meses após o primeiro encontro, em abril, o ransomware ficou mais maduro. A nova funcionalidade incluiu a inicialização do sistema no modo de segurança antes da criptografia e a imitação dos Serviços do Windows por motivos de persistência.

A funcionalidade de reinicialização em modo de segurança não é algo que encontramos todos os dias, embora tenha suas vantagens. Por exemplo, algumas soluções de endpoint não são executadas no modo de segurança, o que significa que o ransomware não será detectado e os arquivos no sistema podem ser “facilmente” criptografados. Para iniciar no modo de segurança, o ransomware executa os seguintes comandos: C:\Windows\SysNative\bcdedit

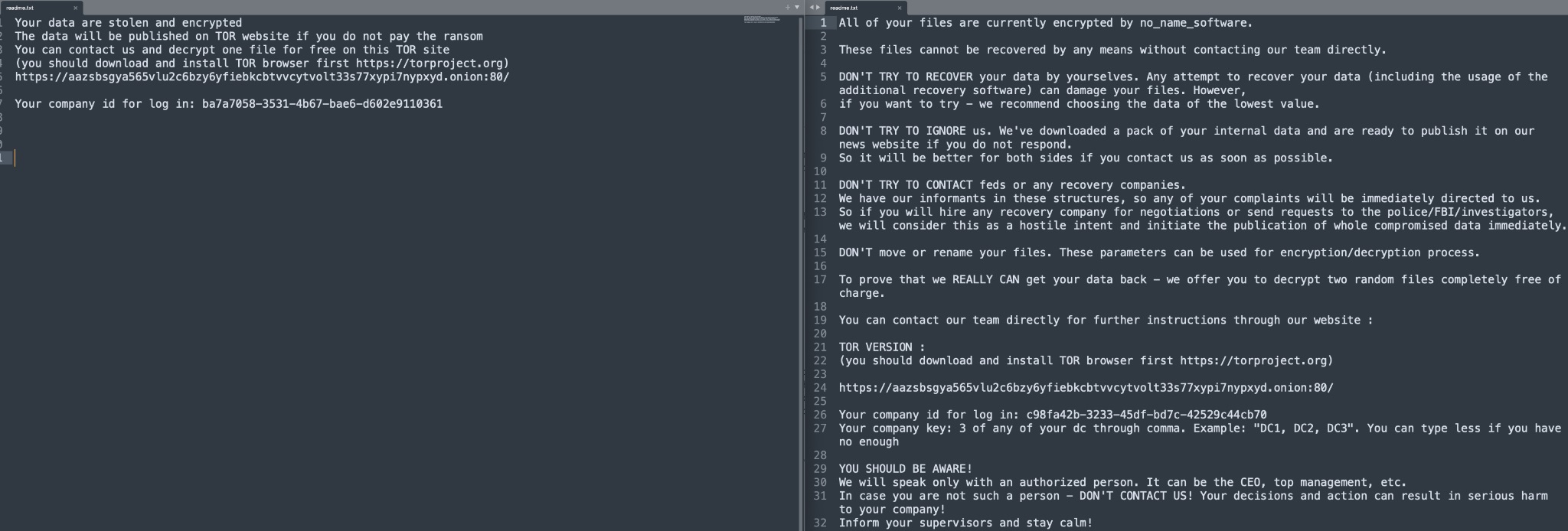

Comparação de notas de resgate

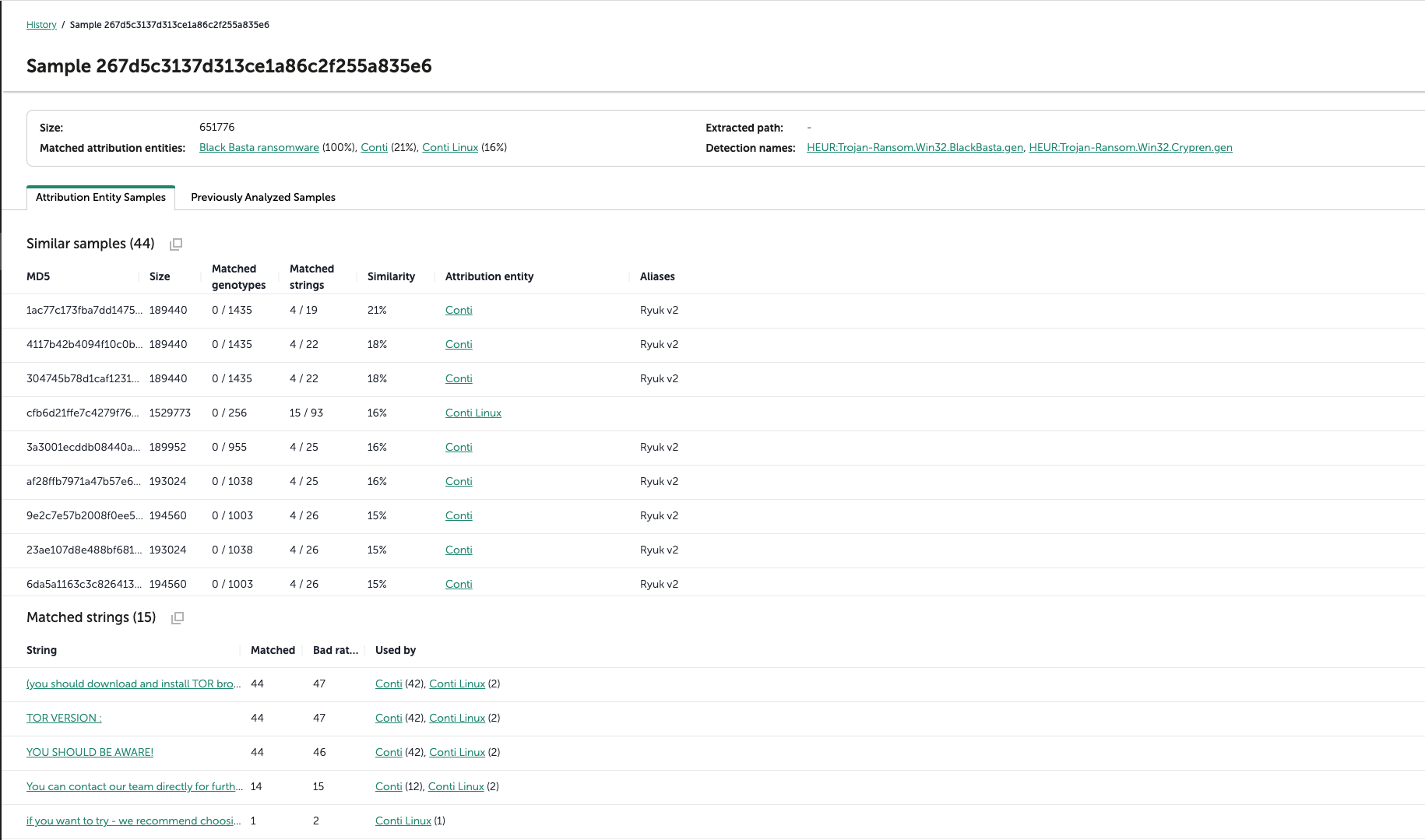

Para verificar se realmente não havia sobreposição de código entre o Conti e as versões anteriores do Black Basta, a equipe da Kaspersky alimentou algumas amostras no Kaspersky Threat Attribution Engine (KTAE). De fato, como mostrado abaixo, apenas as strings se sobrepõem. Portanto, não há sobreposição no código em si.

Overlap com Conti ransomware

Black Basta para Linux

Em outro relatório que a equipe da Kaspersky escreveu no mês passado, foi discutido a versão Black Basta para Linux. Ele foi projetado especificamente para atingir sistemas ESXi, mas também pode ser usado para criptografia geral de sistemas Linux, embora isso seja um pouco complicado. Assim como a versão para Windows, a versão para Linux suporta apenas um argumento de linha de comando: “-forcepath”. Quando é usado, apenas o diretório especificado é criptografado. Se nenhum argumento for fornecido, a pasta “/vmfs/volumes” será criptografada.

O esquema de criptografia para esta versão usa ChaCha20 e multithreading para acelerar o processo de criptografia com a ajuda de diferentes processadores no sistema. Como os ambientes ESXi normalmente usam várias CPUs para executar um farm de VMs, o design do malware, incluindo o algoritmo de criptografia escolhido, permite que o operador tenha o ambiente criptografado o mais rápido possível. Antes de criptografar um arquivo, o Black Basta usa o comando chmod para ter acesso a ele no mesmo contexto que o nível de usuário.

Alvos de Black Basta

A análise das vítimas postadas pelo grupo Black Basta revelou que, até o momento, o grupo conseguiu atacar mais de quarenta vítimas diferentes em um tempo muito curto disponível. O blog da vítima mostrou que vários setores de negócios foram afetados, incluindo manufatura, eletrônicos, empreiteiros, etc. Com base em nossa telemetria, pudemos ver outros ataques na Europa, Ásia e Estados Unidos.

Conclusão

Ransomware continua sendo um grande problema para a sociedade de hoje. Assim que algumas famílias saem do palco, outras tomam seu lugar. Por esse motivo, é importante ficar por dentro de todos os desenvolvimentos no ecossistema de ransomware, para que se possa tomar as medidas adequadas para proteger a infraestrutura. Uma tendência, que também discutimos em nosso post anterior, é que os sistemas ESXi são cada vez mais direcionados. O objetivo é causar o máximo de dano possível. Luna e Black Basta não são exceções. Esperamos que as novas variantes também ofereçam suporte à criptografia de VMs por padrão.

Fonte: BleepingComputer & Securelist

Veja também:

- Rússia multa Google em US$ 358 milhões por violar restrição à informações

- Dinamarca bane Google Workspace por não conformidade com GDPR

- 5 principais maneiras como o DLP ajuda na conformidade com a LGPD

- Como o DLP ajuda a proteger as informações financeiras

- Microsoft detalha como a campanha de phishing ignorou a MFA

- O que os escritórios de advocacia precisam saber sobre segurança cibernética

- Data Loss Prevention e Conformidade com a LGPD

- Sophos nomeada líder no KuppingerCole Leadership Compass 2022

- Cloud viabiliza negócios, mas segurança ainda é um desafio para as empresas

- Cibersegurança: uma lista de tarefas para sua empresa

- Cloud computing: infraestrutura completa e segura

- Patch Tuesday julho é rico em problemas do Azure e do Windows

Be the first to comment