NCSC lança guia Zero Trust 1.0 . Confira os princípios de design de arquitetura de confiança zero (Zero Trust), de acordo com o National Cyber Security Centre (NCSC). para garantir uma segurança avançada.

A orientação visa ajudar as organizações a projetar e revisar uma arquitetura de confiança zero (Zero Trust) que atenda a requisitos específicos de cada uma delas. Esses princípios ajudarão sua empresa a encontrar a melhor combinação de serviços para apoiar sua jornada para a confiança zero (Zero Trust).

Como construir uma arquitetura de rede de ponta

A arquitetura da rede está mudando. Mais serviços estão mudando para a nuvem e há um crescimento contínuo no uso de Software as a Service (SaaS).

Enquanto isso, muitas organizações estão adotando o trabalho híbrido, o que significa que seus sistemas podem ver vários tipos de dispositivos se conectando de diversos locais. Também é cada vez mais comum que as organizações compartilhem dados com seus parceiros, necessitando de políticas de controle de acesso granulares.

A arquitetura de confiança zero (Zero Trust) foi projetada para lidar com essas condições de mudança, permitindo uma experiência do usuário aprimorada para acesso remoto e compartilhamento de dados.

As estratégias tradicionais de segurança de TI, como VPNs e firewalls, criam um perímetro em torno da rede que permite que usuários e dispositivos autenticados atravessem a rede e acessem recursos com facilidade. Infelizmente, com tantos usuários trabalhando remotamente e tantos ativos sendo colocados na nuvem, confiar apenas na abordagem de perímetro está se tornando menos eficaz , menos eficiente e mais perigoso.

Um modelo de Zero Trust, por outro lado, oferece forte proteção contra os tipos de ataques que afetam as empresas hoje , incluindo o roubo de ativos e identidades corporativas. Adotar a confiança zero permite que as organizações façam o seguinte:

- proteger os dados da empresa ;

- aumentar a capacidade de fazer auditoria de conformidade;

- menor risco de violação e tempo de detecção;

- melhorar a visibilidade do tráfego da rede; e

- aumentar o controle em um ambiente de nuvem.

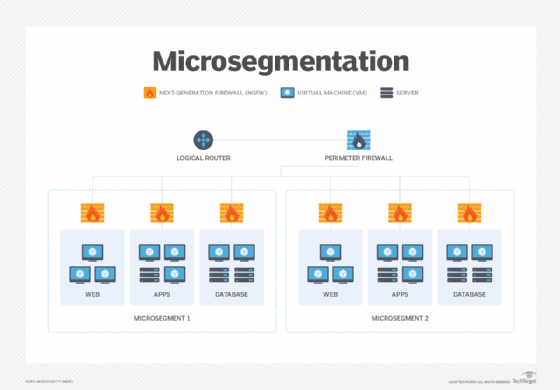

Um modelo de Zero Trust oferece suporte à microssegmentação – um princípio fundamental da segurança cibernética. A microssegmentação permite que a TI bloqueie os recursos da rede para que as ameaças em potencial possam ser facilmente contidas e não se espalhem por toda a empresa. As organizações podem aplicar políticas granulares impostas pelo acesso baseado em funções para proteger sistemas e dados confidenciais.

Em uma entrevista com a editora do site SearchSecurity Sharon Shea, o membro sênior do IEEE Jack Burbank explicou a realidade da adoção e planejamento de Zero Trust . “A confiança zero não é um produto único, nem uma abordagem ou técnica única. É uma mentalidade, uma decisão. É uma organização dizendo, ‘A segurança da rede é uma prioridade’ e, em seguida, colocando recursos por trás dessa declaração“, disse ele .

O analista independente John Fruehe disse que a Zero Trust faz sentido para alvos de alto perfil – como agências governamentais, infraestrutura crítica e instituições financeiras. Adotá-lo em outro lugar pode ser um exagero. Alguns especialistas afirmam que o Zero Trust pode ser um excelente modelo a ser adotado para novas empresas, no entanto, porque elas não são sobrecarregadas por infraestrutura legada.

O Zero Trust pode exigir mais recursos do que uma abordagem tradicional baseada em perímetro e, se não for monitorada com cuidado, pode causar atrasos na produtividade . Por exemplo, se os funcionários trocam de emprego, mas seu acesso não é atualizado imediatamente, eles podem não conseguir acessar os recursos necessários para suas novas funções.

Seja no local ou na nuvem, a adoção de um modelo de Zero Trust requer mecanismos de autenticação fortes; sistemas para definir, aplicar e adaptar as políticas de acesso do usuário; e ferramentas para criar e adaptar perímetros de segurança definidos por software.

Os cinco princípios a seguir definem o escopo de um modelo de confiança zero :

- Conheça a superfície protegida (usuários, dispositivos, dados, serviços e a rede).

- Compreenda os controles de segurança cibernética já em vigor.

- Incorpore novas ferramentas e arquitetura moderna.

- Aplique a política detalhada.

- Implante ferramentas de monitoramento e alerta.

Para começar a planejar o Zero Trust, as organizações precisarão de uma equipe multifuncional dedicada, composta por diferentes grupos – como aplicativos e segurança de dados, segurança de rede e infraestrutura e identidade de usuário e dispositivo. O pessoal de operações de segurança também terá um papel essencial no lançamento de confiança zero, pois pode ajudar a avaliar o risco.

As empresas precisarão descobrir rapidamente as lacunas de conhecimento da equipe dedicada e preenchê-las, garantindo que os membros da equipe recebam treinamento e certificação especializados de Zero Trust .

Nossos 8 princípios de confiança zero

Os oito princípios descritos no guia do NCSC ajudarão a implementar sua própria arquitetura de rede de confiança zero em um ambiente corporativo.

Os princípios são:

- Conheça sua arquitetura, incluindo usuários, dispositivos, serviços e dados.

- Conheça suas identidades de usuário, serviço e dispositivo.

- Avalie o comportamento do usuário, a integridade do dispositivo e do serviço.

- Use políticas para autorizar solicitações.

- Autentique e autorize em qualquer lugar.

- Concentre seu monitoramento em usuários, dispositivos e serviços.

- Não confie em nenhuma rede, incluindo a sua.

- Escolha serviços projetados para confiança zero.

Princípios flexíveis

O NCSC diz que a orientação foi escrita como um conjunto de princípios porque fornece uma maneira mais flexível de oferecer e consumir conselhos. Os oito que princípio representam os principais blocos de construção e considerações arquitetônicas envolvidas na mudança em direção a uma arquitetura de confiança zero.

A maneira de cada pessoa alcançar a confiança Zero será um pouco diferente. Isso é impulsionado pela tecnologia que você está usando e pelas ameaças que está enfrentando. No entanto, acreditamos que a maioria das abordagens de confiança zero ainda deve estar ligada a esses oito princípios básicos.

É uma abordagem em fases

Durante a transição para uma arquitetura de confiança zero, não comece a desativar imediatamente os controles de segurança tradicionais que seus componentes de confiança zero estão substituindo. Certifique-se de ter implementado e testado totalmente seus componentes de confiança zero antes de fazer qualquer descomissionamento.

Devido à natureza de uma arquitetura de confiança zero, você pode deixar seus sistemas expostos e em risco considerável se seus novos controles não tiverem sido configurados e testados adequadamente. Por exemplo, não remova sua conexão VPN até que esteja satisfeito com o fato de que a nova arquitetura de confiança zero está mitigando todas as ameaças que a VPN estava cobrindo.

Também vale a pena lembrar que, conforme você faz alterações em sua arquitetura, alguns fundamentos podem mudar, como sua estratégia de monitoramento e a forma como você aplica as políticas de uso da Internet.

Use produtos e serviços de confiança zero que foram projetados com confiança zero em mente. Acreditamos firmemente que a jornada de confiança zero de todos pode ser um pouco diferente, produzindo soluções diferentes para atender a cada princípio.

Cada passo conta

Você pode começar a obter benefícios de segurança trabalhando de acordo com os princípios, dando os primeiros passos em sua jornada de confiança zero. Naturalmente, um ambiente mais complexo terá uma jornada mais longa e desafiadora a percorrer.

Pode ser que nem todos os princípios possam ser alcançados de uma vez. Na verdade, dependendo do seu caso de uso, pode ser possível que as ofertas comerciais atuais sejam incapazes de satisfazer todos os princípios.

Pode ser que a maturidade da tecnologia necessária para dar suporte ao seu caso de uso ainda não tenha chegado. Se for assim, a confiança zero ainda pode ser sua meta estratégica, permitindo que você comece a trabalhar nos princípios que pode alcançar agora. Um futuro blog sobre migração de confiança zero tentará abordar alguns dos desafios nessa área.

Fonte: InternationalIT & NCSCSaiba mais sobre Zero Trust, Microssegmentação e como o Stealth implementa este conceito.

MindSec representante oficial Unisys

[wpforms id=”431″]

Veja também:

- MindSec e Unisys firmam parceria com foco em soluções voltadas ao conceito Zero Trust

- Microssegmentação e Zero Trust protege ativos críticos

- O que é segurança de rede Zero Trust?

- Compreendendo a relação Zero Trust-SDP

- NSA lança orientação sobre arquitetura Zero-Trust

- Por que sua postura de segurança cibernética deve ser de confiança zero

- O que é confiança zero? Guia definitivo para o modelo de segurança de rede

2 Trackbacks / Pingbacks