Hackers usam atualização falsa do Win11 para roubar carteiras de criptomoedas. Atualização não oficial do Windows 11 instala malware que rouba informações.

Os hackers estão atraindo usuários desavisados com uma atualização falsa do Windows 11 que vem com malware que rouba dados do navegador e carteiras de criptomoedas.

A campanha está atualmente ativa e conta com resultados de pesquisa envenenados para empurrar um site que imita a página promocional da Microsoft para o Windows 11.

A Microsoft oferece uma ferramenta de atualização para os usuários verificarem se sua máquina suporta o sistema operacional (SO) mais recente da empresa. Um requisito é o suporte para Trusted Platform Module (TPM) versão 2.0, que está presente em máquinas com menos de quatro anos. Os hackers estão atacando os usuários que instalam o Windows 11 sem gastar tempo para aprender que o sistema operacional precisa atender a determinadas especificações.

O site malicioso que oferece o falso Windows 11, que ainda estava ativo hoje, apresenta os logotipos oficiais da Microsoft, favicons e um convidativo botão “Baixar agora”.

.png)

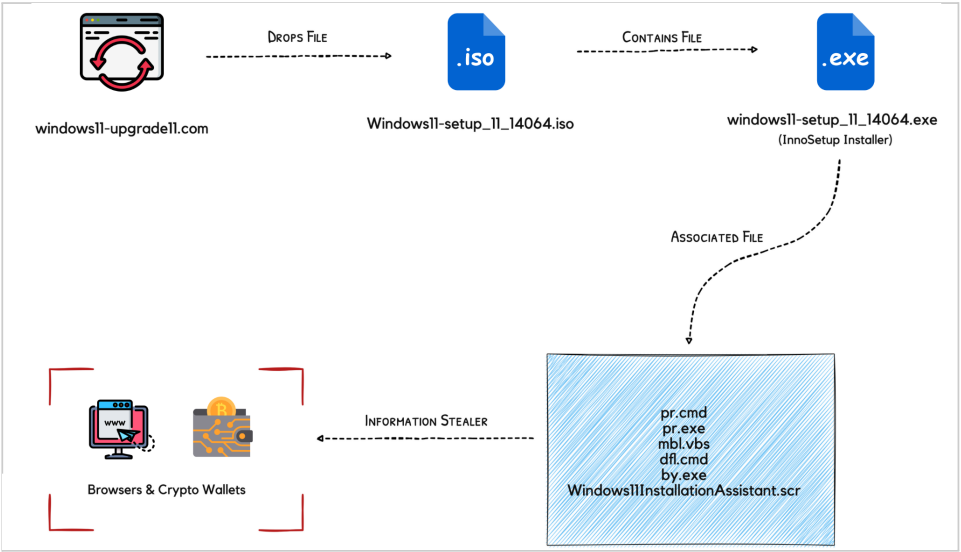

Se o visitante carregar o site malicioso por meio de conexão direta – o download não está disponível por TOR ou VPN, ele receberá um arquivo ISO que abriga o executável para um novo malware de roubo de informações.

Os pesquisadores de ameaças da CloudSEK analisaram o malware e compartilharam um relatório técnico exclusivamente com a BleepingComputer.

Processo de infecção

De acordo com o CloudSEK, os agentes de ameaças por trás dessa campanha estão usando um novo malware que os pesquisadores chamaram de “Inno Stealer” devido ao uso do instalador do Windows Inno Setup.

Os pesquisadores dizem que o Inno Stealer não tem nenhuma semelhança de código com outros ladrões de informações atualmente em circulação e não encontraram evidências do malware sendo carregado na plataforma de varredura Virus Total.

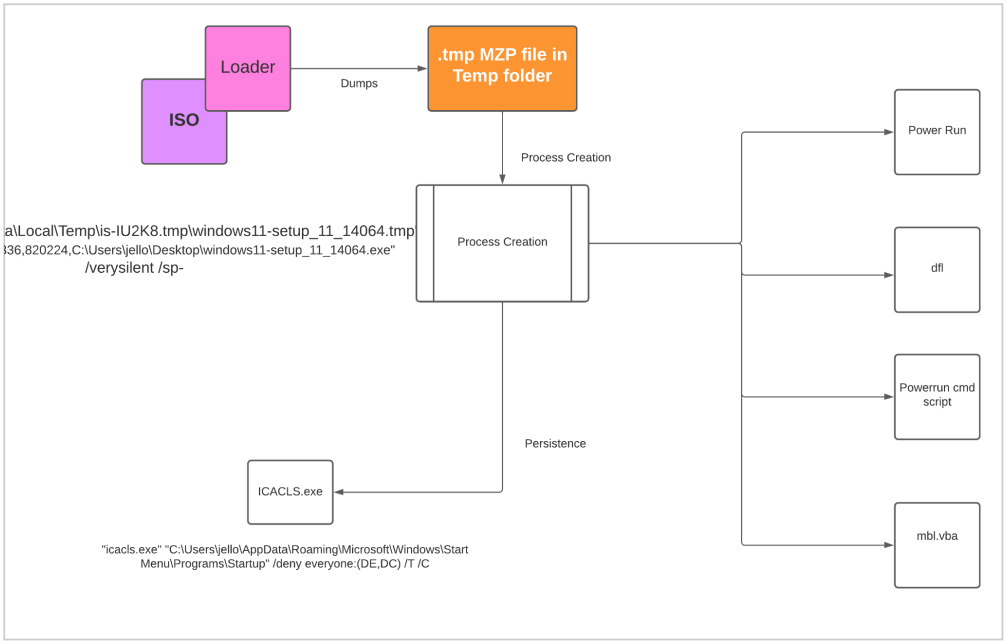

O arquivo do carregador (baseado em Delphi) é o executável “instalação do Windows 11” contido na ISO, que, quando iniciado, despeja um arquivo temporário chamado is-PN131.tmp e cria outro arquivo .TMP onde o carregador grava 3.078 KB de dados .

CloudSEK explica que o carregador gera um novo processo usando a API CreateProcess do Windows que ajuda a gerar novos processos, estabelecer persistência e plantar quatro arquivos.

A persistência é obtida adicionando um arquivo .LNK (atalho) no diretório de inicialização e usando icacls.exe para definir suas permissões de acesso para furtividade.

Dois dos quatro arquivos descartados são scripts de comando do Windows para desabilitar a segurança do Registro, adicionar exceções do Defender, desinstalar produtos de segurança e excluir o volume sombra.

Segundo os pesquisadores, o malware também remove soluções de segurança da Emsisoft e da ESET, provavelmente porque esses produtos o detectam como malicioso.

O terceiro arquivo é um utilitário de execução de comandos que é executado com os mais altos privilégios de sistema; e o quarto é um script VBA necessário para executar dfl.cmd .

No segundo estágio da infecção, um arquivo com a extensão .SCR é colocado no diretório C:\Users\\AppData\Roaming\Windows11InstallationAssistant do sistema comprometido.

Esse arquivo é o agente que descompacta a carga útil do ladrão de informações e a executa gerando um novo processo chamado “Windows11InstallationAssistant.scr”, o mesmo que ele.

Recursos do Inno Stealer

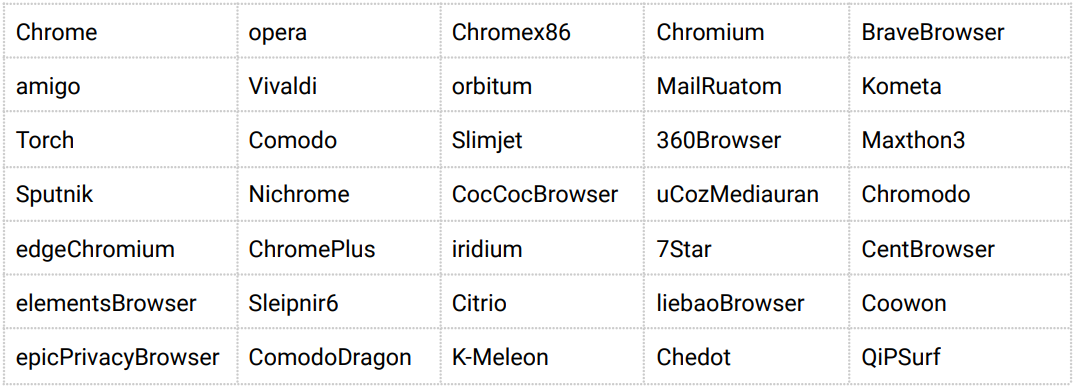

Os recursos do Inno Stealer são típicos para esse tipo de malware, incluindo a coleta de cookies do navegador da Web e credenciais armazenadas, dados em carteiras de criptomoedas e dados do sistema de arquivos.

O conjunto de navegadores direcionados e carteiras de criptomoedas é extenso, incluindo Chrome, Edge, Brave, Opera, Vivaldi, 360 Browser e Comodo.

Uma característica interessante do Inno Stealer é que o gerenciamento de rede e as funções de roubo de dados são multi-thread.

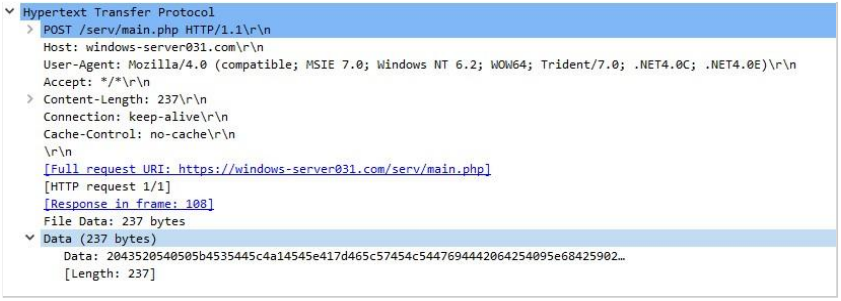

Todos os dados roubados são copiados por meio de um comando do PowerShell para o diretório temporário do usuário, criptografados e posteriormente enviados para o servidor de comando e controle do operador (“windows-server031.com”)

O ladrão também pode buscar cargas adicionais, uma ação realizada apenas à noite, possivelmente para aproveitar um período em que a vítima não está no computador.

Essas cargas adicionais do Delphi, que assumem a forma de arquivos TXT, empregam o mesmo carregador baseado em Inno que manipula as ferramentas de segurança do host e usam o mesmo mecanismo de estabelecimento de persistência.

Seus recursos extras incluem roubar informações da área de transferência e exfiltrar dados de enumeração de diretórios.

Conselho de segurança

Toda a situação de atualização do Windows 11 criou um terreno fértil para a proliferação dessas campanhas, e não é a primeira vez que algo assim é relatado.

Recomenda-se evitar o download de arquivos ISO de fontes obscuras e apenas realizar as principais atualizações do sistema operacional a partir do painel de controle do Windows 10 ou obter os arquivos de instalação diretamente da fonte .

Se uma atualização para o Windows 11 não estiver disponível para você, não faz sentido tentar contornar as restrições manualmente, pois isso trará um conjunto de desvantagens e riscos de segurança graves.

Fonte: BleepingComputerVeja também:

- iPhone com zero clique recém-descoberta usada em ataques de spyware

- Ransomware chama atenção mas BEC lidera

- Olhando dentro da caixa de Pandora

- A colaboração é crucial para combater o cibercrime

- Vulnerabilidades apontam importância de APIs.

- Você está cuidando bem de seus perfis nas redes sociais?

- O caos (e o custo) provado pelos hackers da Lapsus$

- Consumer Authentication Strength Maturity Model (CASMM) V6

- Como demonstro o ROI do meu programa de segurança?

- Fortinet lança FortiOS 7.2

- Kaspersky é chamado de ameaça à segurança nacional pela FCC

1 Trackback / Pingback