Fresh Malware visa usuários do Mercado Livre e sites de comércio eletrônico na América Latina. Pesquisadores descobrem site de spoofs de campanha de phishing.

Pesquisadores da empresa de segurança Cybereason descobriram uma variante de malware em vários estágios que foge das ferramentas antivírus e tem como alvo os usuários do Mercado Livre, um grande site de comércio eletrônico brasileiro.

O malware para roubo de informações, apelidado de Chaes, tem como alvo os usuários do MercadoLivre e sua página de pagamento MercadoPago para colher credenciais de login, números de cartão de crédito e outras informações financeiras.

“O Chaes também faz capturas de tela da máquina infectada … e monitora o navegador Chrome para coletar informações do usuário de hosts infectados“, observam os pesquisadores no relatório divulgado na quarta-feira.

Observado pela primeira vez em agosto, a atividade do malware aumentou em outubro.

“Atualmente, o malware parece ter como alvo principalmente usuários brasileiros“, disse Assaf Dahan, diretor sênior, chefe de pesquisa de ameaças da Cybereason. “No entanto, existem pessoas que falam português em todo o mundo, então é possível que essa ameaça tenha mais vítimas fora da América Latina em outras regiões. O Mercado Livre opera em muitos países latino-americanos, portanto, usuários potencialmente falantes de espanhol podem ser também segmentado agora ou no futuro. “

Segundo o site Bank Info Security, a descoberta do Chaes chega em um momento em que as gangues cibercriminosas brasileiras se tornaram mais ousadas com o uso de malware e buscam vítimas nos Estados Unidos, na Europa e em outros lugares (veja: Trojans bancários brasileiros espalhados para outras nações ).

Principais conclusões

- Visando a maior empresa de comércio eletrônico da América Latina: Chaes visa especificamente o mercado brasileiro site da empresa de e-commerce MercadoLivre e sua página de pagamento MercadoPago para roubar seus clientes informação financeira. A carga útil final do Chaes é um ladrão de informações do Node.Js que extrai dados usando o processo do nó.

- Roubo de credenciais, captura de tela, monitoramento de navegador, reconhecimento: o Chaes foi projetado para roubar informações confidenciais do navegador, como credenciais de login, números de cartão de crédito e outras informações financeiras informações dos clientes do site MercadoLivre. Chaes também faz capturas de tela da máquina infectada, intercepta e monitora o navegador Chrome para coletar informações do usuário de hosts infectados.

- Entrega em vários estágios, malware multilíngue: a entrega do Chaes consiste em vários estágios que incluem o uso de LoLbins e outros softwares legítimos, tornando muito difícil detectar por produtos antivírus tradicionais. Chaes também tem vários estágios e é escrito em várias linguagens de programação, incluindo Javascript, Vbscript, .NET, Delphi e Node.js

- Faz download de software legítimo, projetado para camuflagem: o Chaes opera usando ferramentas legítimas, como Python, Unrar e Node.js, e os estágios de Chaes consistem em várias técnicas, como o uso de LoLbins, ferramentas de origem, partes sem arquivo e bibliotecas node.js legítimas projetadas para aumentar a furtividade do malware.

- Em desenvolvimento: Cybereason observou novas versões de Chaes, mostrando que os autores são melhorando o malware e adicionando mais recursos

Uso de software legítimo

O malware Chaes usa LoLbins, um binário fornecido pelo sistema operacional que geralmente é usado para fins legítimos, mas também pode ser abusado. O uso deste e de outros softwares legítimos torna o malware difícil de detectar com ferramentas antivírus, de acordo com o relatório.

Os pesquisadores também observam que Chaes é escrito em várias linguagens de programação, incluindo Javascript, Vbscript, .NET, Delphi e Node.js.

Técnica de Ataque

Os ataques começam enviando à vítima um e-mail de phishing – se passando por site de comércio eletrônico – que contém um arquivo Word malicioso, observa o relatório. Este arquivo também contém uma exploração de vulnerabilidade rastreada como CVE-2017-1999 . Uma vez que o usuário clica no arquivo malicioso, ele explora a vulnerabilidade e se comunica com o servidor de comando e controle, chamado “evolved-thief [.] Online”, solicitando a primeira carga – um arquivo MSI (formato de arquivo de instalador legítimo para implantar aplicativos no Windows).

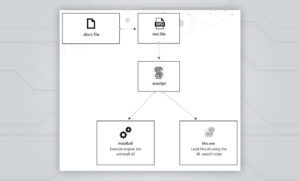

O gráfico mostra como o malware Chaes infecta uma rede direcionada. (Fonte: Cybereason)

Depois que o arquivo MSI é executado, ele descarta o Invisible.vbs, que o malware usa para executar outros processos. Isso inclui dois outros arquivos chamados Uninstall.dll e engine.bin, bem como outros componentes. Depois de instalados, o principal objetivo é baixar conteúdo adicional e manter uma posição segura na máquina infectada, observam os pesquisadores.

O arquivo MSI então gera um processo filho Wscript usando “invisible.vbs” para iniciar a execução do conteúdo engine.bin usando o LOLBin InstallUtil. Ele também executa um processo denominado “hhc.exe”, que é um processo legítimo do HTML Help Compiler, observa o relatório.

Os pesquisadores observam que o processo hhc.exe cria vários arquivos .SQL chamados “local.sql”.

“Esses bancos de dados SQL estão sendo usados para extrair informações confidenciais do navegador Chrome semelhante a outros ladrões de informações tradicionais; algumas das tabelas SQL estão relacionadas a cartões de crédito, credenciais de login de sites e informações pessoais de um usuário”, afirmam os pesquisadores.

Depois que o navegador Chrome é infectado, o pythonw.exe executa a parte final da estrutura do malware, que instala o NodeJs na máquina infectada em um local que contém o caminho “MicrosoftMediaOz.” Os pesquisadores da Cybereason explicam: “O processo node.exe será a última parte do quebra-cabeça. Ele será responsável por reagir de acordo com o código escrito em ‘index.js’ e enviar os dados coletados da máquina infectada para o [comando- e controle].“

O malware usa Node.Js como carga útil final. O ladrão de informações exfila os dados usando o processo de nó. Node.js é um ambiente de tempo de execução JavaScript de back-end de plataforma cruzada de código aberto que executa código JavaScript fora de um navegador da web.

“A cadeia de infecção de malware é talvez uma das cadeias de infecção mais complexas e longas observadas na região”, observa Dahan. “Ele usa uma infinidade de técnicas e uma instalação em vários estágios, o que permite que o malware permaneça sob o radar. Os autores do malware parecem ser proficientes em várias linguagens de programação, e o uso de NODE.js como um dos componentes principais é considerado bastante raro no reino dos Trojans bancários. “

Conclusão

Nesta pesquisa, Cybereason descobriu uma nova ameaça em evolução na cena do crime cibernético da América Latina chamada Chaes. Este malware fez sua primeira aparição durante o meio ao final de 2020, ele visa especificamente o Brasil e o maior empresa de e-commerce da América Latina, o Mercado Livre. É uma implantação de malware em vários estágios que usa vários processos legítimos do Windows e ferramentas de código aberto permanecem sem serem detectados. Esses componentes não são sempre maliciosos por conta própria, mas quando colocados juntos formam uma cadeia de infecção furtiva que é difícil de detectar.

Malware multiestágio que usa tais técnicas na região LATAM e especificamente no Brasil já foi observado e investigado pela Cybereason nos últimos anos.

Chaes demonstra o quão sofisticados e criativos os autores de malware na região da América Latina podem ser quando tentando alcançar seus objetivos. O malware não serve apenas como um sinal de alerta para os pesquisadores de segurança da informação e os profissionais de TI não subestimam a existência de arquivos de natureza legítima, mas também levanta a preocupação de uma possível tendência futura no uso da biblioteca Puppeteer para novos ataques em outras instituições financeiras importantes.

A Cybereason diz que continuará monitorando o progresso do Chaes para determinar se ele se expandirá para mais comércio eletrônico empresas na América Latina e se a popularidade do malware baseado em Node.js continuará a evoluir.

Fonte: Bank Info Security & Cybereason

Veja também:

- O que a presidência de Joe Biden significa para a segurança cibernética

- A LGPD e o mito do advogado que entende de dados

- Falta de privacidade mata mais que terrorismo

- TSE admite ataque hacker neste domingo de eleições

- Malware oculto em tráfego criptografado aumenta 260% durante pandemia

- Ferramentas de PenTest/Red Team que todos deviam conhecer!

- O que é um APT – Advanced Persistent Threat?

- Possíveis falhas no caso do Ransomware do STJ

- Enel vaza dados de CPF e dados bancários dados de 300 mil clientes

- Uma carreira em segurança cibernética: é para você?

- Idec aponta preocupação com privacidade em novo marketplace do Fleury

- 3,4 bilhões de ataques cibernéticos já atingiram o país em 2020

1 Trackback / Pingback