Falsos updates com malwares impulsionam mineradores de Criptomoedas. A Palo Alto Networks alertou esta semana que atualizações falsas do Adobe Flash Player com malware de mineração com criptomoedas estão aumentando.

Em seu último post no blog, a empresa de segurança cibernética revela que descobriu mais atualizações falsas do Flash durante seu trabalho e pesquisa do que nunca.

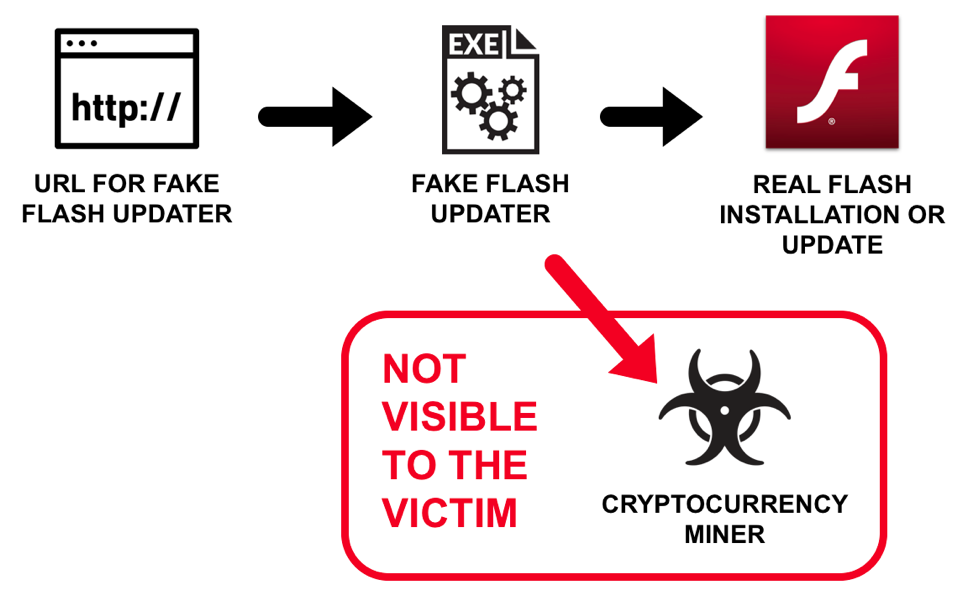

Segundo o site MarketScreener, Essas atualizações falsas usam notificações com pop-up do instalador oficial da Adobe. Se a atualização for executada pelo usuário do sistema, ela adicionará malware de mineração de criptomoedas como o minerador de criptomoedas XMRig. Ele também pode atualizar os sistemas Flash Player para a versão mais recente, tornando menos provável que um usuário perceba o malware.

Uma vez incorporados, o malware de mineração de criptomoedas será executado em background no sistema operacional, minerando criptomoedas. O malware pode ou não ser identificado pela proteção de antivírus de usuários.

A Palo Alto afirma que “na maioria dos casos, as falsas atualizações do Flash que promovem malware não são muito sigilosas. Nos últimos anos, esses impostores têm sido, com frequência, executáveis de malware mal disfarçados ou baixados baseados em script, projetados para instalar mineradores de criptomoedas, ladrões de informações ou ransomware. Se uma vítima executar um malware mal disfarçado em um host vulnerável do Windows, nenhuma atividade visível ocorrerá, a menos que o falsificador atualize o ransomware.”

“No entanto, um tipo recente de atualização Flash falsa implementou outras fraudes. Já em agosto de 2018, alguns exemplos representando atualizações do Flash solicitaram notificações pop-up do instalador oficial da Adobe. Essas atualizações Flash falsas instalam programas indesejados, como um mineiro de criptomoedas XMRig, mas esse malware também pode atualizar o Flash Player da vítima para a versão mais recente”, completou a Palo Alto.

Fonte: Palo Alto – Fluxo de atividade

O malware de mineração de criptomoeda também pode ser detectado se os recursos do sistema ficarem subitamente lentos ou se o processador parecer estar funcionando constantemente. O malware pode ser identificado no Gerenciador de Tarefas do Windows como um programa incomum usando recursos do sistema.

Por causa da legítima atualização do Flash, uma vítima em potencial pode não perceber nada fora do comum. Enquanto isso, um XMRig cryptocurrency miner ou outro programa indesejado está funcionando silenciosamente no fundo do computador Windows da vítima.

Aumento de Malwares

A Palo Alto Networks identificou nomes de arquivos executáveis do Windows com o prefixo AdobeFlashPlayer originado em servidores da Web não baseados em nuvem da Adobe. Os servidores pertencem ou foram utilizados pelos hackers.

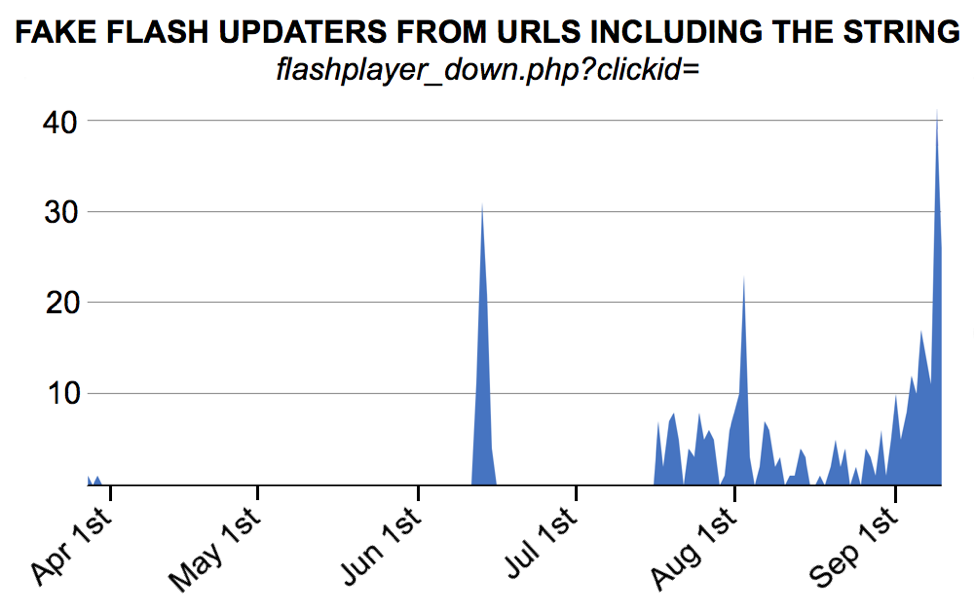

Enquanto pesquisava as atualizações Flash falsas específicas, a Palo Alto notou nomes de arquivos executáveis do Windows começando com o AdobeFlashPlayer__ de servidores da Web não baseados na nuvem da Adobe. Esses downloads sempre continham a string flashplayer_down.php? Clickid= na URL. Foram encontrados 113 exemplos de malware que atendem a esses critérios desde março de 2018. 77 dessas amostras de malware são identificadas com uma tag CoinMiner . As 36 amostras restantes compartilham outras tags com os 77 executáveis relacionados ao CoinMiner. Veja no Github a para a lista completa dos hashes de arquivos e a lista 473 nomes de arquivos e URLs para essas atualizações Flash falsas de 25 de março de 2018 a 10 de setembro de 2018.

Fonte: Palo Alto – Número de campanhas fake para updates do Adobe Flash

Além da Palo Alto o Relatório do McAfee Labs sobre ameaças de setembro de 2018 descobriu que, embora novos tipos de malware tenham sido menos frequentes até agora em 2018, o total de ocorrências de malware continuou a aumentar. Incidências de malware continuam aumentando desde 2016.

Proteção contra Malware de Mineração de Criptomoedas

A Palo Alto Networks concluiu que mais usuários experientes de PC, ou aqueles que executam proteção antivírus e de sistemas, correm muito menos risco do que outros. As atualizações regulares do sistema e do antivírus aumentam a probabilidade de o malware ser identificado antes ou depois da instalação.

O malware de mineração de criptomoeda é apenas um tipo de malware para recompensar hackers em criptomoedas. Malwares mais maliciosos, como o Combojack e outros redirecionadores de área de transferência, aguardarão em um sistema de usuários até encontrarem endereços de carteira criptografados copiados para a área de transferência de sistemas operacionais. Quando o usuário tenta colar o endereço da carteira em uma troca ou transferência, o malware substituirá o endereço da carteira do usuário pelo endereço do hacker. Vítimas desavisadas podem acabar transferindo os saldos de criptomoedas diretamente para os hackers.

Crowdstrike

A IDC posicionou a CrowdStrike como uma das duas principais “líderes” e citou a força da capacidade da CrowdStrike de alavancar a abordagem de Incident Response (IR) conduzida por análise de inteligência e uma compreensão profunda das táticas, técnicas e procedimentos do adversário. O CrowdStrike combina especialização de classe mundial e poderosa tecnologia de próxima geração para realizar remediação mais rápida e fornecer inteligência acionável para não apenas interromper um ataque atual, mas também impedir futuros ataques. A CrowdStrike está à frente de empresas com marcas já muito mais conhecidas aqui no Brasil e que já participaram diversas vezes na análise do IDC.

A plataforma CrowdStrike Falcon® é pioneira na proteção de endpoints e servidores gerenciados a partir da nuvem. Ele fornece e unifica IT Hygiene, antivírus de última geração, detecção e resposta de endpoint (EDR), gerenciamento de ameaças e inteligência de ameaças – tudo entregue por meio de um único agente muito leve. Usando sua arquitetura nativa em nuvem, a plataforma Falcon coleta e analisa mais de 1 trilhão de eventos de terminal por semana a partir de milhões de sensores implantados em 176 países.

Sem a necessidade de fazer download de assinaturas constantemente, consumindo larga faixa de banda nos links de comunicação, o agente Falcon (pequeno e leve) e a nuvem (grande e potente) funcionam perfeitamente para oferecer proteção e visibilidade em tempo real, mesmo quando o agente não está conectado à Internet. A simplicidade da arquitetura do CrowdStrike finalmente lhe dá a liberdade de substituir e retirar as camadas de segurança complicadas que roubam o desempenho que entulham seu ambiente.

A plataforma Foalcon oferece:

- Monitoramento contínuo – no Windows, macOS e Linux

- Sempre protegido sem atualizações de assinaturas problemáticas

- Identifique sistemas e aplicativos não autorizados em tempo real

- Obtenha informações sobre os adversários que atacam seus endpoints

- Evite ataques sofisticados instantaneamente – diretamente no endopoint

De acordo com a avaliação do IDC MarketScape, “o CrowdStrike alavanca sua abordagem de inteligência de incidente e compreensão de táticas adversárias e experiência em técnicas para identificar lacunas de segurança dentro de suas organizações clientes e para aconselhar os executivos sobre o desenvolvimento de estratégias de segurança para melhorar a detecção, prevenção, capacidade de resposta e remediação.”

A MindSec é a primeira revenda certificada pela CrowdStrike no Brasil, trazendo todo o potencial desta ferramenta de última geração às empresas e conglomerados no Brasil. Agende uma apresentação e uma PoC através do email: contato@mindsec.com.br

Descubra todo o potencial desta ferramenta e o que a CrowdStrike pode fazer pela a sua empresa!

Fonte: MarketScreener & Blog Palo Alto & CrowdStrike

Veja também:

- Mudanças Climáticas e a Continuidade de Negócios

- Departamento de Defesa do Estados Unidos vulnerável!

- Vulnerabilidade no Windows Shell permite hacker obter direitos do usuário

- LGPD Requer Processo Organizacional de Segurança da Informação

- Google+ expõe dados de usuários através de APIs mas não divulgou

- Amazon demite funcionário que vendia informações de clientes

- Milhões de dados comprometidos por Startup de Inteligência incluem dados do Salesforce e Linkedin

- China implantou chip em motherboards que deixam dados vulneráveis

- CISCO divulga patches para 39 vulnerabilidades – 3 Críticas e 10 Altas

2 Trackbacks / Pingbacks