Falhas de criptografia SSD agravadas pelas configurações do BitLocker. Os pesquisadores descobriram que os principais fabricantes SSD possuem sistemas de criptografia mal implementada, permitindo fácil acesso aos dados, e o Microsoft BitLocker agravou o problema.

Os pesquisadores de segurança descobriram uma implementação deficiente da criptografia SSD nos principais fabricantes do sistema de armazenamento sólido. O problema foi agravado com pelo Microsoft BitLocker que confia nessa criptografia.

Carlo Meijer e Bernard van Gastel, pesquisadores da Radboud University na Holanda, fizeram engenharia reversa do firmware de alguns modelos de disco rígido fabricados pela Crucial e pela Samsung e descobriram que a criptografia SSD poderia ser ignorada porque a senha de criptografia de dados não está vinculada à senha do proprietário . Isso significava que os dados podiam ser acessados com quase qualquer senha em alguns dispositivos e sem qualquer senha em outros.

“A análise revela um padrão de problemas críticos entre os fornecedores. Para vários modelos, é possível ignorar totalmente a criptografia, permitindo uma recuperação completa dos dados sem qualquer conhecimento de senhas ou chaves“, escreveram Meijer e van Gastel em suas descobertas. . “A situação é agravada pela delegação de criptografia para a unidade se a unidade suportar o TCG Opal, como feito pelo BitLocker. Nesse caso, o BitLocker desativa a criptografia do software, confiando totalmente na implementação do hardware. Como essa é a diretiva padrão, muitos Os usuários do BitLocker estão usando inadvertidamente a criptografia de hardware, expondo-os às mesmas ameaças. “

Craig Young, pesquisador de segurança de computadores da Tripwire, disse que esperar que a criptografia SSD do fabricante “forneça segurança significativa aos dados que armazena é como deixar lunáticos administrarem o asilo“, e acrescentou que os usuários tendem a não compreenderem os benefícios de segurança da criptografia de disco completo (full disk encryption).

“Existe um equívoco generalizado de que criptografar dados em um disco rígido (ou SSD) protege-o de hackers. A verdade, no entanto, é que a criptografia de disco rígido só frustra alguns vetores de ataque limitados e, na maioria das violações, é completamente irrelevante. A criptografia é uma mitigação contra ataques físicos.O principal cenário de ataque é o de um dispositivo que está sendo perdido, roubado ou que cai temporariamente em mãos hostis “, escreveu Young por e-mail ao TechTarget. “Além disso, esta medida de segurança é principalmente um benefício quando o sistema está completamente desligado para evitar a possibilidade de que um invasor pode explorar a fraqueza física para ter acesso a dados ou chaves de decodificação. Uma vez que um sistema executando está infectado com malware, está efetivamente sem proteção contra a criptografia de disco. “

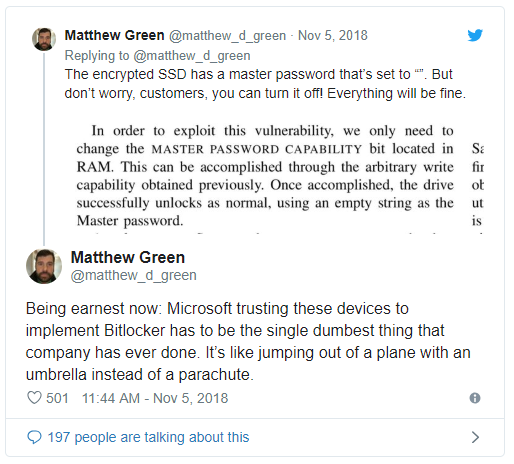

Matthew Green, especialista em criptografia e professor do Instituto de Segurança da Informação da Universidade Johns Hopkins, criticou duramente a Microsoft no Twitter por confiar na criptografia SSD.

Mounir Hahad, diretor do Juniper Threat Labs da Juniper Networks, observou que nem todas as versões do BitLocker dependem da criptografia SSD.

“No Windows 7, por exemplo, a criptografia é manipulada diretamente pelo BitLocker. No Windows 10, o BitLocker permite a criptografia externa no SSD. Portanto, sempre há uma maneira de desativar a criptografia baseada em hardware e ainda ter os discos rígidos criptografados no software. “, Disse Hahad. “É muito difícil sincronizar um fornecedor de SO com tantos fabricantes de hardware diferentes. Acho que uma opção melhor seria reconhecer os dispositivos vulneráveis e ativar a criptografia de software em vez da criptografia de hardware“.

Em resposta, a Microsoft lançou um comunicado de segurança detalhando como os usuários podem verificar se o BitLocker está confiando na criptografia SSD ou se a criptografia de software foi ativada.

“Criptografar todos os sistemas Windows por padrão pode ter sérias repercussões para usuários menos experientes que encontram perda de dados devido à corrupção de disco. Alguns sistemas também podem ter uma degradação notável no desempenho ao usar discos totalmente criptografados“, disse Young. “Uma solução melhor seria a Microsoft estabelecer um processo de certificação pelo qual os fornecedores de discos podem enviar seus produtos para certificação de segurança semelhante à forma como os dispositivos podem ser certificados para compatibilidade com Windows. Apenas aqueles que foram especificamente revisados e confirmados com segurança semelhantes ao que o BitLocker promete, deveria ser confiável para ser utilizado no lugar do BitLocker. “

Recomendações

Se dados confidenciais precisarem ser protegidos, é aconselhável usar criptografia de software e não depender apenas da criptografia de hardware. Uma opção é usar o pacote da Drivelock, que permite além do gerenciamento centralizado das máquinas criptografadas, também permite a criptografia de mídias externas e diretórios de rede, tudo de forma transparente para o usuário e facilmente administrada pelos profissionais de TI.

A Drivelock possui também controles avançados de proteção de endpoint, com proteção de mídias, portas USB, placas e dispositivos externos. Tudo através de políticas flexíveis, possibilitando ainda o uso de certificados digitais para aumentar ainda mais o controle e proteção dos dados.

Para saber mais sobre a Drivelock, clique e contate-nos que teremos o prazer de apresentar a solução.

Background

A criptografia é o principal mecanismo de proteção de dados armazenados. Pode ser implementado em software ou hardware (por exemplo, em SSDs). Sistemas operacionais modernos geralmente oferecem criptografia de software para todo o armazenamento. No entanto, pode acontecer que esse sistema operacional decida depender exclusivamente da criptografia de hardware (se a criptografia de hardware for suportada pelo dispositivo de armazenamento). O BitLocker, o software de criptografia embutido no Microsoft Windows, pode fazer esse tipo de mudança para a criptografia de hardware, mas não oferece proteção efetiva aos discos afetados nesses casos. A criptografia de software incorporada em outros sistemas operacionais (como macOS, iOS, Android e Linux) parece não ser afetada se não executar essa opção.

Métodos utilizados

Os pesquisadores identificaram esses problemas de segurança usando informações públicas e dispositivos de avaliação com custo em cerca de € 100 . Eles compraram os SSDs que examinaram através de lojas comuns. É muito difícil descobrir esses problemas do zero. No entanto, uma vez que a natureza dos problemas é conhecida, existe o risco de que a exploração dessas falhas seja automatizada por outros, tornando o abuso mais fácil. Os pesquisadores da Radboud University não divulgarão essa ferramenta de exploração.

Produtos Afetados

Os modelos para os quais as vulnerabilidades foram realmente demonstradas na prática são:

- Discos rígidos internos Crucial (Micron) MX100, MX200 e MX300;

- Discos externos Samsung T3 e T5 USB;

- Discos rígidos internos Samsung 840 EVO e 850 EVO

Deve-se notar, no entanto, que nem todos os discos disponíveis no mercado foram testados. Configurações técnicas específicas (relacionadas a, por exemplo, segurança “alta” e “máxima”) nas quais as unidades internas são usadas podem afetar a vulnerabilidade

Divulgação Responsável

Ambos os fabricantes foram informados deste problema de segurança em abril de 2018 pelo Centro Nacional de Segurança Cibernética (NCSC) da Holanda. A universidade forneceu detalhes aos dois fabricantes para que eles pudessem consertar seus produtos. Os fabricantes fornecerão informações detalhadas aos seus clientes sobre os modelos afetados.

Ao descobrir uma falha de segurança, sempre há um dilema sobre como lidar com essas informações. A publicação imediata dos detalhes poderia encorajar ataques e infligir danos. Manter a falha em segredo por um longo período pode significar que as medidas necessárias para conter a vulnerabilidade não serão tomadas, enquanto as pessoas e organizações ainda estão em risco. É uma prática comum na comunidade de segurança tentar encontrar um equilíbrio entre essas preocupações e revelar falhas em até 180 dias após os fabricantes dos produtos afetados terem sido informados. Essa prática, conhecida como divulgação responsável, foi usada como padrão pela Universidade Radboud ao tornar a falha de conhecimento público.

Fonte: TechTarget & Radbound University

Veja também:

- CrowdStrike solução AV sem Assinatura!

- Impressões digitais falsas podem imitar as reais em sistemas biométricos

- Sistema concede Créditos Sociais baseado no comportamento do indivíduo

- Pesquisador descontente publica vulnerabilidade do VirtualBox da Oracle

- Sequestro de tráfego da Google paralisa serviços na internet

- Nova LGPD: direito à portabilidade

- Falha no Portal Steam dava acesso à CD Keys de jogos

- Fórum da Lei de Proteção de Dados e GDPR

- Contas do Internet Banking do HSBC-US são violadas por hackers

- Vulnerabilidade na Libssh é muito fácil de ser explorada

- Falha permite escalada de privilégio afeta a maioria das distribuições Linux

- Hackers exploram vulnerabilidade de zero day da Cisco ASA e FTD

1 Trackback / Pingback