Everis e outras empresas espanholas sofrem ataque de ransomware. Na madrugada de ontem para hoje, várias grandes empresas espanholas, algumas com unidades no Brasil, como, por exemplo, a Everis, sofreram um grave ciberataque de um ransomware.

Várias empresas espanholas, inclusive algumas com unidades no Brasil, sofreram um grave ataque de ransomware, na madrugada de 04 de novembro, remanescente da experimentada em meados de 2017 com a Wannacry. Os primeiros ataques oficialmente confirmados foram sofridos pelo Cadena SER e outras estações da Prisa Radio, a Everis e outras também confirmaram oficialmente que estava sendo afetada .

“Estamos sofrendo um ataque maciço de vírus na rede Everis. Por favor, mantenha os PCs desligados”

“Estamos sofrendo um ataque maciço de vírus na rede Everis. Por favor, mantenha os PCs desligados” É a mensagem interna que a Everis enviou a seus funcionários, como o jornal ElConfidencial pôde confirmar e também foram publicaram em várias mídias especializadas . A empresa confirma que enviou seus trabalhadores para casa até que eles possam resolver o incidente.

“A Rádio Prisa sofreu esta manhã um ataque de vírus que afetou seriamente e amplamente todos os nossos sistemas de computadores. Os técnicos especializados nesse tipo de situação aconselham fortemente a desconexão total de todos os sistemas, a fim de evitar a propagação do vírus. Falamos, portanto, da situação de emergência extrema”, anunciou esta manhã a empresa em uma mensagem interna a que este jornal teve acesso.

A Everis confirmou posteriormente que deu ordens para todos os seus trabalhadores irem para suas casas até que o problema seja resolvido.

Outras empresas foram afetadas também, além da Prisa Radio, Evevirs e Cadena. Segundo o ElConfidencial, a Accenture estava enfrentando problemas para acessar seus equipamentos, porem um porta-voz oficial da companhia disse eles não foram afeitados.

“A Accenture não foi alvo de nenhum ataque e, portanto, nossos sistemas não foram afetados ou comprometidos pelo ‘ransomware’ que ocorreu hoje na Espanha”

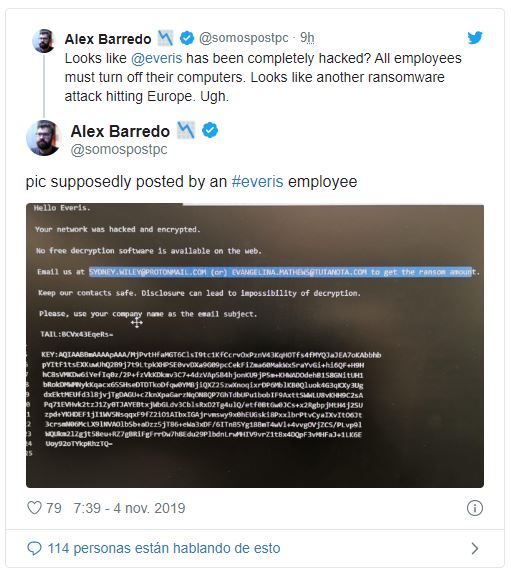

O elconfidencial teve acesso a imagens de um computador da Everis, onde em sua tela dizia:

O Instituto Nacional de Segurança Cibernética (Incibe), sob o Ministério da Energia, Turismo e Agenda Digital, garantiu ao ElConfidencial que eles estão analisando a situação e aconselhando as empresas afetadas . “No momento, estamos trabalhando para mitigar e recuperar o incidente em coordenação com as empresas afetadas e as empresas de cibersegurança que as apoiam, como parte de nossas operações habituais”, explicou a agência em comunicado . Até o momento, eles não ofereceram um número específico de empresas afetadas ou nenhum detalhe do vetor de entrada ‘malware’.

O Departamento de Segurança Interna (DSN), sob a Presidência do Governo, também publicou uma breve declaração confirmando o ataque cibernético e as medidas tomadas pelo SER. “Esse tipo de ataque ocorre com bastante frequência. Em 2016, o Instituto Nacional de Segurança Cibernética tratou cerca de 2.100 incidentes semelhantes a esse. É um ‘malware’ do tipo ‘ramsonware’ que atua na vulnerabilidade dos componentes de automação de escritório do PCs, criptografando todos os arquivos e os das unidades de rede às quais estão conectados e infectando o restante dos sistemas Windows que estão nessa mesma rede. Após a instalação no computador, ele bloqueia o acesso aos arquivos do computador afetado e solicita um resgate. O caminho da infecção parece ser um arquivo anexado a um email. Não compromete a segurança dos dados nem é um vazamento de dados “

Vários especialistas em segurança cibernética consultados apontam que, no momento, existem dois vetores de entrada possíveis. Por um lado, um bug recente em várias versões dos servidores comerciais Windows e Microsoft com o nome BlueKeep , um bug que foi notificado ao governo dos EUA. A Microsoft alertou o problema pela primeira vez em 14 de maio e depois novamente no dia 30, instando as empresas a atualizar as versões do ‘software’.

O outro vetor de entrada possível aponta para o Ryuk ransomware , um programa de origem russa que já criptografou os bancos de dados de vários consistórios espanhóis e que até preocupa o FBI. O mais afetado na Espanha foi o Conselho da Cidade de Jerez, cujos sistemas foram seqüestrados em 2 de outubro. O programa pediu um grande resgate em bitcoins para libertá-los. Esse mesmo vírus atacou outras instituições espanholas, como a Câmara Municipal de Bilbao, Santurtzi ou a Fundação Hazi . Também em outros países: nos últimos dias, vários hospitais nos Estados Unidos e na Austrália sofreram ataques muito semelhantes a Jerez, todos com a assinatura de Ryuk.

“Ambos os vetores de infecção são muito possíveis, são maneiras diretas, simples e baratas de obter um efeito de contágio. Esse tipo de ‘ransomware’ é caracterizado pelo fato de que apenas ligar o computador já está bloqueado e serve como fonte de contágio para o resto da rede ” , explica o especialista em segurança cibernética Sergio de los Santos. Até o momento, nenhuma empresa ou agência oficial na Espanha confirmou que é o ransomware Ryuk, mas todas as pistas apontam nessa direção.

Ransomware ainda vive!

Este tipo de ataque, embora ainda ocorra com bastante frequência, embora as chances de vazamento sejam pequenas, certamente causará um grande prejuízo as empresas, não somete operacional, mas também de imagem e reputação.

Os ataques de Ransomware tiveram seu pico com o WannaCry mas ainda fazem suas vítimas pelo mundo. Os Resgates de ransomwares movimentam o crime, quem não paga gasta milhões para recuperar. O Ransomware é agora amplamente visto como a maior ameaça de segurança cibernética para ambas as organizações empresariais e governamentais.

Em muitos aspectos, ransomware é uma virada de jogo a favor dos criminosos. É incrivelmente fácil e barato para os criminosos executarem ataques globais. Ao mesmo tempo, ransomware é extremamente rentável como muitas empresas vão simplesmente pagar o resgate para obter os seus sistemas e dados de missão crítica funcionando novamente. E mesmo se elas não pagam, o custo do tempo de inatividade, limpeza de sistemas de TI, e restauração de dados de backup pode afetar significativamente os resultados de uma organização.

A maioria das vítimas pagantes conseguiu recuperar seus arquivos

Pesquisa de 2018, vítimas que pagaram Ransomware pagariam novamente para terem seus dados de volta. Cerca de quatro das cinco vítimas de ransomware que pagaram uma demanda de resgate para recuperar seus arquivos disseram que pagariam o resgate novamente para recuperar dados se não houver arquivos de backup disponíveis.

De acordo com os resultados da pesquisa, os entrevistados relataram um aumento nos ataques de ransomware em 2017, em comparação com pesquisas similares realizadas em anos anteriores. De todos os usuários infectados, 47% dos asiáticos e australianos e 41% dos europeus pagaram a demanda de resgate para recuperar o acesso aos seus arquivos criptografados.

Telstra diz que 87% dos asiáticos, 86% dos australianos e 82% dos europeus conseguiram recuperar seus arquivos depois de pagar o resgate.

A maioria das vítimas pagaria o resgate novamente

Daqueles que pagaram o resgate – 76% dos asiáticos, 83% dos australianos e 80% dos europeus – disseram que pagariam o resgate novamente se não tivessem arquivos de backup disponíveis.

Isso é contrário ao conselho popular da lei, que recomenda não pagar o resgate. Não obstante, tal conselho idealista é, às vezes, impossível de ser aplicado nas realidades do mundo real, onde as empresas podem perder o acesso à propriedade intelectual muito mais cara à sua atividade diária do que um escasso pedido de resgate de US $ 1.000 a US $ 5.000.

Portanto, o alto número de vítimas que optam por pagar o resgate e geralmente preferem pagar o resgate, contanto que o custo total de lidar com uma infecção de ransomware continue menor do que investir em práticas de segurança adequadas.

Impacto Financeiro e Impacto Negativo

A perda de reputação também foi classificada como um dos três principais impactos nos negócios na Austrália, APAC e Europa, e quarto na Austrália. O impacto financeiro da perda de reputação ou impacto negativo em uma marca pode ser significativo, e leva tempo e uma enorme quantidade de recursos para reconstruir essa reputação. Os dados corrompidos foram o principal impacto para as organizações pesquisadas na APAC e em terceiro lugar na Europa. As organizações estão se tornando mais orientadas a dados e veem os dados como um ativo crítico para impulsionar a diferenciação. Ao mesmo tempo, detectar a corrupção ou alteração de dados durante uma violação de segurança pode ser mais difícil de detectar. Isso se tornará uma preocupação maior no futuro, à medida que as empresas confiam cada vez mais em big data e analytics para insights de negócios

Fonte: ElConfidencial & BitCoin.es & CadenaSer

Veja também:

- Cartórios de SP expõe dados de 1 milhão de pais, mães e filhos

- Samsung corrige a falha do leitor de impressão digital Galaxy S10

- FATEC-SC abre inscrições para o curso de Segurança da Informação

- AWS sofre ataque DDoS por 8 horas

- Violação do UniCredit afeta três milhões de clientes

- Consulta Nacional ABNT para ISO NBR 27701 Gestão de Privacidade

- Senacom abre investigação por vazamento de dados pessoais na TIM

- Aviso do Windows 10 para 800 milhões de usuários: Instale esta atualização primeiro

- Banco Central condena Citibank e diretores por falha de controle de risco

- Um CISO ou CSO pode assumir a função de um DPO na LGPD?

- 7 tendências perigosas para 2020 que precisam de atenção

- Botnet Smominru usando o Ethernal Blue infecta 4700 por dia

2 Trackbacks / Pingbacks