Eletrobras e Copel são atingidas por ataques de ransomware. Ataques não comprometeram o fornecimento de energia e nem a produção e controle da energia nuclear.

Duas das principais companhias elétricas no Brasil, Eletrobras e Copel, anunciaram que sofreram ataques de ransomware nas últimas semanas.

Companhia Paranaense de Energia (Copel), é a maior do estado do Paraná, enquanto a Centrais Elétricas Brasileiras (Eletrobras) é a maior concessionária de energia da América Latina e também possui a Eletronuclear, uma subsidiária envolvida na construção e operação de usinas nucleares, ambas interromperam as operações e forçaram as empresas a suspender alguns de seus sistemas, pelo menos temporariamente, após ataques de ransomware neste início de fevereiro.

Usinas nucleares não afetadas

No caso da Eletrobras, o incidente ocorreu em sua subsidiária Eletronuclear e foi classificado como um ataque de ransomware. Afetou parte dos servidores da rede administrativa e não teve impacto nas operações das usinas nucleares Angra 1 e Angra 2.

As operações nas duas usinas estão desconectadas da rede administrativa, por óbvios motivos de segurança, de modo que o fornecimento de eletricidade ao Sistema Interligado Nacional não foi afetado, informou a empresa em comunicado na quarta-feira, “Importante ressaltar que a rede administrativa não se conecta com os sistemas operativos das usinas nucleares de Angra 1 e Angra 2 que são, por razões de segurança, isolados da rede administrativa. O incidente, portanto, não trouxe impactos para a segurança, nem para o funcionamento da Central Nuclear Almirante Álvaro Alberto (CNAAA), muito menos prejuízos para o fornecimento da energia elétrica ao Sistema Interligado Nacional. “, afirma o comunicado.

Ao detectar o ataque, a Eletronuclear suspendeu alguns de seus sistemas para proteger a integridade da rede. Junto com a equipe de serviços gerenciados de segurança, a empresa isolou o malware e restringiu os efeitos do ataque. “A Eletronuclear suspendeu temporariamente o funcionamento de alguns dos seus sistemas administrativos para proteger a integridade dos seus dados.”

A notificação é escassa com detalhes e não esclarece se o ataque também funciona como uma violação de dados, pois é comum que os operadores de ransomware roubem dados da rede da vítima antes de implantar a rotina de criptografia. “A própria equipe da Eletronuclear, em conjunto com a equipe do Serviço Gerenciado de Segurança (MSS) contiveram e erradicaram os efeitos do ataque e, assim, o vírus foi isolado e uma minuciosa verificação dos ativos segue em andamento.”, complementa a empresa.

A Eletronuclear afirma que “já informou o evento ao Centro de Tratamento e Resposta a Incidentes Cibernéticos de Governo (CTIR.Gov), com cópia para representante do Sistema de Proteção ao Programa Nuclear Brasileiro (SIPRON), subordinado ao Gabinete de Segurança Institucional da Presidência da República.”

Vazamento de dados na Copel

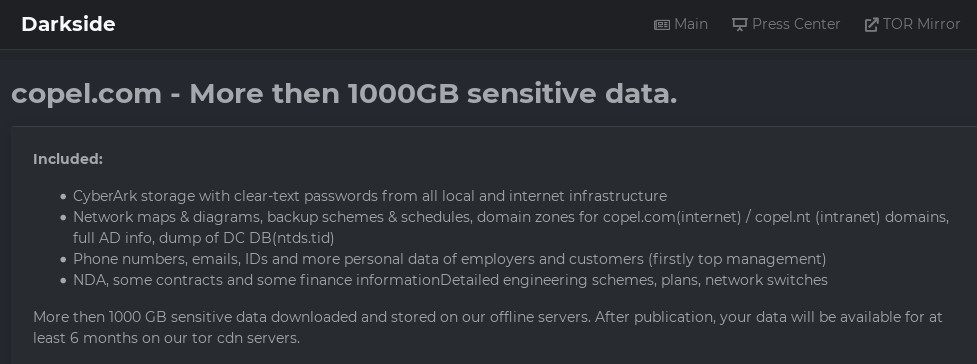

No caso da Copel, o ataque é obra da gangue de ransomware Darkside, que afirma ter roubado mais de 1.000 GB de dados e que o cache inclui informações confidenciais de acesso à infraestrutura e dados pessoais da alta administração e dos clientes.

De acordo com os hackers, eles obtiveram acesso à solução CyberArk da empresa para gerenciamento de acesso privilegiado e exfiltraram senhas em texto simples pela infraestrutura local e de internet da Copel.

Além disso, Darkside afirma ter mais de 1.000 GB de dados sensíveis pertencentes à Copel, que contém mapas de rede, esquemas e agendas de backup, zonas de domínio para o site principal da Copel e o domínio da intranet.

Eles também afirmam ter exfiltrado o banco de dados que armazena dados do Active Directory (AD) – arquivo NTDS.dit, que inclui informações sobre objetos de usuário, grupos, associação de grupo e hashes de senha para todos os usuários no domínio.

Embora o banco de dados AD não tenha senhas de texto simples, existem ferramentas que podem quebrar os hashes offline ou usá-los nos chamados ataques pass-the-hash, onde funcionam como a própria senha.

Ao contrário de outros operadores de ransomware, o Darkside não fornece dados roubados em seu site de vazamento. Em vez disso, eles configuraram um sistema de armazenamento distribuído para hospedá-lo por seis meses.

O acesso a esses caches é controlado pelos membros da gangue. Isso significa que, embora os dados da Copel não estejam disponíveis gratuitamente, terceiros, incluindo hackers, podem obtê-los facilmente.

Principais sistemas intactos

A Copel é a maior empresa do estado do Paraná e também a primeira empresa brasileira do setor elétrico a ser listada na Bolsa de Valores de Nova York.

A data da intrusão não foi divulgada, mas a Copel anunciou o ocorrido em um processo junto à Securities and Exchange Commission (SEC) na segunda-feira, 1º de fevereiro.

A empresa detectou o ataque e agiu imediatamente para impedi-lo de se espalhar pela rede. Uma investigação foi iniciada para determinar o impacto total do ataque.

O certo é que os principais sistemas permaneceram inalterados e o fornecimento de energia elétrica juntamente com os serviços de telecomunicações continuaram a funcionar normalmente.

Não está claro quantos segmentos da rede da Copel foram afetados pelo ataque ou se os hackers conseguiram implantar a rotina de criptografia. A BleepingComputer diz que entrou em contato com a Copel para solicitar comentários e atualizaremos o artigo quando houver um comunicado oficial disponível.

Solução de Microssegmentação e Zero Trust isolam ambinetes de rede

A abordagem Zero Trust permite às empresas proteger seus ativos críticos, onde quer que estejam. Isso é importante porque usamos atualmente um grande e crescente número de dispositivos em empresas distribuídas, além do número cada vez maior de dispositivos conectados, que dificultam a definição dos perímetros das redes. Na realidade o perímetro de rede, como conhecido a décadas, esta desaparecendo.

Esse método assume confiança zero em todas as entidades – usuários, dispositivos, aplicações ou pacotes – independentemente com quem, com o que ou a que ponto elas se relacionem nas redes das empresas. Isto permite que ataque de ransomware, como os ocorridos na Eletrobras e Copel, sejam contidos e não infectem equipamentos não confiáveis.

A microssegmentação por sua vez é uma estratégia de segurança que segmenta sua rede em elementos menores e os gerencia com políticas de segurança de TI de forma ativa e independente de routeadores e firewalls. A microssegmentação permite separar redes físicas de maneira rápida e fácil em microssegmentos lógicos. Cada microssegmento é protegido, reduzindo drasticamente o risco de infecções devido a sua usual e rápida proliferação.

A microssegmentação é um método de criação de zonas seguras em data centers e implantações em nuvem que permite às empresas isolar cargas de trabalho umas das outras e protegê-las individualmente. O objetivo é tornar a segurança da rede mais granular, mais micro controladas!

Saiba meis em Microssegmentação e Zero Trust protege ativos críticos

Unisys Stealth

Stealth é um pacote de software confiável por organizações governamentais e comerciais para proteger sistemas sensíveis de ameaças cibernéticas com microssegmentação definida por software e orientada por identidade.

Stealth cria comunidades de interesse (COI) que estabelecem canais de comunicação exclusivos entre os membros com base em identidades confiáveis. Os membros da comunidade não podem iniciar ou aceitar a comunicação de não membros e a criptografia restringe os não membros de interceptar comunicações intracomunitárias.

O que você pode fazer com Stealth?

Conheça sua rede Conheça sua redeVisualize, modele e projetar segurança informada |

Microssegmentação fácil Microssegmentação fácilIsole ativos, independentemente do ambiente, rede ou dispositivo |

Criptografar dados em movimento Criptografar dados em movimentoImpedir a detecção de pacotes com criptografia AES-256 |

Encobrir ativos críticos Encobrir ativos críticosEsconder criptograficamente crítico ativos de adversários |

Ativar segurança adaptativa Ativar segurança adaptativaIntegre as ferramentas de segurança existentes para correlacionar, detectar e responder |

Prevenir fraude Prevenir fraudeVerifique as identidades com biometria física e comportamental |

MindSec e Unisys firmam parceria com foco em soluções voltadas ao conceito Zero Trust

Saiba mais sobre o Stealth com a MindSec, representante oficial Unisys

[wpforms id=”431″]

Fonte: BleepingComputer

Veja também:

- Fortinet corrige vulnerabilidades críticas em SSL VPN e firewall da web

- Webinar: Business, Security e Legal no bloco da LGPD

- Qual é o futuro da cibersegurança?

- Apple e Facebook brigam por privacidade dos usuários do aplicativo iOS

- Spotify ganha patente para vigiar as emoções dos usuários para recomendar música

- CISA promove campanha de conscientização pública sobre ransomware

- Cyberwomen Challenge – evento da Trend Micro só para mulheres de SI!

- Agenda regulatória da LGPD para o biênio 2021-2022

- Semana da Privacidade – Expectativas da LGPD para 2021

- Vazamento de dados que expôs 220 milhões de brasileiros é o maior da história pode ser ainda pior

- 33 milhões de servidores Microsoft RDP vulneráveis sob ataque de DDoS

- Termos de privacidade do WhatsApp desrespeitam a LGPD

3 Trackbacks / Pingbacks