e-mail ainda é o principal vetor de ataques de phishing e malware. Os pesquisadores da Check Point Software indicaram novas campanhas de phishing via e-mail, desta vez explorando as plataformas Google Ads e Google Collection, visando o roubo de dados e de dinheiro dos usuários finais

Os pesquisadores da Check Point Research (CPR), divisão de inteligência de ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, identificaram novas campanhas de phishing via e-mail, principal vetor em 86% de todos os ataques em 2022. Desta vez as campanhas de phishing utilizam as plataformas Google Ads e Google Collection.

Os anúncios fazem a Internet girar. E ninguém faz mais com anúncios online que o Google, o principal provedor de anúncios na Internet onde empresas de todos os portes usam seus serviços, pois é uma ótima maneira de divulgar serviços e/ou produtos. No caso do Google Ads, os hackers também o estão utilizando como uma forma de redirecionar os usuários para sites maliciosos.

Google Ads

A respeito deste ataque utilizando Google Ads, os pesquisadores da Check Point Software informam como os hackers estão incluindo redirecionamentos de URL nos anúncios do Google para levar os usuários finais a sites maliciosos.

- Vetor: E-mail

- Tipo: URL maliciosa

- Técnicas: Engenharia Social, Representação, Coleta de Credenciais

- Alvo: todos os usuários finais

Um e-mail de phishing com ataque via Google Ads começa como uma representação de um correio de voz da Microsoft. A expectativa do atacante é que, ao ver uma mensagem de voz perdida, o usuário clique nela. Os usuários finais mais atentos, no entanto, verão que a URL em tal e-mail não tem nada relacionado à Microsoft. Há uma URL de anúncios do Google, e é aqui que o redirecionamento começa no ataque.

Ao verificar o código-fonte da URL indicada “http[:]//googleads[.]g[.]doubleclick[.]net/aclk?” (a página de phishing nesta URL já foi removida), ela é a base do serviço de rastreamento e redirecionamento de cliques do Google Ads. Esses são os parâmetros usados pelo Google Ads para fins de rastreamento e análise, bem como a URL de destino para onde o usuário será redirecionado.

Em vez de colocar uma URL comercial, o atacante coloca uma TinyURL (que é um serviço web que transforma links longos em links curtos e permitem um redirecionamento de páginas). É para lá que o usuário final irá e, neste caso, para um site malicioso.

“Essencialmente, tais ataques estão configurando uma campanha usando anúncios do Google e colocando o link de redirecionamento na URL”, reforça Jeremy Fuchs, pesquisador e analista de cibersegurança na Check Point Software para solução Harmony Email.

Técnicas – ataques Google Ads

“Os hackers continuarão a usar serviços legítimos para enviar phishing e malware porque é difícil para os serviços de segurança pararem e para os usuários finais detectarem”, diz Fuchs.

Ao se aproveitarem da confiança e da legitimidade de serviços como o Google Ads, os atacantes estão tendo sucesso em obter a URL pretendida ou a carga útil para os usuários. Nesse caso, ao inserir um redirecionamento de URL nos parâmetros de um script do Google Ads, os hackers podem inserir o que desejam sem aviso prévio.

“Vimos exemplos disso em muitas marcas legítimas, como PayPal e QuickBooks. Nós o chamamos de BEC 3.0 (Business Email Compromise ou Comprometimento de E-mail Corporativo, em português), a evolução desse ataque mais popular. Em vez de CEOs ou parceiros falsificados, este formulário de ataque faz referência a sites legítimos, não falsificados”, explica Fuchs. “Acreditamos que a adoção de serviços legítimos para enviar ataques de phishing e malware tem sido a mais recente tendência deste ano, conhecida como BEC 3.0 e é a próxima evolução deste tipo de ataque para que os usuários para que forneçam informações confidenciais.”

No dia 5 de julho de 2023, a equipe de pesquisadores da Check Point Software entrou em contato com o Google para informá-los sobre esse ataque envolvendo Google Ads.

Google Collection phishing

O Google Collection é uma ferramenta que permite salvar links, imagens e vídeos e compartilhá-los com outras pessoas. Ao manter a linha dos ataques BEC 3.0, os hackers também estão usando essa ferramenta para disseminar campanhas de phishing e aproveitando-se da legitimidade do Google para conseguirem ocultar links maliciosos em sites legítimos.

No caso do ataque utilizando Google Collection, Jeremy Fuchs explica as técnicas e modus operandi do ataque para compartilhar links de phishing.

Neste ataque com Google Collection, os hackers estão utilizando as páginas do Google para enviar links para sites falsos de criptomoedas.

- Vetor: e-mail

- Tipo: Coleta de credenciais

- Técnicas: Engenharia Social, BEC 3.0

- Alvo: todos os usuários finais

Técnicas – ataques Google Collection

Nesse tipo de ataque, o primeiro e-mail chega normalmente ao usuário por meio de uma notificação diretamente do Google. Isso ocorre porque o hacker compartilhou a coleção com o usuário final. O e-mail vem de um endereço no[-]reply[@]google[.]com . Esse endereço é legítimo e seria reconhecido como tal por atacantes e usuários finais.

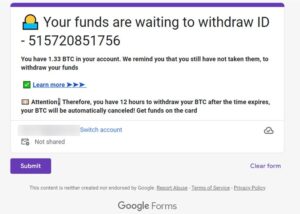

As coleções do Google Collection funcionam com várias figuras semelhantes a cartões. O usuário pode criar links para imagens, páginas da Web, entre outros, dentro dessa coleção. Clicar em um cartão leva para uma página que é um formulário do Google. No entanto, no ataque, os hackers farão com que isso redirecione para um site falso de criptomoeda, que eventualmente roubará dinheiro do usuário.

Os pesquisadores da Check Point Software informam que na parte inferior da página do Google há uma distinção importante: “Este conteúdo não foi criado nem endossado pelo Google” (na imagem a seguir, esta informação está em inglês “This contente is neither created nor endorsed by Google.”):

“O que estamos explicando aqui é crítico: isso não quer dizer que o Google agora seja ilegítimo ou perigoso. Pelo contrário. Mas o Google, como muitos sites, permite que se coloque qualquer conteúdo em sua página. Os hackers estão abusando desse privilégio colocando sites ilegítimos e maliciosos”, explica Jeremy Fuchs, pesquisador e analista de cibersegurança na Check Point Software.

Melhores práticas: orientações e recomendações

Para se proteger contra esses ataques BEC 3.0 e via e-mail de phishing, os profissionais de segurança precisam:

- Implementar segurança que usa IA para analisar vários indicadores de phishing;

- Implementar segurança completa que também pode digitalizar documentos e arquivos;

- Implementar proteção de URL robusta que verifica e emula páginas da web.

Veja também:

- Crie uma cultura para usar o ChatGPT e aplicativos de IA

- Novas campanhas de phishing disseminadas via Microsoft SharePoint

- Aumento de 10 vezes nas ameaças à segurança de OT e IoT é apontado em relatório da Nozomi Labs.

- Código fonte é o dado mais compartilhado no CHatGPT

- senhasegura é classificada como líder de mercado

- Check Point Software aponta evolução do malware que ataca plataforma PIX

- 34% dos CEOs entrevistados pagariam o resgate aos cibercriminosos

- A tecnologia como aliada da cibersegurança

- Como criar uma senha inquebrável pelos cibercriminosos

- O que é Higiene cibernética?

- Pharming: fraude sofisticada e altamente perigosa para e-commerces e usuários

- DPO: atuação que vai além da privacidade

12 Trackbacks / Pingbacks