Consultas SQL bypassam WAFs de aplicações web. Cloudflare, F5 e Wallarm já corrigiram as vulnerabilidades, e os outros ainda estão trabalhando em patches, pois os problemas não são fáceis de corrigir.

Sete fornecedores de web application firewall tiveram vulnerabilidades descobertas pelos pesquisadores chineses Zhenqing Qu, Xiang Ling, da Chinese Academy of Sciences e da Zhejiang University que permitiam consultas SQL maliciosas. Os fornecedores, segundo os pesquisadores são AWS, Cloudflare, CSC, F5, Fortinet, ModSecurity e Wallarm. Cloudflare, F5 e Wallarm já corrigiram as vulnerabilidades, e os outros ainda estão trabalhando em patches, pois os problemas não são fáceis de corrigir.

Usando aprendizado de máquina básico, os especialistas identificaram padrões que os firewalls de aplicativos web convencionais não definem como maliciosos, mas que entregam malware aos sistemas. A equipe criou para a prova de conceito a ferramenta AutoSpear, que usa um conjunto de desvios potenciais que podem ser combinados usando a estratégia de mutação ponderada.

Os pesquisadores afirmaram que todos os firewalls testados eram vulneráveis ao AutoSpear, e que a taxa de sucesso de ataque na AWS foi superior a 89%.

A vulnerabilidade foi apresentada pelos pesquisadores ontem numa das sessões da conferência Black Hat Asia, que este ano ocorre presencialmente em Marina Bay Sands (Cingapura).

Os slides da apresentação dos pesquisadores podem ser baixados em Baixar slides

O firewall de aplicativos da Web (WAF) é amplamente empregado para proteger aplicativos da Web, como sites, de vários ataques da Web, como injeção de SQL (SQLi) e scripts entre sites (XSS). Em particular, o WAF-as-a-service, como um dos serviços de segurança disponíveis na nuvem, é cada vez mais usado por mais e mais sites. Embora esses WAF-as-a-service normalmente afirmem que podem ser atualizados em tempo hábil pelo tráfego de ataque capturado, uma pergunta natural é: os WAFs e WAF-as-a-service existentes são indestrutíveis?

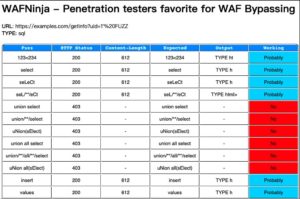

Geralmente, para demonstrar a vulnerabilidade de segurança de um WAF, os invasores geralmente alteram manualmente a carga útil original (por exemplo, URL) que foi bloqueada anteriormente pelo WAF, de modo que a carga alterada possa contornar o WAF com êxito. Embora várias ferramentas como o sqlmap forneçam algumas operações de mutação candidatas (por exemplo, substituição de caso, adição de comentários), os invasores não podem escolher automaticamente um conjunto de operações de mutação e aplicá-las diretamente para gerar a carga útil modificada, o que pode invalidar sua semântica original, ou seja, funcionalidade e malícia.

Tomando o ataque SQLi como um caso representativo, projetamos e implementamos o AutoSpear para ignorar e inspecionar automaticamente os WAFs existentes na natureza. O AutoSpear primeiro representa a carga útil do SQLi original com uma árvore hierárquica para análise de nível semântico e, em seguida, utiliza um algoritmo de mutação ponderada com base na gramática livre de contexto para gerar várias cargas úteis equivalentes à semântica. Para orientar a exploração entre as cargas úteis equivalentes semânticas geradas, o AutoSpear emprega uma Pesquisa de Árvore de Monte-Carlo aprimorada para gerar a carga útil final para contornar e inspecionar o WAF de destino.

Para quantificar a vulnerabilidade de segurança dos WAFs, avaliamos 7 WAF-as-a-services de fornecedores tradicionais (incluindo AWS, Cloudflare, etc.) em um rico conjunto de dados do mundo real com vários métodos de solicitação. Experimentos abrangentes mostram que todos são vulneráveis ao AutoSpear. Em particular, o AutoSpear atinge uma taxa de sucesso de ataque de mais de 89% contra AWS WAFs. Mais importante, os respectivos fornecedores reconheceram nossas divulgações rapidamente e estão no processo de corrigi-las.

Fonte: CISOAdvisor & BlackHatVeja também:

- O que é Port Scanning ?

- SIM Swap: saiba tudo sobre o golpe que cresce no mundo inteiro

- iPhones ainda que desligados podem executar Malwares

- Acrônimos de segurança cibernética – um glossário prático

- Air gapping (air gap attack)

- Fortinet lança novo conjunto de FortiGate Network Firewalls

- Ciberataque persistente a Costa Rica pode ser prenuncio de ataque global

- Como implementar Gestão de vulnerabilidades na empresa?

- Google, Microsoft e Apple querem implantar logins sem as credenciais

- Por que o ciber é a evolução da guerra?

- Alexa é “solução de escuta ativa” de vigilância

- Como proteger a sua privacidade?

Be the first to comment