Como os ciberataques estão mudando de acordo com Relatório de Defesa Digital da Microsoft e tendênica continua em 2022 segundo outros fornecedores.

O cibercrime tornou-se mais sofisticado, generalizado e implacável. Os criminosos têm como alvo infraestruturas críticas – saúde, tecnologia da informação, serviços financeiros, setores de energia – com ataques que paralisaram empresas e prejudicaram consumidores. Mas há tendências positivas – as vítimas estão se manifestando, humanizando o número de ataques cibernéticos e aumentando o envolvimento das autoridades. Os governos também estão aprovando novas leis e alocando mais recursos, pois reconhecem o crime cibernético como uma ameaça à segurança nacional.

Em 2021 a Micorosft publicou o 2021 Microsoft Digital Defense Report (MDDR) e, embora tenhamos vistos algumas novidades como o ataque de exploração do Log4j, pelo que vemos 2022 não será diferente. Com base em mais de 24 trilhões de sinais de segurança diários na nuvem da Microsoft, endpoints e borda inteligente, o MDDR 2021 expandiu o relatório inaugural de 2019 e contém informações de mais de 8.500 especialistas em segurança em 77 países, incluindo insights sobre o estado em evolução do ransomware , e-mail malicioso, malware e muito mais. Pelo que temos acompanhado este ano, as tendências apresentadas continuam se acentuando e esperamos que em 2022 tenhamos outra atualização trazendo mais insights para os profissionais de TI.

Ransomware vai para o varejo

O ransomware oferece um modelo de negócios de baixo investimento e alto lucro que é irresistível para os criminosos. O que começou com ataques de um único PC agora inclui ataques incapacitantes em toda a rede usando vários métodos de extorsão para atingir seus dados e sua reputação, todos habilitados pela inteligência humana. Por meio dessa combinação de inteligência em tempo real e táticas criminosas mais amplas, os operadores de ransomware elevaram seus lucros a níveis sem precedentes.

Esse ransomware operado por humanos , também conhecido como “big game ransomware”, envolve criminosos que caçam grandes alvos que fornecerão um pagamento substancial por meio de sindicatos e afiliados. Ransomware está se tornando um sistema modular como qualquer outro grande negócio, incluindo ransomware como serviço (RaaS). Com o RaaS, não há um único indivíduo por trás de um ataque de ransomware; em vez disso, existem vários grupos. Por exemplo, um agente de ameaças pode desenvolver e implantar malware que dá a um invasor acesso a uma determinada categoria de vítimas; ao passo que um ator diferente pode simplesmente implantar malware. É efetivamente um sindicato do crime onde cada membro é pago por uma especialização.

Uma vez que um agente criminoso compromete uma rede, ele pode roubar informações confidenciais, documentos financeiros, dados pessoais e apólices de seguro. Depois de analisar essa inteligência, eles exigirão um resgate “apropriado” não apenas para desbloquear os sistemas de suas vítimas, mas também para impedir a divulgação pública de dados exfiltrados. Isso é conhecido como o modelo de extorsão dupla: uma vítima é extorquida por resgate de dados roubados e propriedade intelectual (IP) e, novamente, para impedir que o invasor os publique.

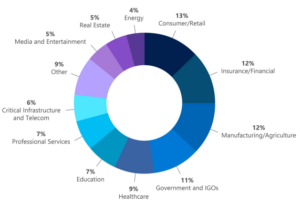

Normalmente, os agentes de ameaças exigem pagamento por meio de carteiras de criptomoedas . A tecnologia blockchain subjacente permite que os proprietários de carteiras de criptomoedas permaneçam com pseudônimos. Mas o ator criminoso precisa encontrar uma maneira de sacar, que é onde os intermediários do ecossistema de criptomoedas intervêm para facilitar transações e pagamentos relacionados a resgates. Tanto o setor privado quanto as agências governamentais – por meio de litígios civis, processos judiciais, fiscalização regulatória e colaboração internacional – podem tomar ações coordenadas contra intermediários de ransomware para interromper o processo de pagamento. Dados da Equipe de Detecção e Resposta da Microsoft (DART) mostram que os três setores mais visados pelo ransomware foram consumidor, financeiro e manufatura .

Figura 1: engajamentos de ransomware DART por setor (julho de 2020 a junho de 2021) – tendência continua em 2022

A melhor maneira de se preparar contra o ransomware é dificultar o acesso dos invasores aos sistemas e facilitar a recuperação das vítimas, sem pagar resgate. Incentivar as organizações a se prepararem para o pior é, na verdade, uma estratégia proativa, projetada para minimizar os incentivos monetários para os invasores.

E-mail malicioso: isca e pesca

Os relatórios de ataques de phishing dobraram em 2020 , com o phishing de credenciais usado em muitos dos ataques mais prejudiciais. A Unidade de Crimes Digitais da Microsoft (DCU) investigou redes de crime organizado online envolvidas no comprometimento de e-mail comercial (BEC), encontrando uma ampla diversificação de como as credenciais roubadas são obtidas, verificadas e usadas. Os atores de ameaças estão aumentando seu investimento em ferramentas de automação e compra, para que possam aumentar o valor de suas atividades criminosas.

No geral, o phishing é o tipo mais comum de e-mail malicioso observado em nossos sinais de ameaça. Todos os setores recebem e-mails de phishing, com algumas verticais mais fortemente direcionadas, dependendo dos objetivos do invasor, disponibilidade de endereços de e-mail vazados ou eventos atuais relacionados a setores e setores específicos. O número de e-mails de phishing observados no fluxo global de e-mails do Microsoft Exchange aumentou.

“Em 2020, o setor viu um surto de campanhas de phishing que permaneceu estável ao longo de 2021. Internamente na Microsoft, vimos um aumento no número geral de e-mails de phishing, uma tendência de queda nos e-mails contendo malware e um aumento no phishing de voz (ou vishing).” — Relatório de Defesa Digital da Microsoft de 2021

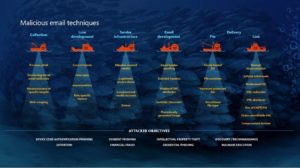

Figura 3: Técnicas de e-mail malicioso.

Os sites de phishing frequentemente copiam páginas de login legítimas e conhecidas, como do MicrosoftOffice 365, para induzir os usuários a inserir suas credenciais. Em um exemplo recente, os invasores combinaram links de redirecionadores abertos com iscas que personificam ferramentas e serviços de produtividade conhecidos. Os usuários que clicarem no link são levados a uma série de redirecionamentos – incluindo uma página de verificação CAPTCHA que adiciona uma sensação de legitimidade – antes de chegar a uma página de login falsa e, finalmente, comprometer a credencial. Essas identidades roubadas podem ser transformadas em armas em ataques BEC ou por meio de sites de phishing. Mesmo após um ataque bem-sucedido, os agentes de ameaças podem revender contas se as credenciais permanecerem comprometidas.

Malware: a oportunidade bate à porta

Assim como o phishing cresceu em escala e complexidade no último ano, o malware também continuou a evoluir. Microsoft 365A Defender Threat Intelligence observou inovações recentes que podem levar a um maior sucesso entre os invasores. Mesmo com uma série de objetivos de ataque — resgate, exfiltração de dados, roubo de credenciais, espionagem — muitos tipos de malware dependem de estratégias testadas pelo tempo para se estabelecerem em uma rede.

Simples e eficaz, o uso do web shell continua a crescer entre grupos de estados-nação e organizações criminosas, permitindo que invasores executem comandos e roubem dados de um servidor web ou usem o servidor como uma plataforma de lançamento para outros ataques. O PowerShell , usando sinalizadores suspeitos ou valores codificados, foi o comportamento mais comum que a Microsoft observou de malware.

Também popular é o malware que tenta renomear ou injetar cargas para imitar os processos do sistema e coletar dados dos caches do navegador. Outras formas de malware em jogo foram: uso de sequências específicas de reconhecimento; processos adicionados às pastas de inicialização; Windows Antimalware Scan Interface (AMSI) e alterações de registro; e executáveis retirados de arquivos do MicrosoftOffice 365 acompanhados de outros alertas. Também foi observado táticas de malware mais difíceis de mitigar, como:

- Malware sem arquivo e comportamento evasivo— isso inclui várias técnicas de malware sem arquivo empregadas por botnets, downloaders de commodities e campanhas avançadas de malware, todas projetadas para dificultar a remoção e a detecção.

- Abuso de serviço legítimo em comunicações de rede —Google Drive, Microsoft OneDrive , Adobe Spark, Dropbox e outros sites ainda são populares para entrega de malware, enquanto sites de “content dump” como Pastebin.com, Archive.org e Stikked.ch estão cada vez mais popular para download de componentes em malware de várias partes e sem arquivo.

Estatísticas gerais de ataques cibernéticos

Vamos dar uma olhada no custo, fatos e implicações dos incidentes de crimes cibernéticos conforme eles se desenrolaram.

- O cibercrime custa à economia global cerca de 1 trilhão— 50% a mais do que o previsto em 2018. Além disso, é mais de 1% do PIB global.

- O custo médio de uma violação de dados em 2020 foi de US$ 3,86 milhões. Em 2021, foi de US$ 4,24 milhões .

- Uma violação de dados que comprometa de 1 a 10 milhões de registros custa em média US$ 50milhões , enquanto uma violação de 50 milhões de registros pode custar até US$ 392 milhões.

Embora o custo médio de uma violação de dados tenha caído de US$ 3,92 milhões em 2019, a tendência não foi consistente em todas as organizações e setores – aqueles que foram preparados com as melhores práticas e processos de segurança cibernética e equipes treinadas de resposta a incidentes (IR) foram claramente em vantagem.

- O custo médio de uma violação de dados foi de US$ 2,45milhões para organizações com automação de segurança totalmente implantada, em comparação com US$ 6,03 milhões para aquelas que ficaram para trás na automação de segurança.

- Empresas com estratégias eficientes de prevenção de ataques cibernéticos podem economizar até US$ 1,4 milhãopara cada ataque evitado

E, no entanto, o número impressionante de organizações que ainda carecem de uma resposta eficaz a incidentes e estratégias de prevenção é alarmante.

- Apenas 24%dos profissionais de segurança cibernética investem na prevenção de ataques cibernéticos.

- 56%das organizações não possuem um plano de resposta a incidentes cibernéticos. E apenas 32% dos 44% restantes realmente acham que seu plano é eficaz.

- 46%dos profissionais consideram a falta de protocolos de segurança para acesso de terceiros a dados internos como um dos maiores obstáculos para uma resposta eficaz à violação de dados.

- Com 66%das organizações operando entre 16 e 50 serviços e aplicativos em nuvem, não é surpresa que 45% dos profissionais de TI vejam o sequestro de contas como sua maior preocupação de segurança.

Vamos também dar uma olhada em algumas das vulnerabilidades e brechas de segurança mais comuns que expuseram as empresas e seus dados no ano passado (e além).

- As vulnerabilidades de ataque cibernético mais comumente aproveitadas são as fraquezas de criptografia ( 39,7%), seguidas por scripts entre sites ( 12% ) e aquelas relacionadas a patches do sistema ( 8% ).

- 74%das organizações desconhecem o número de chaves digitais e certificados que possuem, deixando-as vulneráveis a ameaças envolvendo certificados de TI sombra.

- O número de incidentes de segurança envolvendo insiders aumentou impressionantes 47%desde 2018.

- 70%dos funcionários de escritório admitem usar seus dispositivos de trabalho para tarefas pessoais.

- 69%estão usando laptops ou impressoras pessoais para atividades de trabalho.

- Quase um terço ( 30%) dos trabalhadores remotos deixaram outra pessoa usar seu dispositivo de trabalho.

Apesar das estatísticas abismais sobre vulnerabilidades de segurança, preparação para ataques cibernéticos – ou a falta dela – e a eficácia questionável das estratégias implementadas, existem algumas tendências positivas no horizonte.

- 89%dos executivos da empresa acreditam que a segurança cibernética é uma alta prioridade.

- 7 em cada 10 organizaçõesusam uma ferramenta de gerenciamento de configuração de segurança, e o uso de SIEM e ferramentas de análise de tráfego de rede também está ganhando força.

- O Gartner espera que 40%da tecnologia de conformidade de privacidade dependa da inteligência artificial até 2023, o que reduzirá os encargos administrativos e reforçará a privacidade e a segurança dos dados.

2022 em perspectiva

Embora muitas organizações tenham continuado a lidar com os desafios de segurança trazidos pela transformação digital e a corrida para a nuvem, os primeiros seis meses de 2022 começaram com as consequências contínuas do Log4j, uma das vulnerabilidades de dia zero mais sérias já vistas. Infelizmente, um dos momentos mais marcantes de 2022 até agora, porém, foi a guerra Rússia-Ucrânia em andamento. Seu impacto no cenário cibernético não tem precedentes.

O relatório semestral de 2022 da Check Point traz algumas informações detalhadas sobre:

- Aumento global de ataques cibernéticos:no primeiro semestre do ano, houve um aumento de 42% nos ataques cibernéticos semanais em todo o mundo, com todas as regiões passando por uma escalada significativa.

- Ataques cibernéticos entrincheirados como uma arma em nível estadual:a guerra cibernética se intensificou para se tornar uma parte essencial da preparação e condução de um conflito militar real. O relatório investiga o que isso significa para governos e empresas em todo o mundo, mesmo aqueles que não estão diretamente envolvidos na guerra.

- O ransomware é a ameaça número um:este ano, os agentes de ransomware aumentaram para o nível de estado-nação, visando todos os países da Costa Rica e Peru. O enorme potencial de ganho financeiro significa que o ransomware vai durar muito tempo e só vai piorar

- Perspectiva de Resposta a Incidentes (IR):Pela primeira vez, incluímos um capítulo de nossa equipe de Resposta a Incidentes. Ao contrário das análises e tendências discutidas no restante do relatório, este capítulo oferece uma visão única, pois o trabalho da equipe de RI é independente do fornecedor e analisa o ciclo de vida completo de um ataque cibernético – não apenas as tentativas.

- Ataques à cadeia de suprimentos na nuvem: os ataquesà cadeia de suprimentos começaram a atender a arena da nuvem em 2022 com a violação da plataforma de gerenciamento de identidade baseada na nuvem, Okta. O risco de cadeia de suprimentos mais proeminente que estamos vendo, porém, vem de módulos na comunidade de código aberto que não são devidamente verificados ou gerenciados.

- Grande interrupção na vida cotidiana:os cibercriminosos causaram danos reais à vida cívica em 2022. De ataques a serviços essenciais, incluindo assistência médica e interrupção de consultas médicas, a ataques ao Lincoln College nos EUA, resultaram no fechamento da faculdade após 157 anos.

Fonte: Microsoft & Checkpoint & Parachute Cloud

Veja também:

- Quer se tornar um Red Teamer? Isso é o que você precisa saber

- Ransomware LockBit abusa do Windows Defender para carregar Cobalt Strike

- VMware corrige bug crítico de desvio de autenticação

- Julho teve menos de ataques de ransomware

- 3 setores com alto risco de violações de segurança da API

- Red, Purple, and Blue: as cores de um programa de testes de segurança cibernética

- Pesquisa global da Fortinet revela desafios críticos de segurança de OT

- Ataques a gamers chegam a quase 6 milhões em 12 meses

- Segurança deve estar presente desde a concepção de um novo desenvolvimento de software

- Atacantes usam cada vez mais extensões do IIS como backdoors de servidor

- cibercriminosos reciclam o ransomware, eles estão ficando mais rápidos

- Hackers distribuem Amadey usando cracks de software e sites de keygen

Be the first to comment