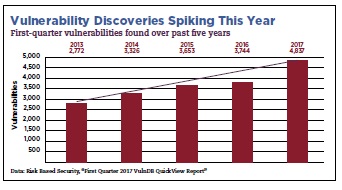

A segurança da informação é uma corrida de novos ataques e armamentos constantes. Os departamentos de TI das empresas procuram constantemente identificar possíveis furos nas suas defesas online e repará-los rapidamente; Os hackers tentam explorar essas vulnerabilidades e roubar dados antes que as empresas possam instalar seus patches de correção.

Pesquisadores de segurança da informação estão encontrando novas vulnerabilidades e ameaças potenciais em um ritmo vertiginoso. E com cada nova divulgação de vulnerabilidades, uma nova corrida começa.

Neste mês, pesquisadores de segurança se reuniram em Las Vegas para o maior lançamento anual anual de novas vulnerabilidades de segurança: A conferência Black Hat EUA .

Dentre esta questões, vejamos algumas destas questões e alguns Insight sobre as últimas tendências em pesquisa de vulnerabilidade.

Elevação de Privilégios “Amigáveis”

Algumas das vulnerabilidades mais prejudiciais na empresa não são necessariamente aquelas que permitem aos invasores entrar na rede.

Em vez disso, elas são as que lhes permitem mover-se lateralmente, escalar Privilégios e tomar o controle persistente de contas e sistemas. Estas são as vulnerabilidades que tornam possível aos criminosos elevarem de ataque de comprometimento de um sistemas únicos para o completo controle das contas.

Infelizmente, essas falhas nem sempre são defeitos de codificação da aplicação que podem ser facilmente corrigidos – são freqüentemente falhas no desenho do sistema, arquitetura ou configuração que leva muito mais esforço para ser remediado. Cada vez mais, os atacantes estão procurando pequenas falhas nas plataformas de Cloud, software de virtualização e sistemas Windows que permitem a eles explorar ferramentas de sistema incorporadas, subvertê-los em armas para fins maliciosos.

Falhas de hardware e plataforma

As vulnerabilidades de aplicativo e de sistema operacional geralmente dominam a atenção do praticante de segurança empresarial, mas especialistas dizem que é hora de examinar mais de perto as vulnerabilidades de hardware.

Está é uma categoria perigosa de falhas, porque quanto mais perto um atacante de tomar o controle do hardware um atacante possa estar mais provável será que consigam evitar que outras proteções funcionem.

Explorando vulnerabilidades de baixo nível em hardware, firmware e conjuntos de instruções torna possível para os atacantes silenciosamente e continuamente assumir o controle total sobre os sistemas e dispositivos mais bem protegidos e projetados.

As vulnerabilidades de hardware têm sido de domínio de uma equipe muito especializada de pesquisadores de segurança, mas este campo ampliou consideravelmente nos últimos anos.

A Conexão Cyber-Física

A Internet das coisas (IoT) cativou a imaginação de muitos pesquisadores há alguns anos, mas este último foi o ano em que os pesquisadores investigaram profundamente as vulnerabilidades do IoT.

Muito das exploração no passado abrangia o fato se era ou não possível comprometer os dispositivos IoT usando esta ou aquela falha numa conjetura geral . Porém neste ano os pesquisadores estão examinando diretamente como eles podem tirar proveito dos dispositivos do IoT como uma ponte entre os mundos físico e cibernético, a fim de provocarem consequências assustadoras no mundo real.

“As pessoas estão começando a olhar para a conexão ciber-física real”, diz Zanero board member da Black Hat.. “Então, o dispositivo está dizendo: ‘OK, isso é, é claro, um computador, então, é claro, pode ser quebrado.’ Mas o que, especificamente, você pode fazer no ambiente por causa desse relacionamento ciberfísico? “

Já houve ataques que exploram falhas na conexão cyber-física, incluindo os ataques cibernéticos de dezembro de 2015 que interrompeu os serviços elétricos entregues pelo governo ucraniano.

Esses primeiros ataques levaram muitos pesquisadores de segurança a reduzir seus esforços para aprofundar e divulgar o problema. Esse acontecimento fez redobrar a atenção dos pesquisadores em analisar estas ameaças.

Entre os destaques destes esforços está análise técnica detalhada do Crash Override, uma família de malware avançada voltada para vulnerabilidades que causaram um segundo ataque da rede elétrica ucraniana no final de 2016.

Nem todas os estudos sobre a conexão cyber-física sugerem movimentação de “cenários de fim de mundo”, mas a maioria poderia ser usada para realizar ataques muito desagradáveis, caros e direcionados.

Insegurança de segurança

Alguns pesquisadores da estão divulgando vulnerabilidades nos próprios sistemas de segurança.

Produtos de segurança são alvos particularmente suculentos para atacantes por dois grandes motivos, diz Amit Klein, VP da SafeBreach. “Eles geralmente têm altos privilégios no sistema operacional no qual eles rodam normalmente, eles rodam com direitos de administrador e alta visibilidade, com acesso ao tráfego da rede empresarial “, diz Klein. “Eles também empregam lógica complexa, interagindo com muitos formatos de arquivos, protocolos e recursos do sistema operacional. Esta complexidade se traduz em uma ampla superfície de ataque “.

Produtos de segurança possuem especial atração aos atacantes por rodarem em condições especiais de direitos e privilégios sobre os sistemas.

Embora as vulnerabilidades em ferramentas de segurança e software não sejam novas, as pesquisa estão amadurecendo, dizem os especialistas. No ano passado no Black Hat, dois pesquisadores da enSilo apresentaram técnicas que compartilhamento de falhas em antivírus engatando os motores para iniciar um ataque, ignorando as proteções ASLR em

Sistemas de 32 bits e 64 bits. Este ano, Klein e seu colega, SafeBreach Co-fundador e CTO Itzik Kotler, descreve uma novas falhas ndo outro lado da cadeia de ataque, incluindo técnicas que utilizam o cloud-enabled antivírus (AV) como um canal para exportar dados ao final de um ataque.

Usando essa técnica, atacantes que operam em sistemas comprometidos – mesmo aqueles devidamente bloqueados com filtragem de saída rigorosa e nenhuma conexão direta com a Internet – poderia encontrar uma maneira de ignorar o software de antivírus conectado à nuvem.

Muitas tecnologias AV hoje usam a nuvem para armazenar informações atualizadas e uma pequena parte no endpoints. Mas esse repositório tem que se comunicar com o endpoint de alguma maneira, assim Klein e Kotler descobriram uma maneira de subverter esse canal até mesmo nos endpoints mais seguros.

“A invasão e exploração de uma empresa pode levar a alguns pontos surpreendentes e formas inesperadas. Com isso em mente, o pessoal de segurança deve considerar todas as formas possíveis dos dados deixar a empresa e analisá-los como potenciais vetores de exploração“, diz Klein. “Em nosso caso particular, era a conexão entre os agentes AV e seus servidores em nuvem – mas há muitas outras maneiras, com certeza “.

Viram a mesa: Vulnerabilidades da ferramenta de ataque

Embora grande parte das pesquisas exponham falhas nos sistemas de defesa e em ferramentas, os bandidos também tem falhas em seus softwares. Na verdade, o s pesquisadores dizem que muitas ferramentas de ataque automatizado utilizadas sofrem com o mesmo tipo de defeitos de codificação, defeitos de projeto e fraquezas de configuração assim como as aplicações empresarias.

“As ferramentas de ataque têm uma superfície de ataque, assim como todo o resto em um rede. Esperamos apresentar as pessoas à ideia de que podem usar essas falhas para se proteger “, diz John Ventura, gerente de pesquisa aplicada da Optiv Security. “Estamos tentando criar um novo caminho que habilite os administradores a defender suas redes, ‘virando a mesa’ sobre os atacantes e explorando falhas no software amplamente disponível comumente usado por Pen Testers e atacantes similares “.

A pesquisa de Ventura ilustra técnicas para a implementação de software baseado em contramedidas a algumas vulnerabilidades comuns de ferramentas de ataque, tornando mais fácil detectar e bloquear a atividade destas ameaças. Por exemplo, certas falhas nos canais de comunicação de comando e controle usados pelas ferramentas de ataque podem ser utilizadas pelos bons para “roubar” o controle remoto dos maus e enganar a exploração para executar tarefas arbitrárias. Estas contramedidas automatizadas podem efetivamente amplificar o ruído produzido pelos ataques que usam a ferramenta, dando as ferramentas de detecção da empresa uma melhor chance de detectar estas atividade maliciosas rapidamente e com menos falsos positivos.

No entanto estas ferramentas podem representar um maior risco para as empresas durante os testes de invasão que são realizados , pois as ferramentas podem criar involuntariamente uma nova superfície de ataque, e as empresas podem achar que os testes de penetração apresentam mais risco do que os negociados.

“Qualquer software que você insere em uma rede traz consigo algum tipo de ameaça. Nós normalmente associamos essa ameaça à rede de serviços, navegadores da Web, ou qualquer outra coisa que possamos tentar explorar “, ele diz Ventura.

Conclusão

A profundidade e amplitude da pesquisa de vulnerabilidade destacada no Black Hat deste levaram muitas equipes de segurança a repensar suas defesas. Se você está em uma empresa com chão de fábrica e conexões cyber-físicas fortes ou em uma empresa com muitos endpoints habilitados com PowerShell, existem algumas novas falhas a serem consideradas.

E não é apenas uma questão de conhecer as vulnerabilidades mais recentes, mas também significa implementar melhores práticas para gerenciamento de patches, sistemas de segmentação e validação dos controles de segurança através de testes de penetração e auditoria de segurança.

fonte DarkReading Tech Digest "Security Vulnerabilities: The Next Wave" por MindSec 28/07/2017

Be the first to comment