Atacantes usam cada vez mais extensões do IIS como backdoors de servidor. A Microsoft alertou sobre um aumento nas extensões mal-intencionadas do Internet Information Services (IIS) usadas como backdoors em servidores Exchange.

Embora não sejam tão comumente usadas em ataques contra servidores quanto os shells da Web, as extensões do IIS fornecem um mecanismo de persistência durável , pois se escondem profundamente nos ambientes de destino, observa a Microsoft.

As extensões do IIS também têm uma taxa de detecção relativamente baixa em comparação com os shells da Web e são mais difíceis de detectar porque se assemelham e se comportam como módulos legítimos: são implantados nos mesmos diretórios e têm a mesma estrutura de código.

“Na maioria dos casos, a lógica real do backdoor é mínima e não pode ser considerada maliciosa sem uma compreensão mais ampla de como as extensões legítimas do IIS funcionam, o que também dificulta a determinação da fonte de infecção”, explica a Microsoft.

Os invasores normalmente exploram uma vulnerabilidade crítica no aplicativo hospedado para acesso inicial e, em seguida, implantam um web shell. Mais tarde, eles instalam um backdoor do IIS para acesso persistente ao servidor.

Depois de ser registrado com o aplicativo de destino, o backdoor monitoraria solicitações de entrada e saída, além de fornecer suporte para execução de comandos remotos e despejo de credenciais em segundo plano.

“Esperamos que os invasores continuem a aproveitar cada vez mais os backdoors do IIS”, observa a Microsoft.

Entre janeiro e maio de 2022, os agentes de ameaças direcionados aos servidores Exchange foram vistos usando um backdoor do IIS em coordenação com outros módulos personalizados do IIS, diz a gigante da tecnologia.

Após o acesso inicial, os invasores realizariam operações como reconhecimento, despejo de credenciais e estabelecimento de um canal de acesso remoto.

Em seguida, eles foram vistos instalando um backdoor personalizado do IIS que poderia realizar operações de gerenciamento do Exchange, incluindo enumerar caixas de correio e exportá-las para exfiltração.

Os invasores estavam usando a ferramenta de conexão de linha de comando plink.exe para acesso remoto e o projeto de código aberto PowerShDLL para execução remota de comandos e habilitaram as configurações de registro do WDigest para forçar a retenção de senhas de texto simples na memória.

No ano passado, a Microsoft observou pelo menos quatro tipos de backdoors do IIS, incluindo versões de shells da Web baseadas em módulo do IIS, projetos de código aberto, manipuladores do IIS e ladrões de credenciais – módulos que monitoram padrões de entrada no tráfego de rede e despejo credenciais em formato criptografado.

Para se manterem protegidos contra backdoors do IIS, as organizações são aconselhadas a implantar atualizações de software em tempo hábil, usar soluções de segurança, revisar grupos altamente privilegiados, aplicar o princípio de privilégio mínimo, priorizar alertas e inspecionar regularmente o arquivo de configuração e a pasta bin.

Entendendo as extensões do IIS

O IIS é um servidor Web flexível e de uso geral que tem sido uma parte central da plataforma Windows há muitos anos. Como uma plataforma fácil de gerenciar, modular e extensível para hospedagem de sites, serviços e aplicativos, o IIS atende a lógica de negócios crítica para várias organizações. A arquitetura modular do IIS permite que os usuários estendam e personalizem servidores web de acordo com suas necessidades. Essas extensões podem estar na forma de estruturas de código nativas (C/C++) e gerenciadas (C#, VB.NET), sendo a última nosso foco nesta postagem do blog. As extensões podem ainda ser categorizadas como módulos e manipuladores.

O pipeline do IIS é uma série de objetos extensíveis que são iniciados pelo tempo de execução do ASP.NET para processar uma solicitação. Módulos e manipuladores do IIS são componentes .NET que servem como os principais pontos de extensibilidade no pipeline. Cada solicitação é processada por vários módulos do IIS antes de ser processada por um único manipulador do IIS. Como um conjunto de blocos de construção, módulos e manipuladores são adicionados para fornecer a funcionalidade desejada para o aplicativo de destino. Além disso, os manipuladores podem ser configurados para responder a atributos específicos na solicitação, como URL, extensão de arquivo e método HTTP. Por exemplo, Aspnet_isapi.dll é um manipulador IIS pré-configurado para extensões .aspx comuns.

Fluxo de ataque usando um backdoor personalizado do IIS

Entre janeiro e maio de 2022, nossas detecções relacionadas ao IIS captaram uma campanha interessante direcionada aos servidores Microsoft Exchange. Os shells da Web foram descartados no caminho %ExchangeInstallPath%\FrontEnd\HttpProxy\owa\auth\ via ProxyShell exploit .

Após um período de reconhecimento, despejo de credenciais e estabelecimento de um método de acesso remoto, os invasores instalaram um backdoor personalizado do IIS chamado FinanceSvcModel.dll na pasta C:\inetpub\wwwroot\bin\ . O backdoor tinha capacidade interna para executar operações de gerenciamento do Exchange, como enumerar contas de caixa de correio instaladas e exportar caixas de correio para exfiltração, conforme detalhado abaixo.

O comando é executado

O kit de ferramentas PowerShDLL , um projeto de código aberto para executar o PowerShell sem invocar o powershell.exe, foi usado para executar comandos remotos. O invasor evitou invocar binários comuns de vida fora da terra (LOLBins), como cmd.exe ou powershell.exe no contexto do pool de aplicativos do Exchange ( MSExchangeOWAAppPool ) para evitar a lógica de detecção relacionada.

![]()

Figura 7. Usando o PowerShDLL para executar comandos remotos

Acesso de credencial

Os invasores habilitaram as configurações do registro WDigest, que forçaram o sistema a usar o protocolo WDigest para autenticação, resultando em lsass.exe retendo uma cópia da senha de texto simples do usuário na memória. Essa mudança permitiu que os invasores roubassem a senha real, não apenas o hash. Mais tarde, o Mimikatz foi executado para despejar credenciais locais e executar um ataque DCSYNC .

Figura 8. Uso de Mimikatz

Acesso remoto

Os invasores usaram plink.exe , uma ferramenta de conexão de linha de comando como SSH. A ferramenta permitiu que os invasores ignorassem as restrições de rede e acessassem remotamente o servidor por meio do tráfego RDP em túnel.

Figura 9. Ignorando restrições de rede

Exfiltração

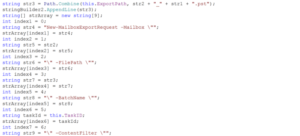

O invasor invocou o backdoor do IIS enviando uma solicitação POST criada com um cookie EX_TOKEN . O módulo extrai o valor do cookie e inicia uma solicitação de exportação de caixa de correio com o filtro fornecido.

Figura 10. Solicitação POST gerada pelo invasor

O valor decodifica para: ep,06/21/2022,06/21/2022,C:\Windows\Web,Administrator , onde ep é o comando para iniciar a solicitação de exportação de caixa de correio com filtros determinando as datas de início e término seguidas pela caminho de exportação. O comando final tem a seguinte sintaxe:

Figura 11. Solicitação de exportação de caixa de correio gerada pelo invasor

Figura 12. Snippet de código de exportação da caixa de correio

A tabela abaixo detalha todos os comandos encontrados no backdoor:

Comando | Descrição |

teste | Tentativas de carregar o Shell de Gerenciamento do Exchange (EMS) – Add-PSSnapin Microsoft.Exchange.Management.Powershell.SnapIn |

caixa | Liste todos os UserPrincipalNames- foreach ($name in Get-Mailbox -ResultSize ilimitado){ Write-Output $name.UserPrincipalName} |

ep | Execute o cmdlet New-MailboxExportRequest com o nome da caixa de correio fornecido, as datas de início e de término e o caminho de exportação como filtros. |

gep | Obtenha o ID da tarefa associado à solicitação de exportação |

espírito | Adulterar os registros do Exchange |

Melhorando as defesas contra o comprometimento do servidor

Como esperamos observar mais ataques usando backdoors do IIS, as organizações devem seguir as práticas de segurança para ajudar a defender seus servidores.

Aplique as atualizações de segurança mais recentes

Identifique e corrija vulnerabilidades ou configurações incorretas que afetam os servidores. Implante as atualizações de segurança mais recentes, especialmente para componentes de servidor, como o Exchange, assim que estiverem disponíveis. Use o Gerenciamento de Vulnerabilidades do Microsoft Defender para auditar esses servidores regularmente em busca de vulnerabilidades, configurações incorretas e atividades suspeitas.

Mantenha antivírus e outras proteções ativadas

É fundamental proteger os servidores com software antivírus do Windows e outras soluções de segurança, como proteção por firewall e MFA. Ative a proteção fornecida na nuvem e o envio automático de amostras no seu software de antivírus para usar inteligência artificial e aprendizado de máquina para identificar e interromper rapidamente ameaças novas e desconhecidas. Use regras de redução de superfície de ataque para bloquear automaticamente comportamentos como roubo de credenciais e uso suspeito de PsExec e Windows Management Instrumentation (WMI). Ative os recursos de proteção contra adulteração para impedir que invasores interrompam os serviços de segurança.

Se estiver preocupado que esses controles de segurança afetem o desempenho ou interrompam as operações, converse com profissionais de TI para ajudar a determinar o verdadeiro impacto dessas configurações. As equipes de segurança e os profissionais de TI devem colaborar na aplicação de mitigações e configurações apropriadas .

Revise funções e grupos confidenciais

Revise grupos altamente privilegiados como Administradores, Usuários de Área de Trabalho Remota e Administradores Corporativos. Os invasores adicionam contas a esses grupos para se firmar em um servidor. Revise regularmente esses grupos para adições ou remoções suspeitas. Para identificar anomalias específicas do Exchange, revise a lista de usuários em funções confidenciais, como exportação de importação de caixa de correio e gerenciamento da organização, usando o cmdlet Get-ManagementRoleAssignment no Exchange PowerShell.

Acesso restrito

Pratique o princípio do privilégio mínimo e mantenha uma boa higiene de credenciais. Evite o uso de contas de serviço de nível de administrador em todo o domínio. Aplique senhas fortes de administrador local aleatórias e just-in-time e ative a MFA. Use ferramentas de PAM e gerenciadores de identidade e mantenha uma política de revisão e monitoração do uso indevido de credenciais.

Coloque restrições de lista de controle de acesso em diretórios virtuais no IIS. Além disso, remova a presença de servidores Exchange locais quando usados apenas para gerenciamento de destinatários em ambientes híbridos do Exchange.

Priorizar alertas

Os padrões distintos de comprometimento do servidor ajudam na detecção de comportamentos maliciosos e informam as equipes de operações de segurança para responder rapidamente aos estágios iniciais do comprometimento. Preste atenção e investigue imediatamente os alertas que indicam atividades suspeitas nos servidores. Capturar ataques na fase exploratória, o período em que os invasores passam vários dias explorando o ambiente após obter acesso, é fundamental. Priorize alertas relacionados a processos como net.exe , cmd.exe originários de w3wp.exe em geral.

Inspecione o arquivo de configuração e a pasta bin

Inspecione regularmente o web.config de seu aplicativo de destino e ApplicationHost.config para identificar quaisquer adições suspeitas, como um manipulador de arquivos de imagem — que é suspeito por si só, se não totalmente malicioso. Além disso, verifique regularmente os caminhos instalados, como o diretório bin do aplicativo e o local padrão do GAC. Também é aconselhável inspecionar regularmente a lista de módulos instalados usando os utilitários appcmd.exe ou gacutil.exe .

Fonte: SecurityWeek & Microsoft

Veja também:

- Hackers distribuem Amadey usando cracks de software e sites de keygen

- Hackers verificam vulnerabilidades em até 15 minutos após a divulgação

- Atlassian alerta para várias novas vulnerabilidades críticas potencialmente

- Classificação de Dados e a Data Loss Prevention andam de mãos dadas

- 5,4 milhões de contas do Twitter a venda em fórum hacker

- Fortinet possibilita o gerenciamento proativo dos riscos da nuvem

- Microsoft bloqueará macros e ataques de força bruto do RDP

- Phishing do QBot usa sideload da calculadora do Windows

- SonicWall pede aos clientes que corrijam bug crítico de injeção de SQL

- 5 razões pelas quais a segurança de IoMT são críticos

- Cresce o número de ataques cibernéticos tipo ransomware nos últimos anos

- As 5 principais ameaças internas à segurança de dados e como lidar com elas

Be the first to comment