As 7 maiores preocupações de Segurança de 2018 para os usuários. Os cibercriminosos estão sempre evoluindo suas táticas para roubar e comprometer dados. Para ficar à frente deles, o site da Heimdal Security compilou as maiores ameaças de segurança cibernética em 2018, incluindo cryptojacking para smartphones já infectados e dicas para você ficar seguro online. Como diz o velho ditado: “a prevenção é melhor que a cura!”

Identificando sua informação comprometida em vazamentos de dados

Não há dúvida sobre isso, o maior risco para os usuários acontecem mesmo sem o conhecimento, escolha ou envolvimento no assunto. Atualmente é quase “natural” a ocorrência de vazamentos de dados. Além da Equifax e o escândalo Cambridge Analytica e suas implicações de longo alcance envolvendo o Facebook, parece que a cada mês vem a tona um novo vazamento de dados a partir de uma grande empresa. Embora tenhamos diversas iniciativas globais como o GDPR, na Europa, decisão da Suprema Corte Americana sobre dados de localização móvel, e a Lei de Privacidade no Brasil, as empresas privadas e de governo parecem não serem capaz de guardar ou zelar pela privacidade de nossos dados, em alguns casos prevalecendo a lei do comércio de informação e dados, mesmo que não se saiba bem para quê, o maior negócio da atualidade é coletar e vender dados.

Para ajudar a combater isso, Firefox anunciou que vai implementar o serviço de verificação Have I Been Pwned diretamente no seu navegador, permitindo aos usuários verificar se o seu endereço de email foi comprometido.

Infelizmente, como um usuário, não há muito você pode fazer sobre os grandes serviços e empresas hackeadas. Você pode, no entanto, proteger-se da melhor forma possível dentro das ferramentas e condições disponíveis para você, o que vai minimizar um grande número de ângulos de ataque em seus dados e finanças.

COMO SE PROTEGER:

- Para os serviços não-essenciais, como newsletters, promoções e várias inscrições, use um ou mais endereços de e-mail que não são usados em suas contas importantes;

- Periodicamente Verifique se o seu endereço de e-mail principal aparece no serviço do Have I Been Pwned ;

- Garanta na medida do possível e disponibilidade o login com a autenticação de dois fatores;

- Considere cuidadosamente quanto de informações pessoais você tem registrados nas mídias sociais e avalie a sua real necessidade.

Smartphones embarcados com malware e aplicativos maliciosos

Malware móvel é um dos tipos de mais rápido crescimento e essa tendência continuou por alguns anos. Porque smartphones tornaram-se substitutos para computadores de mesa e laptops para muitas pessoas, os dados que coletam e contêm é um alvo muito atraente para os cibercriminosos. É dispensável dizer que você nunca deve baixar aplicativos de fontes desconhecidas e que deve utilizar as lojas oficiais de aplicativos. No entanto, aplicativos maliciosos podem regularmente contornar as medidas de segurança na Google Play Store ou na Apple Store.

A Trend Micro descobriu aplicativos que prometiam “segurança de smartphones”, para não mencionar uma série de aplicativos maliciosos que pretendia limpar o espaço de armazenamento ou otimizar o uso da bateria, que colhiam dados do usuário e localização, ao mesmo tempo, empurrando publicidade de várias maneiras. Mesmo a App Store, tendo geralmente processos de revisão rigorosos, acidentalmente permitiu um aplicativo de calendário que secretamente minerava criptomoedas em segundo plano.

Quão ruim é isso?

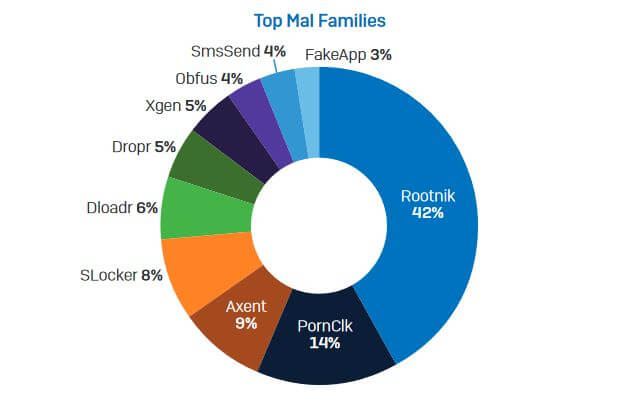

Segundo o site Heimdal Security, em 2017, por cerca de 3,5 milhões de aplicativos na Google Play Store, 700.000 deles foram considerados “problemáticos” – eles eram clones de aplicativos ou eles foram projetados para roubar informações, mensagens de texto interceptar e enviar links de phishing para a lista de contatos do usuário. Não há nada que indique que 2018 seja melhor, mesmo com o Google Play Protect e outras medidas de outros fabricantes de smartphones ou OS, as coisas parecem não melhorar.

Fonte: Sophos

Alguns dispositivos realmente vem com malware embarcados, direto da fábrica! Segundo especialistas da Check Point, em 2017, descobriu-se que mais de 30 smartphones e tablets Android diferentes já tinham pré-instalado o malware antes que os usuários os ligassem, indicando a infecção em algum lugar na cadeia de produtiva, antes mesmo de chegarem aos consumidores.

Em 2018, mais de 40 modelos de baixo custo smartphones Android estão já vendidos infectado com o trojan bancário Triada, diz Dr. Web, um fornecedor de antivírus com sede na Rússia. “O malware está presente nos dispositivos que são vendidos não só na Rússia, mas globalmente“, um porta-voz do Dr.Web informou ao Bleeping Computer por e-mail. “Por exemplo, na Polônia, Indonésia, China, República Checz, México, Cazaquistão, [e] Sérvia.”

COMO SE PROTEGER:

- Não se iluda pelo apelo de smartphones baratos se você não conhece a marca – faça uma pesquisa antes de comprar um dispositivo e certifique-se que a marca tem uma comunidade estabelecida e que não há registros de infecções de fábrica;

- Atualize seus aplicativos toda vez que você receber uma notificação ou deixe-os atualizar automaticamente. Um patch de segurança aplicadas imediatamente poderá protegê-lo de um monte de ataques maliciosos em seu smartphone;

- Reveja as permissões de aplicativos quando você instalá-los e verifiquer periodicamente essas permissões sejam resetadas após uma atualização. Será que um aplicativo de digitalização de fotos realmente precisa de permissão para acessar sua localização? Talvez não, mas com certeza um software de ativação do flash para uso como lanterna não tem que ter acesso a sua lista de contatos, suas fotos e ao wifi (caso real que este que vos escreve viu pessoalmente).

- Ao procurar e instalar um aplicativo, tome um minuto para ler alguns comentários sobre o aplicativo, verificando ambas as pontuações altas e baixas. Se ele não tem comentários ainda e promete uma funcionalidade amplamente necessária, oriente-se claramente sobre ele.

- Tente fazer backup dos dados do smartphone, pelo menos duas vezes por mês ou utilize os backups automáticos disponíveis em muitos modelos.

Ataques ransomware em serviços em nuvem

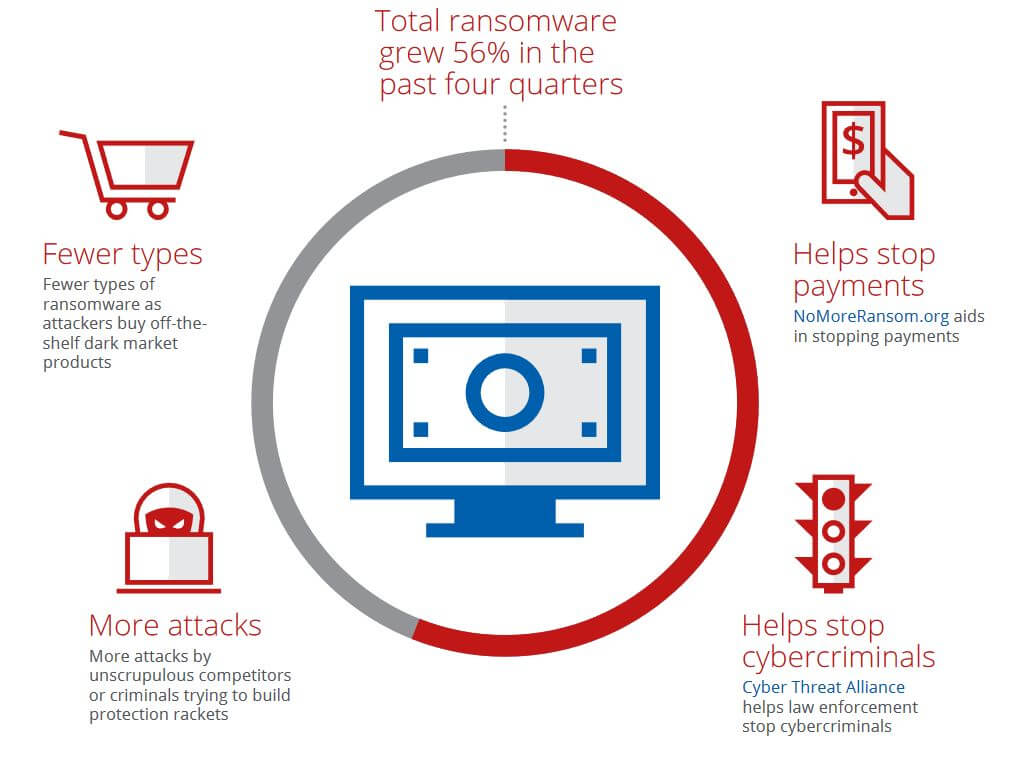

Ransomware é uma das maiores ameaças para os usuários domésticos e organizações. Ataques que criptografam dados e, em seguida, exigem resgates pesados são, obviamente, um empreendimento lucrativo para os criminosos. O que é realmente ruim é que, geralmente, um ataque ransomware pode ser minimizado se a vítima tiver um backup dos seus dados, porém os dados estão cada vez mais sendo “backupeados” na nuvem e a nuvem pode ser atingida por ransomware.

O Petya, um dos ransomwares mais virulentos, foi espalhado através de um arquivo infectado no Dropbox, uma das soluções de backup pessoais mais populares. Claramente, ransomware na nuvem é um grande problema para todos.

De acordo com o MIT , ransomware em serviços em nuvem é uma das seis maiores ameaças cibernéticas que provavelmente as organizações enfrentarão em 2018. Assim como no caso das violações de dados, você não pode impedir completamente que o seu provedor de nuvem seja infectado, mas você pode tomar medidas para se proteger de ransomware.

COMO SE PROTEGER:

O site Heimdal Security montou um guia de proteção contra ansomware , mas em resumo:

- Mantenha backup de seus dados mais importantes, tanto localmente quanto na nuvem, de preferência em vários locais e com certo delay entre as atualizações, para evitar que sejam infectados ao mesmo tempo;

- Não confie apenas no antivírus, como a maioria dos antivírus são reativos, eles não conseguem lidar com ameaças novas tão rapidamente. Use uma ferramenta pró-ativa capaz de bloquear infecções na sua origem e evitar o acesso a links perigosos

Cryptojacking que afeta o seu hardware

Este tipo de ataque envolve o sequestro de hardware do seu computador para minerar criptomoedas para os criminosos. Uma das maneiras mais populares é através de sites vulneráveis serem infectados por um script (Coinhive tem sido a mais popular) e em seguida, os visitantes desprotegidos, ao visitarem o site terem seus computadores escravizados para minerar criptomoeda.

Cryptojacking tem sido um dos ataques mais populares este ano, quase superando ransomware, e está em constante evolução.

COMO SE PROTEGER:

- Use um antivírus de boa procedência e uma solução anti-malware que constantemente varre domínios de tráfego e bloqueia site infectado;

- Em qualquer navegador, use um Adblocker que se propõe a parar os scripts de mineração de criptomoedas. Um exemplo é uBlock Origin, mas você também pode usar a popular extensão NoScript

- Sempre atualize seu software, especialmente o navegador, uma vez que alguns cryptojacking tem como alvo o navegador diretamente e exploram vulnerabilidades conhecidas.

As perdas financeiras e comprometimento dos dados devido à negociação de criptomoeda

O final de 2017 foi marcado por um final louco no mundo da criptomoeda, com o valor de Bitcoin chegando a US$ 20K. Ao mesmo tempo, os criminosos também tiveram um incentivo ainda maior para serem criativos com seus ataques. Além do cryptojacking, que geralmente afeta aqueles que não são investidores em cryptocurrencies, aqueles que possuíam qualquer tipo de moedas virtuais eram os principais candidatos a perderem o seu dinheiro.

Em junho, a sexta maior troca de criptografia do mundo, Bithumb, foi afetada, e cerca de US$ 30 milhões foram perdidos. Felizmente, aqueles usuários que mantiveram suas moedas foram reembolsados, mas outros não tiveram tanta sorte.

Em fevereiro, outra troca de criptografia (BitGrail) foi hackeado. Os atacantes roubaram um valor de US$ 195 milhões em criptomoeda pertencentes a usuários. Esse incidente explodiu em um escândalo depois que a empresa inicialmente se recusou a reembolsar usuários. E isso é apenas os ataques contra os próprios casas de “câmbio”. Proprietários de criptomoeda ao redor do mundo são constantemente alvo de ataques em constante evolução que visam suas carteiras virtuais.

Em janeiro, um criminoso roubou $ 150.000 por enganar aspirantes a investidores em uma venda ICO para enviar os seus pagamentos para um endereço de carteira fraudulenta usando phishing. Mesmo a extensões populares cromo Hola VPN foi hackeada e substituída por um comprometido projetado para roubar criptomoeda.

COMO SE PROTEGER:

Embora seja impossível controlar todos os resultados, especialmente uma violação de dados, há alguns passos que você pode tomar:

- Se você investir em criptomoeda não conte aos outros sobre isso. Especificamente, não faça postes em mídias sociais sobre seus possíveis ganhos ou impressões sobre o investimento;

- Informe-se o máximo possível. O Heimdal Security disponibiliza um guia interessante para ser lido antes mesmo de considerar investir e fala como as melhores práticas de segurança vai ajudá-lo a ter uma boa base;

- Mantenha seus fundos em várias carteiras;

- Proteja todos os seus logins com a autenticação de dois fatores;

- Fique por dentro das novidades para manter-se atualizado sobre os mais recentes tipos de golpes. Uma dose de paranoia quando envolve criptografia é uma das coisas mais saudáveis que você pode ter.

Golpes com táticas avançadas de engenharia social,

Fossbytes escreveu um bom resumo sobre os tipos de técnicas de engenharia social que podem comprometer a sua informação, de phishing a isca e o “quid pro quo”, onde os criminosos usam funcionários como apoio. No entanto, com a ascensão da AI (Artificial Intelligence) e aprendizado de máquina, os criminosos podem eficientemente automatizar seus ataques, a fim de maximizar o seu alcance.

“Modelos de aprendizado de máquina agora pode coincidir com os seres humanos na arte de elaborar mensagens falsas convincentes, e eles podem produzir-las fora sem se cansar”, adverte MIT Technology Review.

COMO SE PROTEGER:

- Saiba como identificar um link phishing e entender como outras técnicas como vishing ou spear phishing trabalham;

- Instale um scanner de tráfego em seu PC que pode bloquear links maliciosos e tentativas de se conectar a domínios infectados;

- Evite postar demasiada informação pessoal nas redes sociais

Dispositivos IoT como fechaduras inteligentes ou assistentes inteligentes Hackeados

Em maio, um NYTimes publicou artigo “Alexa e Siri podem ouvir este comando oculto. Você não pode.”, onde afirma que os pesquisadores foram capazes de enviar instruções de áudio secreto, indetectáveis ao ouvido humano, para a Apple Siri, a Alexa da Amazon e o Assistente do Google.

Defensores da privacidade afirmam que esta é uma das maiores ameaças de segurança cibernética, citando um grupo de pesquisadores de Berkeley que conseguiram atacar Alexa:

“Dentro de laboratórios da universidade, os pesquisadores foram capazes de ativar secretamente os sistemas de inteligência artificial em smartphones e alto-falantes inteligentes, fazendo-os discar números de telefone ou acessar sites abertos. Nas mãos erradas, a tecnologia poderia ser usada para desbloquear portas, transferir valores ou comprar coisas online – simplesmente com música tocando no rádio.

Um grupo de estudantes da Universidade da Califórnia, Berkeley, e da Universidade de Georgetown mostrou em 2016 que eles poderiam esconder comandos no ruído branco jogado por alto-falantes e através de vídeos do YouTube para chegar até dispositivos inteligentes e ativar o modo avião ou abrir um site.

Este mês, alguns desses pesquisadores de Berkeley publicaram uma pesquisa que foi mais longe, dizendo que eles poderiam incorporar comandos diretamente para gravações de música ou texto falado. Assim, enquanto um ouvinte humano ouve alguém falando ou uma orquestra tocando, o alto-falante eco da Amazon pode ouvir uma instrução para acrescentar algo à sua lista de compras.”

Enquanto o repórter e investigadores procuram aumentar seus conhecimentos a respeito, felizmente, nenhum desses ataques foram registrados até o momento.

Ao explorar o recurso “re-prompt” que faz Alexa esclarecer uma ordem, a Checkmarx enganou o Amazon Eco para gravar tudo que estava sendo falado, mesmo que a palavra vigília não tenha sido utilizada. Vamos considerar que a Amazon é uma empresa enorme, por isso investe muito na garantia de seus dispositivos e sua reputação. No entanto, não existe software unhackable, então você precisa ter cuidado.

COMO SE PROTEGER:

- Considere se você precisa ter um dispositivo como um assistente de voz conectado a cada aparelho inteligente que você possui. “Conveniência contra a privacidade e segurança” é um debate que todos devem ter com sigo mesmo antes de comprar dispositivos e software.

- Se você possui um dispositivo como este, certifique-se de conectá-lo a um WiFi seguro.

- Tenha cuidado em permitir que dispositivos inteligentes acessem dados de seu cartão de crédito. No ano passado, um proprietário Amazon Eco, quando acordou o Alexa tinha comprado um monte de bonecas em seu nome;

- Fazer um balanço do quem visita sua casa e que tipo de acesso a seus amigos e família têm ao seu assistente de voz e esteja atento aos seus vizinhos e circulação de pessoas perto do local, “o perigo pode morar ao loado”.

Conclusão

Embora nem todos estes pontos sejam novos e a maioria sejam baseados em táticas já conhecidas, estas são as maiores ameaças de segurança cibernética para os usuários em 2018. Se você tiver mais alguma para adicionar à lista (ou até mesmo uma ótima dica de segurança!), deixe sua ideia nos comentários deste post !

fonte Heimdal Security & Checkmarks & NYTimes & ComputerWeekly & Bleeping Computer & Idependent

Veja também:

- Hacker vende acesso ao sistema de segurança de Aeroporto na Dark Web por apenas US$ 10

- Tesla processa ex-funcionário que automatizou vazamento de dados

- Perfis de clientes de Macys e Bloomingdales hackeados

- Ransomware no Cloud

- Continuidade Cibernética

- Ransomware – Perigoso para você e para a empresa, mas é altamente lucrativo para hackers

- Projeto de lei geral de proteção de dados pessoais é aprovado no Senado

2 Trackbacks / Pingbacks