Vulnerabilidade na Libssh é muito fácil de ser explorada. Em outubro, foi divulgada uma vulnerabilidade relacionada a um desvio de autenticação ridiculamente fácil no libssh. Desde então, várias ferramentas e scripts foram lançados, permitindo que invasores explorem remotamente essa vulnerabilidade, a fim de executar remotamente comandos em dispositivos vulneráveis.

A vulnerabilidade severa de quatro anos foi descoberta na biblioteca de implementação do Secure Shell (SSH), conhecida como Libssh, que poderia permitir a qualquer um ignorar completamente a autenticação e obter controle administrativo irrestrito sobre um servidor vulnerável sem exigir uma senha.

A vulnerabilidade de segurança, rastreada como CVE-2018-10933, é um problema de desvio de autenticação que foi introduzido na versão 0.6 do Libssh lançada anteriormente, deixando milhares de servidores corporativos abertos a hackers nos últimos quatro anos.

O site The Hacker News que nem o OpenSSH amplamente utilizado nem a implementação do libssh do Github foram afetados pela vulnerabilidade

Esta vulnerabilidade recebeu ID CVE-2018-10933 e é trivial de explorar, já que tudo que você precisa fazer é enviar o SSH2_MSG_USERAUTH_SUCCESS quando o libssh espera SSH2_MSG_USERAUTH_REQUEST. Ao fazer isso, a biblioteca achará que você foi autenticado com sucesso e permitirá que você entre.

Embora essa vulnerabilidade tenha sido corrigida nas versões 0.7.6 e 0.8.4 da libssh, os pesquisadores divulgaram scanners e scripts que simplificam a exploração da vulnerabilidade e a execução de comandos remotamente para versões vulneráveis.

Abaixo listamos os avisos conhecidos pelo site BleepingComputer relacionados a esta vulnerabilidade.

Recomendações do fornecedor libssh CVE-2018-10933

Arch Linux

O Arch Linux sugere que os usuários atualizem para a versão 0.8.4-1 do libssh usando o comando:

pacman -Syu "libssh>=0.8.4-1"Cisco

A Cisco declarou em um comunicado de segurança que está investigando atualmente quais dispositivos podem ser afetados por essa vulnerabilidade.

“A Cisco está investigando sua linha de produtos para determinar quais produtos podem ser afetados por essa vulnerabilidade. Conforme a investigação avança, a Cisco atualizará este comunicado com informações sobre os produtos afetados.“

Debian

O Debian anunciou que lançou pacotes atualizados para libssh que resolvem a vulnerabilidade.

Dell

Em uma postagem no fórum de suporte da Dell, um representante dos Serviços de suporte corporativo da Dell EMC declarou que seus produtos usam libssh2 e não são afetados.

F5 Networks

De acordo com um comunicado da F5 Networks, seus produtos BIG-IP (AFM) executando versões 12.1.0 – 12.1.3, 13.0.0 – 13.1.1 e 14.0.0 são vulneráveis no componente SSH Proxy.

A F5 Networks disse ao site BleepingComputer que “os clientes podem atenuar a vulnerabilidade usando autenticação interativa de senha e teclado, em oposição à autenticação de chave pública com o recurso de proxy SSH BIG-IP AFM“.

Red Hat

A Red Hat lançou um comunicado afirmando que esta vulnerabilidade afeta apenas o libssh que foi embarcada no Red Hat Enterprise Linux 7 Extras e nenhum outro pacote será afetado por esta vulnerabilidade.

“Esse problema só pode afetar aplicativos que usam libssh para implementar um servidor SSH; a funcionalidade do cliente SSH não é afetada. Nenhum pacote em produtos Red Hat usa libssh para implementar um servidor SSH. Portanto, nenhum pacote da Red Hat que usa a biblioteca libssh é afetado por esta falha. A biblioteca libssh está disponível para uso por código do cliente ou de terceiros. Tal código que está ligado ao libssh e usa as funções ssh_bind* talvez possam ser afetado por esta falha “.

SUSE

O SUSE lançou um comunicado mostrando que o SUSE Linux Enterprise Desktop 12 SP3, o SUSE Linux Enterprise Module para Basesystem 15, o SUSE Linux Enterprise Software Development Kit 12 SP3, o SUSE Linux Enterprise Workstation Extension 12 SP3, o openSUSE Leap 15.0 e o openSUSE Leap 42.3 são afetados.

O SUSE listou as atualizações disponíveis que resolvem esta vulnerabilidade.

Ubuntu

O Ubuntu lançou um comunicado informando que o Ubuntu 18.04 LTS, o Ubuntu 16.04 LTS e o Ubuntu 14.04 LTS são afetados por esta vulnerabilidade. O comunicado fornece uma lista de atualizações disponíveis para resolver a vulnerabilidade.

O BleepingComputer promete atualizar em seu site lista de comunicados assim que forem sendo observados nos comunicados no mercado sobre o assunto.

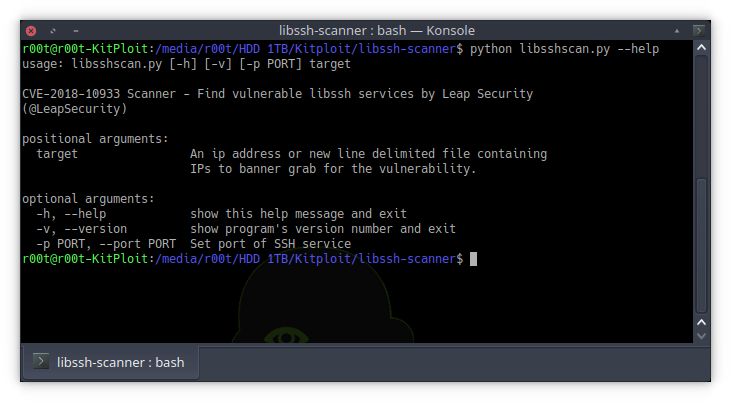

Pesquisadores divulgaram exploits e scanners

Depois que o CVE-2018-10933 ter sido divulgado, os pesquisadores imediatamente começaram a trabalhar na criação de ferramentas de trabalho para explorar a vulnerabilidade no libssh. Devido à sua simplicidade, essas ferramentas foram lançadas rapidamente, tornando simples para qualquer pessoa procurar e executar comandos remotamente em dispositivos vulneráveis.

Por exemplo, a Leap Security lançou um script python que pode ser usado para procurar dispositivos vulneráveis.

Image source: kitploit.com

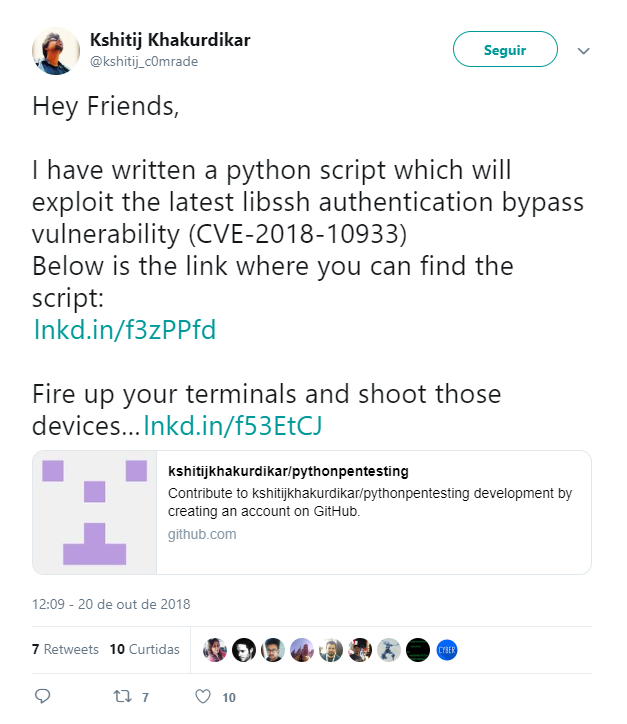

Uma vez que esses dispositivos são encontrados, existem inúmeras ferramentas que permitem explorá-los para executar comandos. Um desses scripts é explicado no post abaixo.

Com uma abundância de ferramentas disponíveis, qualquer pessoa que use dispositivos afetados por essa vulnerabilidade deve procurar novas atualizações de segurança e instalá-las imediatamente. Caso contrário, seus dispositivos serão rapidamente tomados por Hacker constantemente a procura de brechas para perpetrarem seus objetivos nefastos.

Fonte: BleepingComputer & The Hacker News

Veja também:

- CrowdStrike solução AV sem Assinatura!

- Falha permite escalada de privilégio afeta a maioria das distribuições Linux

- Hackers exploram vulnerabilidade de zero day da Cisco ASA e FTD

- Como nível C contribui para uma postura de segurança mais forte

- LGPD-SP – A proteção estadual de dados pessoais e o PL 598/2018

- IBM adquire distribuidor Linux Red Hat por US $ 33,4 bilhões

- 10 maneiras de manter-se seguro online

- Empresas “cyber ready” apresentam melhores resultados

- Milhares de aplicativos vulneráveis ao RCE por meio do upload de arquivo jQuery

- Nova LGPD: os direitos dos titulares de dados pessoais

- Phishing – Você sabe o que é e como se proteger ?

2 Trackbacks / Pingbacks