Vulnerabilidade grave no Microsoft Azure expôs os dados de milhares de clientes do serviço de computação na nuvem, incluindo algumas das maiores empresas do mundo. A falha foi comunicada aos usuários da plataforma por e-mail enviado na quinta-feira (26) pela Microsoft, segundo a Reuters.

O erro aconteceu na ferramenta de visualização de dados Jupyter Notebook. Ela está disponível no serviço de bases de dados Cosmos DB, usado por milhares de empresas que assinam a plataforma de nuvem Azure, da Microsoft.

A vulnerabilidade foi identificada por pesquisadores da empresa de segurança Wiz. Eles descobriram que qualquer um poderia acessar chaves que dão acesso às bases de dados de outros clientes do Cosmos DB.

A agência Reuters teve acesso a um e-mail enviado a clientes em que a Microsoft diz que não há evidências de que a falha tenha sido explorada. “Não temos indicação de que entidades externas, além do pesquisador (Wiz), tiveram acesso à chave primária“, disse a companhia.

Na mensagem, a empresa orientou seus clientes a criarem novas chaves para suas bases de dados. A empresa pagou US$ 40 mil à Wiz como recompensa pela identificação da falha.

“Consertamos o problema imediatamente para manter nossos clientes seguros e protegidos. Agradecemos aos pesquisadores de segurança por trabalharem sob a divulgação coordenada de vulnerabilidade“, disse a Microsoft à Reuters.

Na mensagem, a dona do Windows informou aos clientes que invasores teriam a capacidade de ler, modificar e excluir os dados armazenados no Azure caso explorassem a falha. Porém, a companhia afirma não ter encontrado evidências de ataques cibernéticos relacionados a tal erro.

Entenda a vulnerabilidade

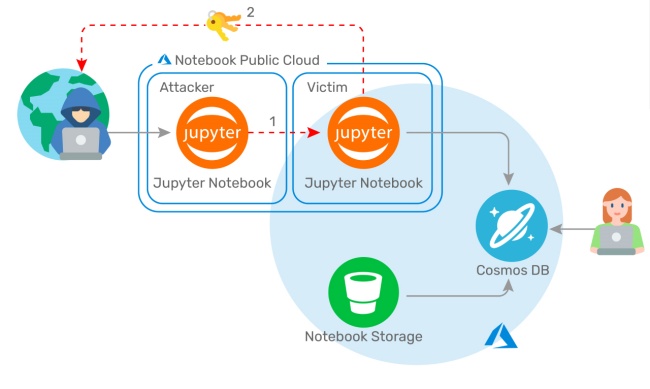

Segundo os pesquisadores, a brecha ocorreu por conta de configurações incorretas no Jupyter Notebook, usado para selecionar dados e criar gráficos a partir deles. Ele foi adicionado ao Cosmos DB em 2019 e passou a ser ativado por padrão em fevereiro de 2021.

Um erro na solução permitia aumentar privilégios para acessar áreas de visualização de dados de outros clientes. A partir disso, era possível obter acesso às chaves primárias do Cosmos DB, que dava acesso a todas as informações de uma conta.

O diretor de tecnologia da Wiz, Ami Luttwak, afirmou que o problema, batizado de ChaosDB, foi identificado em 9 de agosto e comunicado à Microsoft em 12 de agosto.

Segundo a Wiz, a Microsoft só comunicou o caso para clientes que estavam com as chaves visíveis em agosto. Para Luttwak, porém, invasores podem ter obtidos chaves até de clientes que não foram notificados.

“Esta é a pior vulnerabilidade de nuvem que você pode imaginar. É um segredo duradouro“, disse Luttwak à Reuters. “É a base de dados central do Azure, e nós pudemos ter acesso a qualquer base de dados de consumidores que quiséssemos.“.

O problema em questão estava no Cosmos DB, principal banco de dados da plataforma, que recebeu uma nova ferramenta de visualização há dois anos, intitulada Jupyter Notebook. Este recurso foi ativado automaticamente para todos os bancos de dados Cosmos em fevereiro deste ano.

A Microsoft disse à Reuters que “os clientes que podem ter sido afetados receberam uma notificação nossa“, sem dar mais detalhes.

A divulgação ocorre após meses de más notícias de segurança para a Microsoft. A empresa foi violada pelos mesmos suspeitos hackers do governo russo que se infiltraram na SolarWinds, que roubaram o código-fonte da Microsoft. Então, um grande número de hackers invadiu os servidores de e-mail do Exchange enquanto um patch estava sendo desenvolvido.

Uma correção recente para uma falha de spool de impressão (chamado de Printnightmare) que permitia a aquisição de computadores teve que ser refeita várias vezes. Outra falha do Exchange na semana passada gerou um aviso urgente do governo dos Estados Unidos de que os clientes precisam instalar patches lançados meses atrás, porque gangues de ransomware agora estão explorando isso.

Clientes devem alterar as chaves de acesso

A Wiz descobriu a falha no dia 9 de agosto e a relatou par aa Microsoft no dia 12 do mesmo mês. O problema foi encontrado na ferramenta Jupyter Notebook, que foi habilitada na Cosmos DB em fevereiro deste ano.

De acordo com a Wiz, que recebeu US$ 40 mil como recompensa pela descoberta, cerca de 3,3 mil clientes do Microsoft Azure podem ter sido impactados. Entre eles estão empresas como Coca-Cola, Citrix e ExxonMobil, que usam o Cosmos DB para gerenciar grandes quantidades de dados em tempo real.

Um porta-voz da Microsoft disse à agência de notícias que o problema foi corrigido imediatamente, logo após a empresa ser notificada no último dia 12 de agosto. O representante da companhia disse ainda que “todos os clientes estão seguros e protegidos”.

Como a Microsoft não tem meios de alterar as chaves primárias de cada banco de dados, a empresa pediu aos clientes, no e-mail enviado, que fizessem a alteração da senha manualmente, para prevenir qualquer acesso indevido.

O problema surge em um momento no qual o Microsoft 365 e outros sistemas de nuvem oferecidos pela corporação têm sido vítimas de ataques e golpes em ritmo frequente. A situação é especialmente preocupante para grandes corporações, que encontram na nuvem e serviços online uma forma de terceirizar custos e agilizar processos — e que dependem da segurança oferecida por eles para proteger dados relacionados tanto a elas quanto a clientes e fornecedores.

Fonte: Reuters & G1 & Tecmundo

- LGPD – Instituição de Ensino é condenada por uso ilegal de dados pessoais

- NCSC lança guia Zero Trust 1.0 para proteção avançada

- Guardicore Centra mitiga ransomware com segmentação baseada em software

- Microsoft Power Apps mal configurado vaza dados sensíveis de centenas de portais

- CISA emite alerta urgente sobre ProxyShell em Exchange

- Proteger a privacidade é um jogo perdido hoje, como mudar o jogo?

- Simulador de Ransomware, a sua rede é eficaz no bloqueio de ransomware?

- Hospital de Santa Catarina sofre ataque de Ransomware

- Uma VPN protege você de hackers?

- Lojas Renner fica fora do ar devido a ataque de Ransomware

- T-Mobile é invadida e hackers vazam informações de mais de 8 milhões de clientes

- Os riscos de segurança negligenciados da nuvem

4 Trackbacks / Pingbacks