VPNs da Pulse Secure e Fortinet sem correções são alvos de Hackers. Nos últimos dias, os hackers têm procurado VPNs SSL fabricadas pela Fortinet e pela Pulse Secure que ainda precisam ser atualizadas para corrigir sérias falhas de segurança.

Segundo o ISMG, especialistas alertam que houve um aumento nas tentativas de invasores para localizar e invadir automaticamente dispositivos da Fortinet e Pulse Secure, explorando falhas conhecidas que lhes permitem roubar senhas e outros dados confidenciais.

“Com as senhas roubadas em mãos, os invasores podem obter acesso remoto remoto às redes das organizações”, afirma o ISMG

Os dois fabricantes lançaram patches a vários meses, Pulse Secure em abril, Fortinet em maio, mas ainda assim os ataques ocorrem. Ambos os fornecedores alertaram a todos os clientes para que instalem as atualizações o mais rápido possível, dada a gravidade das falhas. Mas segundo a reportagem do ISMG, “muitas organizações, no entanto, aparentemente ainda precisam instalar o software atualizado e, portanto, permanecem em risco elevado de escalar as tentativas de exploração.“

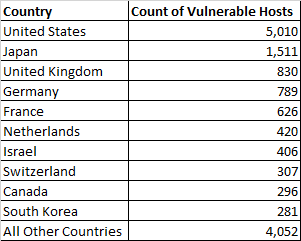

As verificações na Internet apontam pelo menos 480.000 enpoints do Fortinet Fortigate SSL VPN conectados à Internet, mas não esta claro quantos ainda permanecem sem os patch de correções. Especialistas dizem que dos cerca de 42.000 endpoints da Pulse Secure VPN SSL foram detectados online e mais de 14.000 deles permanecem sem os patches, a maioria dos quais localizados nos Estados Unidos.

Escalada dos Ataques

segundo o ISMG, nos últimos dias, os relatórios de ataques contra as VPNs vulneráveis Pulse Secure e Fortinet SSL têm aumentado.

Na quinta-feira, dia 22 de agosto, Troy Mursch, da empresa de inteligência de ameaças Bad Packets, com sede em Chicago, alertou que os honeypots de sua empresa haviam detectado atividades de varredura oportunista em massa e em larga escala por hackers que procuravam servidores Pulse Secure VPN SSL que estivessem vulneráveis ao CVE-2019-11510 . “Essa vulnerabilidade arbitrária na leitura de arquivos permite a divulgação de informações confidenciais, permitindo que invasores não autenticados acessem chaves privadas e senhas de usuários“, disse ele. “Uma exploração adicional usando as credenciais vazadas pode levar à injeção de comandos remotos ( CVE-2019-11539 ) e permitir que os invasores obtenham acesso dentro da rede VPN privada“.

O pesquisador de segurança britânico independente Kevin Beaumont também relatou ter visto atacantes ativamente alvejando o CVE-2019-11510 em versões sem patch do Pulse Secure VPN SSL.

“Muitas empresas têm o básico sobre como corrigir o Windows e o Linux, pois possuem plataformas e agentes de gerenciamento de vulnerabilidades“, disse Beaumont . “Isso não se estende ao FortiOS e ao Pulse Secure. Portanto, eles simplesmente não corrigem porque nunca veem [vulnerabilidades].“

Alvo: Pulse VPNs SSL seguras

No sábado, Mursch disse que “usando os dados fornecidos pelo BinaryEdge, examinamos 41.850 endpoints do Pulse Secure VPN para verificar quais eram vulneráveis. No sábado, 24 de agosto de 2019, nossas varreduras encontraram um total de 14.528 endpoints vulneráveis ao CVE-2019-11510. Nenhuma informação confidencial foi divulgada ou registrada durante nossas verificações, pois simplesmente enviamos uma solicitação HEAD HTTP (ao contrário de uma solicitação GET que baixa um arquivo) para confirmar que a vulnerabilidade arbitrária de leitura de arquivo era possível.“

A varredura de Mursch encontrou 2.535 redes com dispositivos vulneráveis em 121 países.

Mursch diz que os endereços IP de vulneráveis Pulse Secure VPNs rastreiam:

- Principais instituições financeiras;

- Agências do governo militar, federal, estadual e local dos EUA;

- Universidades e escolas públicas;

- Hospitais e profissionais de saúde;

- Serviços de eletricidade e gás;

- Inúmeras empresas da Fortune 500.

O maior número de organizações com Pulse Secure VPNs sem patch está localizado nos EUA “A lista de organizações afetadas não será publicada porque é fácil explorar esta vulnerabilidade crítica usando código de prova de conceito disponível ao público “, disse Mursch. Mas ele observou que compartilhou suas descobertas com o US-CERT e as agências federais de aplicação da lei e as compartilhará gratuitamente com a equipe de resposta a emergências de computadores de qualquer país.

A Pulse Secure, cerca de quatro semanas após receber o alerta de bug dos pesquisadores da Devcore em março, lançou em 24 de abril o software atualizado e pediu aos clientes que atualizassem todos os produtos afetados “o mais rápido possível“. O fornecedor alertou que o código de exploração já havia sido lançado e que, além do patch, nenhuma solução alternativa protegeria os sistemas. Posteriormente, no entanto, ele divulgou soluções alternativas detalhadas, mas apenas para duas das 10 vulnerabilidades diferentes que estava corrigindo em seu pacote de correções.

Pulse Secure VPN SSL – CVE-2019-11510

No Pulse Secure O Pulse Connect Secure (PCS) antes de 8.1R15.1, 8.2 antes de 8.2R12.1, 8.3 antes de 8.3R7.1 e 9.0 antes de 9.0R3.4, um invasor remoto não autenticado pode enviar um URI especialmente criado para executar um vulnerabilidade de leitura arbitrária de arquivos.

Gravidade e métricas do CVSS v3.0:

Pontuação Base: 8.8 ALTO Vetor: AV: N / AC: L / PR: L / UI: N / S: U / C: H / I: H / A: H ( legenda V3 )Pontuação de Impacto: 5.9 Pontuação de Exploração: 2.8

Vetor de ataque (AV): Complexidade de ataque àrede

(CA): Privilégios baixos

necessários (PR): Interação baixa do

usuário (UI): Nenhum

Escopo (S):

Confidencialidade inalterada (C): Alta

Integridade (I): Alta

Disponibilidade (A): Alta

Gravidade e métricas do CVSS v2.0:

Pontuação base: 6.5 Vetor MÉDIO : (AV: N / AC: L / Au: S / C: P / I: P / A: P) ( legenda V2 ) Pontuação do impacto: 6.4 Pontuação da exploração: 8.0

Vetor de acesso (AV): Complexidade do acesso àrede

(CA): Autenticação baixa

(AU): Confidencialidade única

(C): Integridade parcial

(I):

Disponibilidade parcial (A): Informações adicionaisparciais

:

Permite divulgação não autorizada de informações

Permite modificação não autorizada

Permite interrupção do serviço

Fortigate SSL VPNs

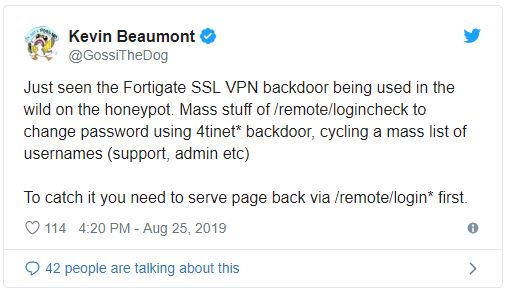

Os relatórios de varredura em massa para identificar e explorar VPNs Fortigate SSL vulneráveis também estão aumentando. No domingo, 25 de agosto, Beaumont relatou ter visto “o backdoor Fortigate SSL VPN sendo usado em estado selvagem” por meio de um de seus honeypots.

“O CVE-2018-13379 está sendo explorado nos firewalls Fortigate SSL VPN“, diz Beaumont. “Esses [dispositivos] existem como um controle de segurança de perímetro, por isso é uma vulnerabilidade ruim.“

Em resposta, a Fortinet lançou um aviso de segurança em 24 de maio e atualizações para corrigir 10 falhas, algumas das quais poderiam ser exploradas para obter acesso total e remoto a um dispositivo e à rede que ele deveria proteger. Em particular, alertou que uma das falhas, “uma vulnerabilidade de percurso no portal da web FortiOS SSL VPN “CVE-2018-13379 – pode ser explorada para permitir que “um invasor não autenticado faça o download de arquivos do sistema FortiOS por meio de recursos HTTP especialmente criados solicitações de.“

Esses arquivos de sistema FortiOS contêm informações confidenciais, incluindo senhas, o que significa que os invasores podem se dar rapidamente para obter acesso total a uma rede corporativa.

Em seu alerta de segurança, a Fortinet alertou todos os usuários para atualizar seu firmware para o FortiOS 5.4.11, 5.6.9, 6.0.5, 6.2.0 ou superior, para se protegerem. Em 4 de junho, também detalhou algumas soluções temporárias que poderiam ajudar a proteger as organizações até que pudessem instalar o patch.

Em um post publicado no mês passado, os pesquisadores do Devcore recapitularam sua demonstração do Black Hat 2019 desde o início de agosto, demonstrando como as falhas encontradas em dispositivos Fortinet poderiam ser exploradas.

“Na página de login, encontramos um parâmetro especial chamado Magic, uma vez que o parâmetro encontra uma string codificada, podemos modificar a senha de qualquer usuário“, disseram os pesquisadores.

Fortgate CVE-2018-13379

Uma limitação inadequada de um nome de caminho para um diretório restrito (“Path Traversal”) no Fortinet FortiOS 6.0.0 a 6.0.4, 5.6.3 a 5.6.7 no portal SSL VPN web permite que um invasor não autenticado baixe arquivos do sistema por meio de trabalhos especiais Solicitações de recursos HTTP.

Pontuação base: 7.5 ALTO Vetor: AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: N / A: N ( legenda V3 )Pontuação de impacto: 3.6 Pontuação de exploração: 3.9

Vetor de ataque (AV): Complexidade de ataque àrede

(CA): Privilégios baixos

necessários (PR): Nenhum

Interação do usuário (UI): Nenhum

Escopo (S):

Confidencialidade inalterada (C): Alta

Integridade (I): Nenhuma

Disponibilidade (A): Nenhuma

Vetor de acesso (AV): Complexidade do acesso àrede

(CA): baixa

autenticação (AU): nenhuma

confidencialidade (C): integridade parcial

(I): Nenhuma

Disponibilidade (A): Nenhuma

Informações adicionais:

Permite divulgação não autorizada de informações

Fonte ISMG & Fortguard Labs & NIST & Bad Packets

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Cuidado! E-mails fakes podem danificar seu pc

- Relatório NETSCOUT mostra frequência de ataques e principais alvos dos criminosos cibernéticos

- Imperva notifica clientes de WAF de vazamento de chaves de APIs e SSL

- Evolução dos Mobiles Malwares

- Vulnerabilidade de Execução Remota de Código no Webmin

- Falha no Kaspersky expõe usuários a rastreamento de Cross-Site durante 4 anos

- Vulnerabilidade permite DoS no Servidor IIS Microsoft

- Adware, Trojans e backdoors ameaçam o setor de Educação

- Berghem traz ao Brasil novas soluções de cybersecurity

- Servidores JIRA mal configurados vazam informações sobre usuários e projetos

- 21 aplicativos antivírus Android apresentam sérias vulnerabilidades

3 Trackbacks / Pingbacks