Evolução dos Mobiles Malwares. Os usuários de dispositivos móveis em enfrentam o que poderia ser o mais forte ataque cibercriminoso já visto.

Embora as estatísticas que fazemos referência aqui sejam de 2018, analisando o relatório achamos interessante trazer aos leitores do Blog Minuto da Segurança algumas informações resumidas pois acreditamos que permanecem válidas e os números são relevantes para que nossos leitores possam usar estes dados para sensibilizar aqueles que ainda ignoram as ameaças em dispositivos mobiles.

Ao longo do ano, a Kaspersky Labs observou novas técnicas de infecção de dispositivos móveis (por exemplo, sequestro de DNS) e um aumento no uso de esquemas de distribuição experimentados e testados (por exemplo, spam de SMS).

Os criadores de vírus estavam focados em:

- Droppers (Trojan-Dropper), projetado para ignorar a detecção

- Ataques a contas bancárias através de dispositivos móveis

- Aplicativos que podem ser usados por cibercriminosos para causar danos (RiskTool)

- Aplicativos adware

A Kaspersky descobriu campanhas de APT móveis destinadas principalmente à espionagem de vítimas, incluindo a leitura de mensagens em redes sociais.

Em 2018, os produtos e tecnologias da Kaspersky Lab detectaram:

- 5,321,142 pacotes de instalação maliciosos

- 151.359 novos Trojans bancários móveis

- 60.176 novos Trojans de ransomware móvel.

Ascensão dos Droppres

Nos últimos três anos, os Trojans dropper se tornaram a arma preferida dos cibercriminosos especializados em malware para dispositivos móveis.

Os métodos para montar esses programas tipo Matryoshka foram simplificados, permitindo que eles sejam facilmente criados, usados e vendidos por vários grupos. Um criador de dropper pode ter vários clientes envolvidos no desenvolvimento de Trojans de ransomware, cavalos de Troia bancários e aplicativos que exibem anúncios persistentes. Os droppers são usados como um meio para ocultar o código malicioso original, que simultaneamente:

- Neutraliza a detecção. O Dropper funciona particularmente bem contra a detecção baseada em hashes de arquivos, já que gera um novo hash a cada vez, enquanto o malware dentro dele não altera um único byte.

- Permite que qualquer número de arquivos exclusivos seja criado. Os criadores de vírus precisam disso, por exemplo, ao usar sua plataforma com uma loja de aplicativos falsa.

Bank Trojans

Trojans bancários em 2018 foram notáveis não apenas em termos de escala, mas também de mecânica. Um aspecto disso é o uso cada vez mais comum de Serviços de Acessibilidade em ameaças bancárias.

Isso é parcialmente uma resposta às novas versões do Android que dificultam cada vez mais a sobreposição de janelas de phishing em aplicativos bancários, e em parte o fato de que o uso da Acessibilidade permite que o Trojan se hospede no dispositivo para que os usuários não possam removê-lo. Além disso, os cibercriminosos podem usar os Serviços de acessibilidade para sequestrar um aplicativo perfeitamente legítimo e forçá-lo, por exemplo, a iniciar um aplicativo bancário para fazer uma transferência de dinheiro diretamente no dispositivo da vítima.

Adware e software potencialmente perigoso

Essas duas classes de aplicativos móveis estavam no Top 3 pelo número de pacotes de instalação detectados. As razões para isso são muitas, mas a principal delas é o fato de que o adware e os ataques aos anunciantes são um método relativamente seguro de enriquecimento para os cibercriminosos. Ataques desse tipo não causam danos a proprietários de dispositivos móveis, salvo em alguns casos raros de superaquecimento e queima de dispositivos devido à atividade de um aplicativo de adware implantado neles com acesso root.

Clique por banner custa menos que um amendoim, que é a principal razão para o fluxo interminável de aplicativos exclusivos de adware – quanto mais cibercriminosos criam e distribuem, mais dinheiro eles recebem. Por último, os módulos de adware são frequentemente codificados sem levar em conta a confidencialidade dos dados transmitidos, o que significa que as solicitações para a infraestrutura do anunciante podem ser enviadas em tráfego HTTP não criptografado e conter qualquer quantidade de informações sobre a vítima, incluindo geolocalização.

Uma situação ligeiramente diferente é vista no software RiskTool, que teve a maior parcela de todas as ameaças móveis detectadas em 2018. As compras no aplicativo há muito tempo são um recurso mundial, em que o dispositivo está vinculado a uma conta vinculada a um cartão bancário. Todos os processos são transparentes para o usuário e as compras podem ser canceladas. Os aplicativos do tipo RiskTool também apresentam uma opção para os usuários comprarem acesso a novos níveis em um jogo ou uma foto de uma garota bonita, por exemplo, mas o pagamento é totalmente não transparente para o usuário. O próprio aplicativo envia um SMS para um número especial sem qualquer envolvimento do usuário e recebe uma mensagem de confirmação, à qual o RiskTool reage; Portanto, o aplicativo sabe sobre o pagamento bem-sucedido e mostra o conteúdo comprado. Mas o lançamento do conteúdo prometido permanece a critério dos criadores do aplicativo.

Como resultado, há um grande número de programas RiskTool usados para vender qualquer conteúdo, mas não requer nenhum esforço de desenvolvimento significativo – em termos de implementação técnica, o envio de um único SMS é possível para qualquer programador iniciante. Por isto, a Kaspersky não vê nenhuma razão para acreditar que a enxurrada de aplicativos de classe RiskTool e adware vá diminuir neste ano e nos próximos.

Aumento acentuado em mineradores móveis

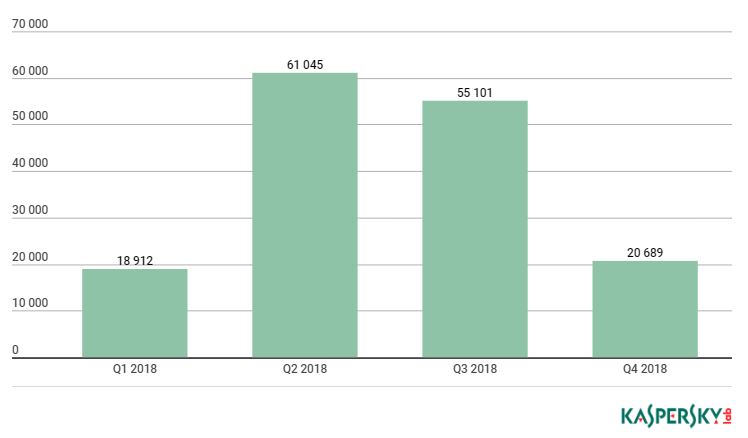

Em 2018, a Kaspersky observou um aumento de cinco vezes nos ataques usando Trojans de mineradores móveis. Esse crescimento pode ser atribuído a vários fatores:

- Os dispositivos móveis estão sendo equipados com processadores gráficos cada vez mais poderosos, tornando-os uma ferramenta mais eficaz para a mineração em criptomoedas.

- Dispositivos móveis são relativamente fáceis de infectar

- Dispositivos móveis são onipresentes

Embora os mineradores não sejam o tipo mais visível de malware móvel, a carga gerada é facilmente detectável pelo proprietário do dispositivo. E assim que o último suspeitar de atividade maliciosa, eles tomarão medidas para se livrar da infecção. Então, para compensar o fluxo de vítimas, os criminosos cibernéticos estão implantando novas campanhas de grande escala e aprimorando seus mecanismos de anti-remoção de malware.

Estatísticas

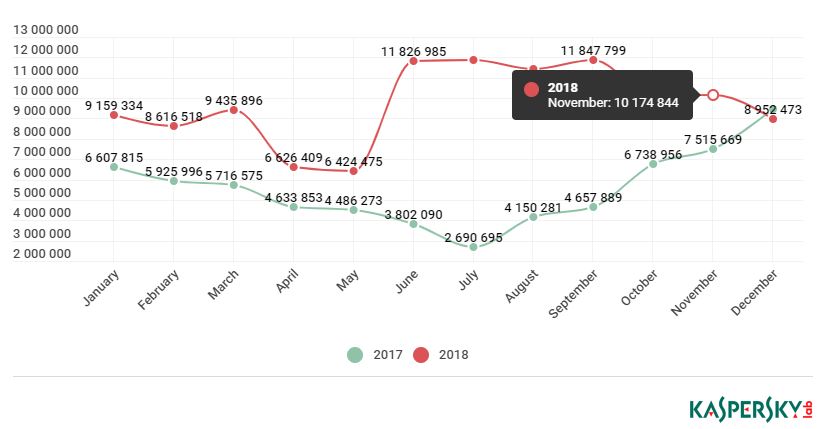

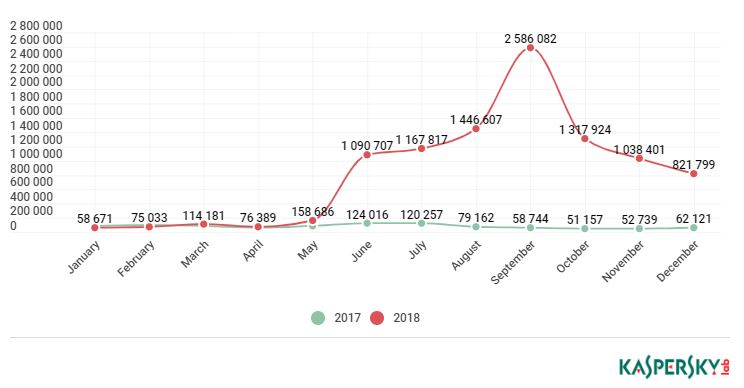

Em 2018, a Kaspersky detectou 5.321.142 pacotes maliciosos de instalação móvel, 409.774 menos que 2017, mas apesar dessa queda, em 2018 foi registrado uma duplicação do número de ataques usando softwares móveis maliciosos: 116,5 milhões (contra 66,4 milhões em 2017).

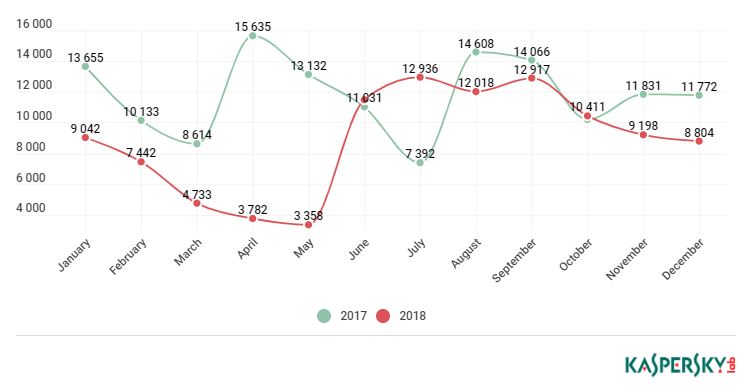

O número de usuários atacados também continuou sua trajetória ascendente. Desde o início de janeiro até o final de dezembro de 2018, a Kaspersky Lab protegeu 9.895.774 usuários únicos de dispositivos Android – um aumento de 774.000 em relação a 2017.

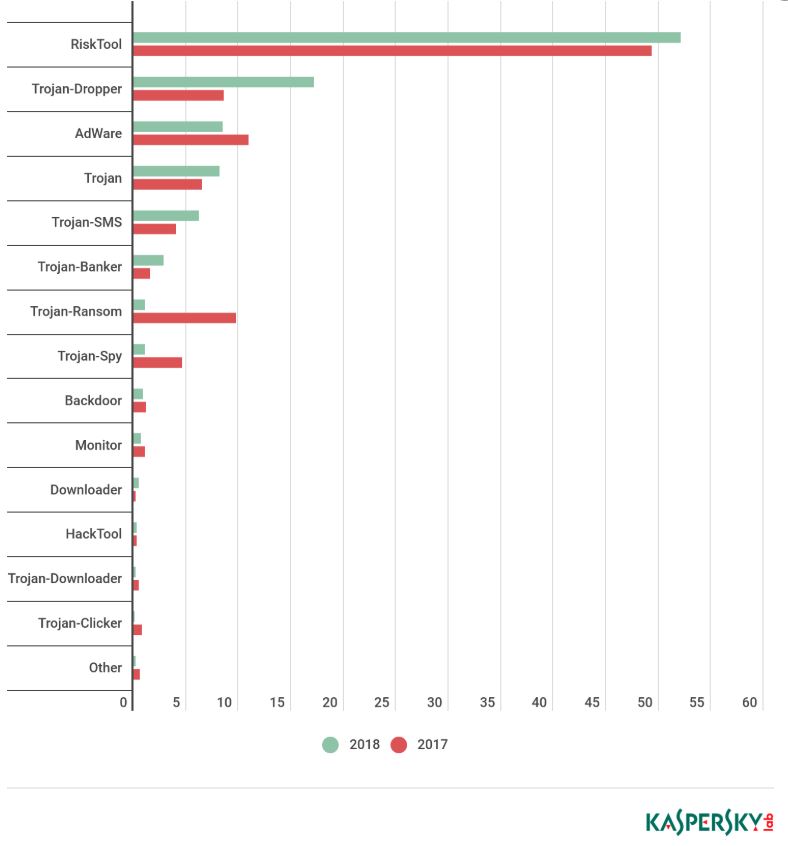

Em 2018 as ameaças do tipo Risk Tool foram de longe as mais utilizadas, seguidas pelas ameaças do Trojan-Dropper que quase dobraram sua participação de 8,63% para 17,21%. Esse crescimento reflete o apetite dos cibercriminosos em usar os Droppers para dispositivos móveis em todos os tipos de carga útil: cavalos de Troia bancários, ransomware, adware etc. o que deve continuar nas estatísticas de 2019 e nos próximo ano.

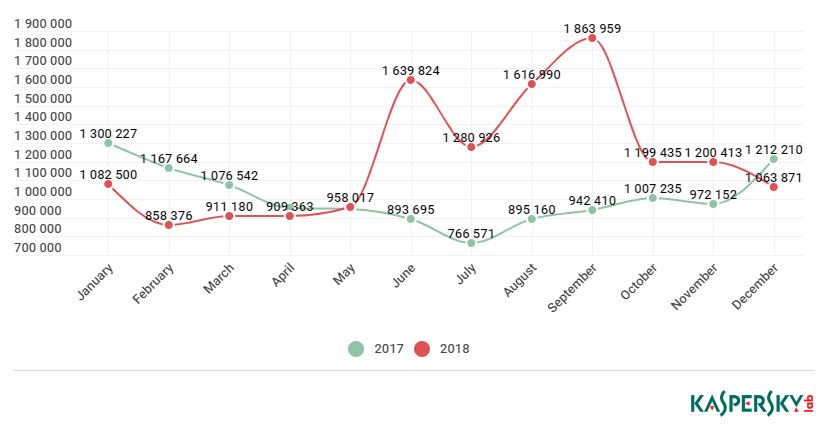

As ameças de Trojans bancários também houve um crescimento significativos com pico em setembro.

O número de ataques envolvendo ransomware móvel diminuiu gradualmente durante o primeiro semestre de 2018. No entanto, em junho de 2018, houve um aumento acentuado no número de ataques, quase 3,5 vezes.

Conclusão

Há sete anos, segundo a Kaspersky Labs o mundo das ameaças móveis vem evoluindo constantemente, não apenas em termos de número de programas maliciosos e refinamento tecnológico de cada nova modificação de malware, mas também devido às crescentes maneiras pelas quais dinheiro e informações valiosas podem ser adquiridas usando dispositivos móveis.

As estatísticas mostram que uma relativa calmaria em certos tipos de malware pode ser seguida por uma epidemia de outros tipos, por isto é importante estarmos sempre atentos, e não ignorarmos estas ameaças uma vez que nossas empresas estão cada vez mais investindo em tecnologias móveis, seja para produtividade da empresa ou para melhor atender os clientes que, devido ao crescente potencial computacional e comodidade dos dispositivos móveis, cada vez mais migram de pc/notebook para tablets e celulares.

Fonte: Kaspersky Labs

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Vulnerabilidade permite DoS no Servidor IIS Microsoft

- Adware, Trojans e backdoors ameaçam o setor de Educação

- Berghem traz ao Brasil novas soluções de cybersecurity

- Servidores JIRA mal configurados vazam informações sobre usuários e projetos

- 21 aplicativos antivírus Android apresentam sérias vulnerabilidades

- PWC Grécia recebe multa de €150Mil por violar GDPR

- Vazamento da Capital One é uma das maiores violações dos EUA

- 90% dos usuários do iPhone Enterprise expostos à iMessage Spy Attack

- SecOps ou DevSecOps – que bicho é este ? pra que serve?

- Microsoft lança patch para vulnerabilidade similar ao Spectre e Meltdown

- Falhas no chipset da Qualcomm expõem milhões de dispositivos Android à hackers

5 Trackbacks / Pingbacks