Uni-duni-tê? Como operadores de ransomware escolhem suas vítimas

A maioria dos ataques de ransomware é oportunista, não direcionada a um setor ou região específica

Sophos Counter Threat Unit Research Team

Pesquisadores da Counter Threat Unit (CTU) são frequentemente questionados sobre grupos de ransomware que representam ameaça a organizações de setores específicos ou localizações geográficas determinadas. Essas perguntas geralmente surgem após a publicação de relatórios de terceiros que destacam como um determinado grupo de ransomware estaria “mirando” um setor específico. Os grupos da CTU compreendem essas preocupações, mas sustentam que focar a defesa contra grupos específicos não é a melhor forma de evitar se tornar uma vítima de ransomware. Como a maioria dos ataques de ransomware é oportunista, as organizações devem, em vez disso, considerar como se preparar da melhor forma para qualquer ataque de ransomware ou roubo de dados, independentemente de quem sejam os perpetradores.

A forma como os agentes de ameaça escolhem suas vítimas e implantam ransomware depende de suas motivações. Cibercriminosos querem ganhar dinheiro, portanto, todas as organizações são potenciais vítimas desses grupos. Em contraste, atores patrocinados por Estados utilizam ransomware para fins destrutivos, para ocultar atividades de espionagem, para gerar receita ou para alcançar uma combinação desses objetivos. Cada um desses grupos, portanto, possui um perfil de ameaça distinto, e as organizações em risco podem variar significativamente.

Cibercrime

Ataques motivados por dinheiro são, de longe, as operações de ransomware mais prevalentes. Como os agentes de ameaça vitimizam qualquer organização à qual consigam acesso, empresas de todos os setores e localizações estão em risco.

Embora alguns grupos possam optar por explorar acessos disponíveis em empresas de maior faturamento acreditando que isso resultará em pagamentos mais elevados, a telemetria de clientes da Sophos revela que a maioria das tentativas de implantação de ransomware ocorre em pequenas organizações. Essas empresas tendem a ser mais suscetíveis a comprometimentos devido a orçamentos limitados de cibersegurança e à ausência de equipes internas dedicadas à segurança.

Acesso oportunista para ganho financeiro

As operações de ransomware com motivação financeira são quase totalmente oportunistas e baseadas no acesso disponível. Esse acesso pode ter sido obtido por meio de malware em campanhas de phishing, credenciais capturadas por infostealers ou exploração de vulnerabilidades em serviços expostos à internet. Independentemente do método, a abordagem é aleatória e não direcionada. Por isso, os pesquisadores da CTU evitam usar o termo “direcionamento” ao falar sobre ataques, preferindo o termo “vitimização” para descrever o processo de seleção das vítimas.

Qualquer triagem realizada provavelmente envolve a avaliação de quais potenciais vítimas não atacar, em vez de quais atacar. Por exemplo, a maioria dos grupos de ransomware da Rússia e do Leste Europeu evita deliberadamente comprometer organizações na Rússia ou em outros países da Comunidade dos Estados Independentes (CEI) e cada vez mais membros do bloco econômico BRICS, para evitar a atenção das autoridades russas ou alinhadas à Rússia. Alguns grupos também podem procurar evitar ataques a organizações dos setores de saúde ou de infraestrutura crítica, provavelmente para evitar pressão internacional sobre as autoridades locais para agir, embora frequentemente justifiquem essa postura com argumentos éticos ou morais grandiosos e questionáveis.

O setor bancário é um bom exemplo da natureza oportunista dos ataques de ransomware. Bancos são organizações de alto faturamento, e uma interrupção causada por ransomware seria um forte incentivo para o pagamento de resgates. Teoricamente, esses fatores os tornariam alvos prioritários. No entanto, os pesquisadores da CTU observam pouquíssimos bancos sendo vítimas de ransomware. Isso provavelmente se deve ao fato de ser um setor altamente regulado, com padrões obrigatórios de cibersegurança que eliminam desvantagens competitivas. Como resultado, há investimentos consistentes, estruturas de controle bem definidas, perímetros bem defendidos e redes projetadas para limitar oportunidades de comprometimento.

Organizações que operam em setores não regulados são mais suscetíveis a ataques oportunistas porque a adoção de práticas robustas de cibersegurança não é incentivada da mesma forma. Por exemplo, o reforço da segurança no setor industrial aumenta a base de custos da empresa e torna os produtos de concorrentes relativamente mais baratos.

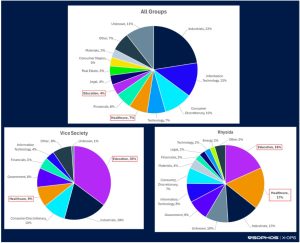

Quando organizações de um determinado setor são vitimizadas por um grupo específico, isso provavelmente é resultado da exploração de uma vulnerabilidade em um serviço amplamente adotado nesse setor. Empresas do mesmo segmento tendem a possuir estruturas de segurança semelhantes. Existem exceções, no entanto. Alguns grupos podem vitimizar organizações de setores que acreditam ter maior probabilidade de pagar resgates. Por exemplo, afiliados do Conti atacaram deliberadamente hospitais durante a pandemia de COVID-19 acreditando que isso aumentaria as chances de pagamento. O grupo GOLD VICTOR, responsável pelas operações de ransomware Vice Society e Rhysida, demonstra clara preferência por vitimizar organizações dos setores de saúde e educação, provavelmente pelo mesmo motivo (ver Figura 1). Ainda assim, nos seis meses anteriores a 31 de dezembro de 2025, o Rhysida representou menos de 1% do total de vítimas listadas em todos os sites de vazamento. A vitimização por ransomware continua sendo, em sua maioria, aleatória.

Figura 1: Setores vitimizados por todos os grupos de ransomware de 1º de maio de 2021 a 31 de dezembro de 2025, comparados com o recorte específico de Vice Society e Rhysida

A triagem de vítimas provavelmente varia amplamente entre os grupos, baseando-se em maturidade, expertise e apetite ao risco. O modelo de afiliados em esquemas de ransomware-as-a-service (RaaS) tornou esse processo muito menos previsível. Embora afiliados de um mesmo esquema possam compartilhar um playbook, eles também migram entre diferentes operações em busca das melhores condições, o que dificulta a atribuição e a antecipação de atividades de intrusão.

Ao recrutar afiliados, alguns grupos estipulam condições como a proibição de ataques à determinados setores e regiões, além de exigências de faturamento mínimo das vítimas para garantir que o tempo investido no ataque resulte em um pagamento lucrativo. No entanto, é quase certo que alguns afiliados inexperientes não realizem triagem alguma e provavelmente só percebam quem vitimizaram depois de roubar dados e implantar o ransomware. Se um atacante não avalia adequadamente o impacto potencial, a implantação do ransomware pode causar danos devastadores por acidente. Por exemplo, é altamente improvável que o afiliado do Qilin que implantou ransomware na Synnovis em junho de 2024 soubesse que isso resultaria em danos tão significativos às operações do NHS (Sistema Nacional de Saúde) em Londres.

Comprometimento da cadeia de suprimentos

Alguns agentes de ameaça focam no comprometimento da cadeia de suprimentos, o que pode fazer com que operações de ransomware ou roubo de dados pareçam direcionadas quando não são. Por exemplo, o grupo GOLD TAHOE, operador do ransomware Clop, cria deliberadamente exploits para vulnerabilidades zero-day em serviços de transferência gerenciada de arquivos (MFT) para roubar dados e mantê-los sob resgate. O grupo não está deliberadamente mirando organizações específicas; as vítimas simplesmente utilizam o serviço explorado e acabam envolvidas no ataque.

Como a exploração e o roubo de dados ocorrem em larga escala e de forma automatizada, qualquer triagem acontece após a coleta dos dados e a identificação das vítimas. É possível que o GOLD TAHOE priorize a extorsão de determinadas empresas, possivelmente com base em faturamento ou setor, mas as exigências de resgate parecem genéricas e pouco focadas. Ainda assim, esse tipo de atividade tecnicamente sofisticada é atípica para grupos de cibercriminosos.

Reconhecimento e prestígio

Outra motivação em operações de ransomware que pode alterar a dinâmica de seleção de vítimas é o reconhecimento entre pares. Por exemplo, não está claro como o Scattered Spider — um coletivo disperso de jovens indivíduos que os pesquisadores da CTU acompanham como GOLD HARVEST — escolhe quais organizações vitimizar. No entanto, a motivação central dos membros do grupo não é necessariamente o ganho financeiro. Assim como grupos anteriores como GOLD RAINFOREST (também conhecido como Lapsus$) e LulzSec, os ataques parecem ser realizados por prestígio e notoriedade, e não por dinheiro, o que explica o impacto frequente em organizações de alto perfil.

O GOLD HARVEST demonstrou elevada capacidade operacional. Ao comprometer credenciais do serviço de identidade Okta, por exemplo, os agentes de ameaça conseguiram posteriormente atacar empresas que dependiam do Okta para autenticação.

Parte do modus operandi do grupo envolve seleção de alvos que não depende de acesso oportunista, como ocorre com outros grupos criminosos. Os membros do coletivo, predominantemente falantes nativos de inglês, tentam obter acesso às organizações escolhidas por meio de engenharia social, ligando para equipes de help desk para redefinir senhas ou registrar dispositivos de autenticação multifator (MFA). Eles nem sempre obtêm sucesso, mas isso representa uma ameaça diferente da dos grupos tradicionais de ransomware.

Ainda assim, é possível que o grupo também explore oportunidades de acesso disponíveis. Embora os pesquisadores da CTU não tenham informações privilegiadas sobre os ataques, circularam rumores de que o fornecedor terceirizado de TI Tata Consulting Services (TCS) teria tido participação nos ataques à Marks & Spencer (M&S) e à Co-op em 2025. A TCS negou que seus sistemas ou usuários tenham sido comprometidos.

Construção de marca

Operadores de RaaS podem ser motivados a construir sua marca para atrair afiliados. Para isso, podem incentivar ataques a qualquer organização, independentemente da probabilidade de pagamento, a fim de inflar o número de vítimas e tornar o esquema aparentemente mais impactante. Essa abordagem cria um dilema: como gerar impacto suficiente para atrair afiliados sem causar danos excessivos que atraiam atenção indesejada das autoridades?

A maioria dos grupos busca apenas ganhar dinheiro, portanto, atacar organizações que representem risco às suas operações é uma estratégia ruim. Assim, o processo de triagem tende a evitar organizações de alto perfil (como hospitais e instituições de caridade). Além disso, o grande número de agentes de ameaça pouco qualificados envolvidos em ataques de ransomware faz com que o cenário seja dominado por intrusões de alto volume e baixa “qualidade”, com impacto reduzido sobre as vítimas. Esse menor impacto pode ajudar a explicar por que a taxa de pagamento de resgates continua caindo.

Ransomware patrocinado por Estados

Operações de ransomware patrocinadas por Estados geralmente não são oportunistas, mas deliberadamente direcionadas a organizações específicas. O direcionamento é fortemente influenciado pela motivação e pelos objetivos operacionais dos agentes de ameaça. Essas operações representam uma parcela muito pequena do volume total de ataques de ransomware.

Os pesquisadores da CTU observaram três motivações principais nesses ataques.

Geração de receita

Grupos patrocinados por Estados focados em gerar receita tendem a ser menos seletivos do que aqueles motivados por outros objetivos. Diversos grupos norte-coreanos experimentaram ataques de ransomware para geração de receita, variando desde o uso direcionado de ransomwares como o Maui até o ransomware indiscriminado WCry (também conhecido como WannaCry). As vítimas conhecidas frequentemente pertencem ao setor de saúde, o que pode indicar uma escolha deliberada de um governo pouco preocupado com riscos à vida ou consequências legais, e que acredita que organizações de saúde têm maior probabilidade de pagar resgates.

De forma semelhante, ataques conduzidos pelo grupo iraniano COBALT MIRAGE demonstraram uma combinação incomum de vínculos com operações estatais e um direcionamento sem alinhamento estratégico claro com interesses governamentais. Investigações posteriores identificaram entidades do setor privado no Irã ligadas à Guarda Revolucionária Iraniana (IRGC), que utilizaram técnicas semelhantes para conduzir ataques de ransomware em benefício próprio.

Cortinas de fumaça para ocultar outras atividades

Alguns atores patrocinados por Estados, como o grupo chinês BRONZE STARLIGHT, utilizam ransomware como cobertura para espionagem. A criptografia dos sistemas obscurece vestígios forenses da intrusão, enquanto a narrativa de ransomware desvia a atenção dos investigadores dos verdadeiros objetivos do ataque. Nesses casos, a implantação do ransomware é direcionada e conduzida como qualquer operação estatal: focada e persistente.

Disrupção, assédio e influência

O ransomware é uma ferramenta altamente disruptiva e, portanto, útil para agentes que desejam prejudicar operações em países considerados hostis. Isso pode dificultar a atribuição e a identificação da motivação real. Por exemplo, os pesquisadores da CTU inicialmente atribuíram um ataque de ransomware DarkBit contra uma organização do Oriente Médio a um grupo financeiramente motivado (GOLD AZTEC), mas posteriormente reclassificaram a motivação como estatal após novas evidências sobre o histórico de alvos e as técnicas utilizadas, renomeando o grupo para COBALT AZTEC.

Outros grupos iranianos, como COBALT SAPLING, COBALT MYSTIQUE e COBALT SHADOW, se escondem atrás de falsas personas hacktivistas para atacar organizações específicas em Israel e na Albânia com ransomware disruptivo e roubo de dados.

De forma semelhante, a Rússia lançou múltiplas ondas de ataques de ransomware contra o setor financeiro ucraniano antes de 2022, sendo o caso mais conhecido o NotPetya. Embora algumas organizações afetadas tenham tentado recuperar seus sistemas pagando resgates, os agentes de ameaça não forneceram ferramentas de descriptografia, pois não buscavam ganho financeiro nem a construção de reputação.

Embora o ganho financeiro não seja a principal motivação nesses ataques, é plausível — e provável — que alguns grupos patrocinados por Estados participem de negociações de resgate como uma atividade secundária lucrativa. Grupos iranianos, em particular, já vazaram detalhes de negociações para amplificar a visibilidade dos ataques, causar danos políticos adicionais às vítimas e enfraquecer o governo de Israel, adicionando mais complexidade ao processo de atribuição.

Conclusão

A maioria dos ataques de ransomware é oportunista e conduzida por cibercriminosos com motivação financeira. Os agentes de ameaça exploram o acesso que já possuem, em vez de tentar obter acesso a alvos prioritários. Qualquer triagem de vítimas, quando ocorre, acontece após o acesso ter sido obtido. Assim, as organizações são vitimizadas e não necessariamente direcionadas.

Embora alguns grupos de ransomware e seus afiliados sejam altamente capacitados e outros menos sofisticados, ataques de qualquer grupo podem causar impactos significativos. Por isso, defensores de rede devem focar nas ferramentas e nas táticas, técnicas e procedimentos (TTPs) utilizados por todos os grupos de ransomware, considerando as pilhas tecnológicas presentes em seus ambientes.

Os pesquisadores da CTU reiteram suas recomendações de defesa contra ransomware porque, em praticamente todas as intrusões analisadas, as vítimas não seguiram as orientações. Isso não significa que a implementação seja simples — os ambientes costumam ser complexos e difíceis de gerenciar —, mas essas medidas devem estar no topo da lista de prioridades de qualquer organização:

- A aplicação de patches em serviços expostos à internet impede que sejam identificadas em varreduras rotineiras para localizar vulnerabilidades.

- A implementação robusta de MFA, preferencialmente resistente a phishing, em todas as contas de usuários impede o uso indevido de credenciais roubadas.

- O uso de soluções de detecção e resposta de endpoint (EDR) aumenta significativamente as oportunidades de detecção e remediação.

- A manutenção de backups imutáveis permite uma recuperação mais rápida após incidentes de ransomware, possibilitando o retorno às operações normais o quanto antes.

Clique e fale com representante oficial Sophos

Clique e fale com representante oficial Sophos

Veja também:

- Sophos Endpoint: Grandes melhorias de desempenho

- Sophos anuncia proteção integrada para trabalho híbrido e adoção segura de IA

- Sophos revela queda nas tentativas de ransomware e aumento em roubo de dados

- PREVISÕES DA SOPHOS 2026

- Sophos acelera crescimento e liderança na América Latina

- Sophos anuncia evolução de seu portfólio de operações de segurança

- Sophos adquiri Secureworks

- Relatório da Sophos detalha operações de cibercriminosos baseados na China

- Sophos lança nova série XGS e atualiza software de firewalls para desktops

- Sophos nomeada líder no IDC MarketScape 2024

Be the first to comment