TJRS é atacado com Ransomware REvil com resgate de US$ 5 Milhões. Sistema judiciário brasileiro do Rio Grande do Sul atingido pelo ransomware REvil.

O Tribunal de Justiça do Estado do Rio Grande do Sul (TJRS), sistema judiciário do estado do Rio Grande do Sul, foi atingido ontem por um ataque de ransomware REvil que criptografou arquivos de funcionários e forçou os tribunais a desligar sua rede.

O ataque teria começado por volta das 11h da manhã do dia 28, quarta-feira, quando os funcionários descobriram repentinamente que todos os seus documentos e imagens não estavam mais acessíveis e notas de resgate apareceram em seus desktops Windows.

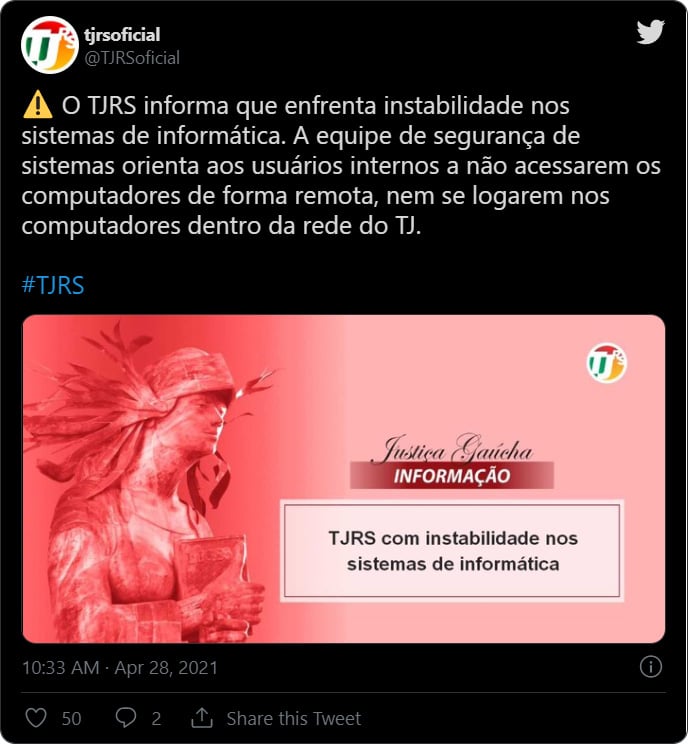

Logo após o início do ataque, a conta oficial do Twitter do TJRS alertou os funcionários para não fazerem login nos sistemas da rede do TJ localmente ou por acesso remoto. “O TJRS informa que enfrenta instabilidade nos sistemas de informática. A equipe de segurança dos sistemas orienta os usuários internos a não acessar computadores remotamente, nem fazer login em computadores da rede do TJ”, twitou a Justiça do TJRS.

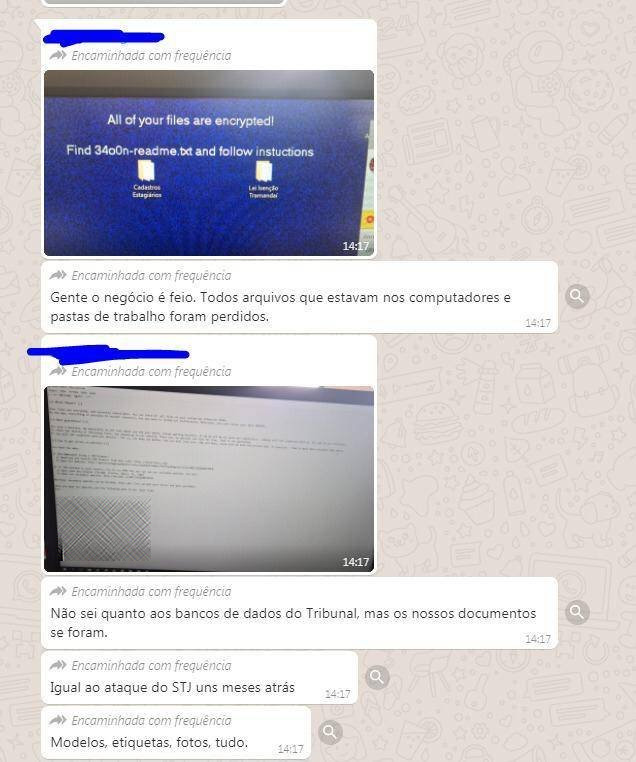

Os cibercriminosos estariam pedindo o equivalente a US$ 5 milhões em criptomoedas para fornecer as chaves que podem decodificar o conteúdo criptografado em servidores e estações de trabalho. Funcionários que tentaram utilizar remotamente recursos na rede do tribunal descobriram que o conteúdo buscado não estava mais disponível – textos, imagens, modelos de documentos jurídicos, tudo havia sido criptografado. Eles passaram a ver uma tela azul com texto em inglês informando que deviam procurar uma nota de resgate no arquivo 34o0n-readme.txt: “All of your files are encrypted! Find 34o0n-readme.txt and follow instructions”.

Um pesquisador de segurança brasileiro conhecido como Brute Bee compartilhou uma captura de tela com a BleepingComputer de funcionários compartilhando as notas de resgate e discutindo o ataque entre si.

Captura de tela das notas de resgate do ataque

Segundo o CISO Advisor, o especialista Maurício Correa, do Xlabs, empresa de cibersegurança do Rio Grande do Sul, suspeita que o ataque possa ter sido feito por meio do comprometimento de servidores de VPN não atualizados, como já aconteceu em outros países: “Há relatos de ataques a essas VPNs, de modo que depois os criminosos têm acesso a servidores que não estão expostos à internet mas a uma VPN vulnerável, particularmente as não atualizadas da Citrix e da Fortinet”. Embora os fornecedores já tenham corrigido as vulnerabilidades, muitos clientes dessas e de outras VPNs, como Pulse por exemplo, deixaram de fazer atualizações e por isso elas permanecem vulneráveis aos ataques.

Em entrevista à reportagem do Correio do Povo, Vagner Rafael Christ, especialista em segurança da informação na Netfive, de Porto Alegre, explicou que ainda “não se sabe detalhes de qual variante do ransomware está sendo utilizado para atacar os sistemas do TJRS”. Segundo ele, as equipes estão trabalhando dia e noite para tentar identificar o chamado “paciente 0” na esperança de obter mais detalhes deste malware. “Existe a possibilidade desta ser uma variante nunca antes vista, o que dificulta a ação dos especialistas na contenção da infecção”, pontuou.

“Os relatórios de riscos globais apontam ataques cibernéticos como uma das principais ameaças para a interrupção de negócios no mundo todo. É necessário que as empresas invistam em medidas de prevenção, podendo ser técnicas, culturais ou processos e medidas de recuperação, para garantir que os dados serão recuperados (mesmo que demorem um certo tempo), entendendo que um ataque cibernético não é uma questão de ‘se’ acontecer mas ‘quando’ ele vai acontecer”, afirmou.

Ransomware REvil

O ransomware é um subconjunto de malware no qual os dados no computador da vítima são bloqueados – normalmente por criptografia – e o pagamento é exigido antes que os dados do resgate sejam descriptografados e o acesso seja retornado à vítima. O motivo dos ataques de ransomware geralmente é monetário e, ao contrário de outros tipos de ataques, a vítima geralmente é notificada de que ocorreu uma exploração e recebe instruções sobre como se recuperar do ataque.

O pagamento geralmente é exigido em uma moeda virtual, como o bitcoin , para que a identidade do criminoso cibernético não seja conhecida. Em muitos casos, o pedido de resgate vem com um prazo e se a vítima não paga a tempo, os dados são perdidos para sempre. Outros ataques instalam malwares no sistema do computador, onde deixa a máquina infectada mesmo após o resgate pago e os dados liberados.

Embora inicialmente focado em sua maioria em computadores pessoais, cifragem por ransomware tem usuários alvo cada vez mais nas operações de negócios, pois as empresas muitas vezes, pagam mais para desbloquear os sistemas críticos e retomar as operações diárias da empresa e de seus funcionários.

O REvil não é um ransomware operado por uma pessoa ou uma gangue. Na verdade ele é uma plataforma de ransomware cujo autor ou autores vendem o acesso a quem quiser.

Assim, o REvil na verdade atrai afiliados para distribuir o ransomware. Como parte do acordo com esses afiliados, os desenvolvedores do ransomware dividem a receita obtida com o pagamento do resgate. É difícil, segundo os pesquisadores, apontar a localização exata dos desenvolvedores, mas acredita-se que eles estejam baseados na Rússia, devido ao fato de que o grupo não tem como alvo organizações russas ou aquelas em países do antigo bloco soviético.

O REvil já atacou empresas grandes. Na semana passada, por exemplo, atacou a Quanta Computer, um fornecedor terceirizado da Apple em Taiwan, que é na verdade uma das maiores fabricantes de laptops do mundo.

Em março a Acer foi atingido pelo ransomware REvil, mas a Acer disse em um comunicado que ‘relatou às autoridades competentes situações anormais recentes observadas .’ No entanto, não confirmou um ataque de ransomware.

No banco chileno BancoEstado, O ransomware criptografou a maioria dos servidores e estações de trabalho da empresa. O BancoEstado, único banco comercial estatal do Chile, sofreu um ataque cibernético e as autoridades do banco disseram ter encontrado o “software malicioso” em seus sistemas e que estariam investigando o incidente, mas que os fundos dos clientes não foram afetados.

REvil, também conhecido como Sodinokibi, foi identificado pela primeira vez pelo Cisco Talos em 2019 e manteve um nível significativo de atividade nos anos desde então.

Fonte: BleepingComputer & CISO Advisor & Correio do PovoVeja também:

- Backdoor RotaJakiro no Linux passou despercebido

- Bug no kernel do Linux abre portas para ataques cibernéticos mais amplos

- Cibersegurança e o caminho para uma vida equilibrada

- CVE-2021-28310 Vulnerabilidade Zero Day Desktop Window Manager

- Sophos lança firewall da série XGS com inspeção de TLS

- Incidentes cibernéticos em destaque no mês de março

- A Privacidade está Morta ? Quem não teve dados violados que atire a primeira pedra.

- Google FLoC é nova tecnologia de rastreamento

- Ferramenta Guardicore Infection Monkey oferece avaliação Zero Trust para ambientes AWS

- Projeto sobre crimes cibernéticos retorna à apreciação do Senado

- Vazamento do BGP afeta milhares de redes e sites globalmente

6 Trackbacks / Pingbacks