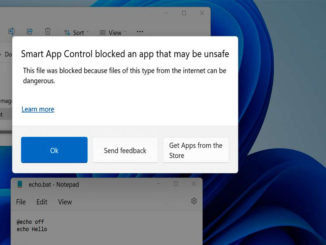

Windows 11 Smart App Control bloqueia arquivos usados para enviar malware

Windows 11 Smart App Control bloqueia arquivos usados para enviar malware. Smart App Control vem com suporte para bloquear vários tipos de arquivos que os agentes de ameaças adotaram recentemente. O Smart App Control, um […]