Phishing é o principal método de acesso inicial ao ambiente. Cisco Talos aponta que phishing continua sendo o principal método de acesso inicial, responsável por 33% dos ataques de segurança

O relatório de incidentes destaca as principais tendências de cibercrimes observados ao longo do segundo trimestre de 2025

O relatório trimestral da Cisco Talos aponta que o phishing continuou sendo o principal método de acesso inicial, aparecendo em um terço de todos os incidentes — mesmo com uma queda de 50% em relação ao trimestre anterior. Os agentes de ameaça, em 75% dos casos, exploraram contas de e-mail internas comprometidas ou de parceiros comerciais confiáveis para enviar e-mails maliciosos, contornando os controles de segurança e conquistando a confiança das vítimas.

O objetivo da maioria dos ataques de phishing observados demonstrava ser a coleta de credenciais, sugerindo que os cibercriminosos podem considerar a intermediação de credenciais comprometidas como mais simples, confiável e lucrativa do que outras atividades, como a engenharia de um pagamento financeiro ou o roubo de dados proprietários.

Os incidentes de ransomware e pré-ransomware representaram metade de todos os ataques no segundo trimestre, semelhante ao mesmo período anterior. O relatório de incidentes da Talos (Talos IR) respondeu ao ransomware Qilin pela primeira vez, identificando ferramentas e táticas, técnicas e procedimentos (TTPs) não relatados anteriormente, incluindo um novo método de roubo de dados. As observações da atividade do Qilin indicam uma potencial expansão do grupo e/ou um aumento no ritmo operacional em um futuro próximo, justificando como uma ameaça a ser monitorada.

Além disso, os cibercriminosos de ransomware utilizaram uma versão desatualizada do PowerShell, o PowerShell 1.0, em um terço dos engajamentos de ransomware e pré-ransomware neste trimestre, provavelmente para evitar a detecção e ganhar mais flexibilidade para suas capacidades ofensivas.

Como os ataques de phishing ocorrem

No segundo trimestre, o phishing foi usado como ponto de entrada em aproximadamente 33% dos incidentes, uma queda em relação aos 50% anteriores, possivelmente devido à redução de campanhas de vishing que espalharam ransomwares como Cactus e Black Basta. Em 75% dos casos de phishing, os atacantes usaram contas de e-mail comprometidas de dentro da empresa ou de parceiros confiáveis para enviar mensagens maliciosas. Isso ajudou a burlar defesas e ganhar a confiança das vítimas. Em um caso, e-mails de um parceiro legítimo redirecionaram usuários a uma página falsa do Microsoft O365, onde os atacantes buscaram roubar credenciais e tokens de autenticação.

No entanto, o trimestre anterior apresentou uma campanha dominante de phishing por voz, que teve uma presença significativamente menor neste trimestre, o que pode ter contribuído para esse declínio. Os criminosos usam uma conta legítima e confiável que oferece inúmeras vantagens ao invasor, como a possibilidade de contornar os controles de segurança de uma organização e parecer mais confiável para o destinatário.

O relatório apresenta, por exemplo, um caso em que os e-mails de phishing utilizavam links maliciosos que direcionaram as vítimas para uma página falsa de login do Microsoft Office 365, que solicitava aos visitantes a autenticação multifator (MFA), – um recurso de segurança que adiciona uma camada extra de proteção ao seu acesso a serviços e aplicações da Microsoft – para que o invasor pudesse roubar as credenciais e os tokens de sessão dos usuários.

O levantamento da Cisco Talos identificou também que, embora, a tática de aproveitar contas de e-mail válidas comprometidas seja frequentemente associada a ataques de comprometimento de e-mail comercial, essa observação sugere que os cibercriminosos podem considerar a intermediação de credenciais comprometidas mais lucrativas do que tentar manipular um alvo para fazer um pagamento financeiro, por exemplo. Além disso, não incluir uma solicitação financeira no corpo do e-mail provavelmente torna o e-mail menos suspeito para a vítima, aumentando potencialmente as chances de um ataque bem-sucedido.

As tendências de ransomware

O estudo aponta ainda que os incidentes de ransomware e pré-ransomware representaram metade de todos os engajamentos neste trimestre, semelhante ao trimestre anterior. O relatório de incidentes observou pela primeira vez os ransomwares Qilin e Medusa, além de responder ao ransomware Chaos já detectado anteriormente. A atividade do ransomware Qilin mostrou táticas, técnicas e procedimentos dos cibercriminosos não relatados anteriormente e sugeriu um aumento no ritmo operacional.

A Cisco Talos observou especificamente que os operadores utilizaram um criptografador suspeito, compilado de forma personalizada, com credenciais de usuário da vítima codificadas, infraestrutura de comando e controle (C2) hospedada pela Backblaze e a ferramenta de transferência de arquivos CyberDuck, um método de roubo de dados não associado anteriormente a esse agente de ameaça ou suas afiliadas. Os cibercriminosos provavelmente utilizaram credenciais válidas roubadas para obter acesso inicial e, em seguida, utilizaram uma combinação de soluções comerciais de monitoramento e gerenciamento remoto (RMM) para facilitar a movimentação lateral e o armazenamento de dados, incluindo recursos como TeamViewer, VNC, AnyDesk, Chrome Remote Desktop, Distant Desktop, QuickAssist e ToDesk.

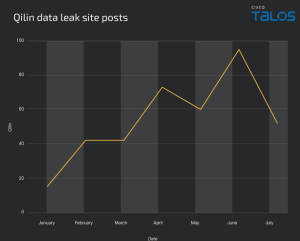

Perspectivas: A análise da Cisco Talos para a atividade Qilin deste trimestre indica uma potencial expansão do grupo de afiliadas e/ou um aumento no ritmo operacional. O relatório registrou também um aumento na atividade de ransomware na Qilin, mas que não foi incluído nestas estatísticas, uma vez que a pesquisa ainda estava em andamento, após o encerramento do trimestre. As publicações no site de vazamento de dados do grupo cibercriminoso mostram uma duplicação das divulgações desde fevereiro de 2025, sugerindo que esta é uma ameaça de ransomware a ser monitorada em um futuro próximo.

De acordo com o a Cisco Talos, o grupo cibernético Moonstone Sleet, que é patrocinado pelo Estado norte-coreano, teria começado a implementar o ransomware Qilin em fevereiro deste ano. Algumas empresas de segurança acreditam que afiliados do serviço de ransomware RansomHub (RaaS) — cujo site de vazamento de dados saiu do ar no início de abril de 2025 — também aderiram ao Qilin. Após a queda do site de vazamento de dados RansomHub, membros do Qilin foram observados interagindo com membros ativos do RansomHub e anunciando uma versão atualizada do Qilin, provavelmente em tentativas de recrutar novos afiliados e expandir as operações.

A segmentação de atividade dos cibercriminosos

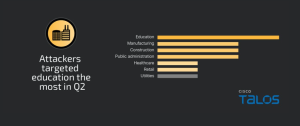

De acordo com o relatório da Talos, a educação foi o setor mais visado neste trimestre, uma mudança em relação ao trimestre anterior, quando não houve registro de nenhum engajamento direcionado a organizações educacionais.

Essa tendência está em consonância com as observações documentadas no relatório de Revisão Anual de 2024 da Cisco Talos, onde observou-se que o setor de educação sofreu o maior número de ataques de ransomware durante o mês de abril, com um alto volume de ataques também em maio e junho. Além disso, a educação também foi o setor mais visto no terceiro e quarto trimestres do ano fiscal de 2024.

O acesso inicial

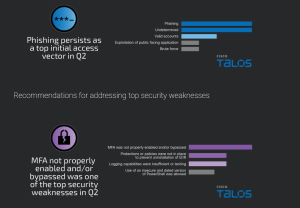

Como já mencionado, o meio mais observado para obter acesso inicial foi o phishing, seguido por contas válidas, depois a exploração de aplicativos públicos e ataques de força bruta.

Autenticação Multifator (MFA) como solução para evitar os ataques

A Cisco Talos aponta que mais de 40% dos atendimentos neste trimestre foram relacionados a problemas de autenticação multifator, incluindo a má configuração deste recurso, a ausência dele ou até mesmo, o desvio da autenticação.

Em diversos atendimentos, os cibercriminosos aproveitam produtos de MFA configurados para permitir o autoatendimento, adicionando dispositivos controlados pelo invasor como métodos de autenticação para contornar essa defesa e estabelecer um caminho de persistência.

O relatório de incidentes da Talos recomenda monitorar e alertar sobre os seguintes pontos para uma implantação eficaz de autenticação multifator: abuso de códigos de desvio, registro de novos dispositivos, criação de contas projetadas para ignorar ou serem isentas de MFA e remoção de contas do MFA.

Configurar recursos de registro robustos e centralizados em todo o ambiente

O relatório evidencia a necessidade de recursos robustos para mitigar os ataques cibernéticos, já que um quarto dos engajamentos envolveu organizações com recursos de registro insuficientes, o que dificultou os esforços investigativos. Compreender o contexto completo e a cadeia de eventos realizados por um criminoso em um host alvo é vital, não apenas para a remediação, mas também para aprimorar as defesas e abordar quaisquer vulnerabilidades do sistema no futuro.

O relatório de incidentes da Talos recomenda que as organizações implementem uma solução de Gerenciamento de Informações e Eventos de Segurança (SIEM) para um registro centralizado. Caso um cibercriminoso exclua ou modifique logs no host, o SIEM conterá os logs originais para dar suporte a uma investigação forense.

Além disso, as organizações devem implantar um firewall de aplicativo web (WAF) e habilitar o registro de fluxo para todos os endpoints no ambiente para monitoramento e detecção de ameaças em tempo real, o que pode facilitar uma resposta mais rápida a possíveis incidentes e um contexto aprimorado para esforços investigativos. Conforme destacado no último trimestre e em um blog recente, um tempo de resposta rápido é uma variável-chave que afeta a gravidade e o impacto dos ataques cibernéticos.

Confira o relatório completo da Cisco Talos neste link.

Veja também:

- Empresas investem menos de 1% em cibersegurança.

- Boom da IA nas empresas amplia riscos do uso não supervisionado

- Financeiras não protegem de forma adequada aplicações de GenAI

- 6 Passos para dar adeus à VPN

- Golpe com IA generativa que mira usuários do Kling AI

- Golpe sofisticado no Instagram sequestra contas de empresas

- ‘Hazy Hawk’ sequestra domínios respeitáveis. Você corre risco?

- Executivos de segurança sob pressão: quando o CISO vira réu

- 47% da indústria sofreram ao menos uma invasão cibernética

- Profissionais humildes e altruístas são os mais eficazes contra ataques cibernéticos

- Segurança Digital no Ecommerce e a LGPD

- Grupo de hackers ‘Scattered Spider’ agora tem como alvo companhias aéreas

Be the first to comment