Descoberto o primeiro malware de bootkit UEFI para Linux.

O primeiro bootkit UEFI voltado especificamente para sistemas Linux foi descoberto, marcando uma mudança nas ameaças de bootkit furtivas e difíceis de remover que anteriormente se concentravam no Windows.

Chamado de ‘Bootkitty’, o malware Linux é uma prova de conceito que funciona apenas em algumas versões e configurações do Ubuntu, em vez de uma ameaça completa implantada em ataques reais.

Bootkits são malwares projetados para infectar o processo de inicialização de um computador, carregando antes do sistema operacional e permitindo que ele obtenha controle sobre um sistema em um nível muito baixo.

A vantagem dessa prática é que os bootkits podem escapar das ferramentas de segurança em execução no nível do sistema operacional e modificar os componentes do sistema ou injetar código malicioso sem correr o risco de serem detectados.

Os pesquisadores da ESET que descobriram o Bootkitty alertam que sua existência é uma evolução significativa no espaço de ameaças do bootkit UEFI, apesar das implicações atuais no mundo real.

Um bootkit Linux em construção

A ESET descobriu o Bootkitty depois de examinar um arquivo suspeito (bootkit.efi) carregado no VirusTotal em novembro de 2024.

Após análise, a ESET confirmou que este foi o primeiro caso de um bootkit UEFI do Linux para ignorar a verificação de assinatura do kernel e pré-carregar componentes maliciosos durante o processo de inicialização do sistema.

O Bootkitty depende de um certificado autoassinado, portanto, não será executado em sistemas com Secure Boot habilitado e visa apenas determinadas distribuições do Ubuntu.

Além disso, deslocamentos codificados e correspondência simplista de padrões de bytes o tornam utilizável apenas em versões específicas do GRUB e do kernel, portanto, é inadequado para implantação generalizada.

A ESET também observa que o malware contém muitas funções não utilizadas e lida mal com a compatibilidade da versão do kernel, muitas vezes levando a falhas no sistema.

Fonte: ESET

A natureza bugada do malware e o fato de que a telemetria da ESET não mostra sinais do Bootkitty em sistemas ativos levaram os pesquisadores a concluir que ele está em estágio inicial de desenvolvimento.

Recursos do Bootkitty

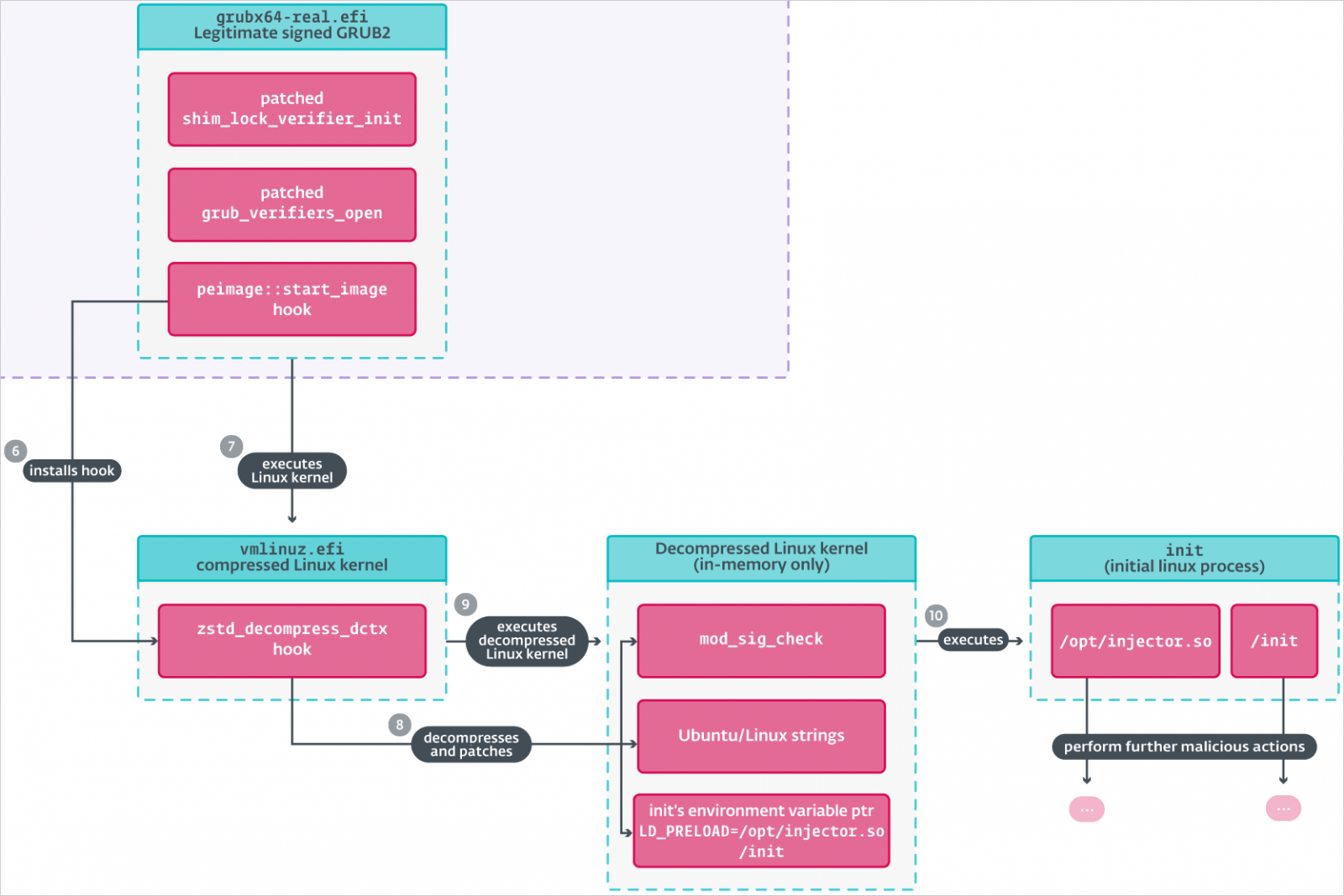

Durante a inicialização, o Bootkitty conecta os protocolos de autenticação de segurança UEFI (EFI_SECURITY2_ARCH_PROTOCOL e EFI_SECURITY_ARCH_PROTOCOL) para ignorar as verificações de integridade do Secure Boot, garantindo que o bootkit seja carregado independentemente das políticas de segurança.

Em seguida, ele conecta várias funções do GRUB como ‘start_image’ e ‘grub_verifiers_open’ para manipular as verificações de integridade do bootloader para binários, incluindo o kernel Linux, desativando a verificação de assinatura.

O Bootkitty então intercepta o processo de descompactação do kernel Linux e conecta a função ‘module_sig_check’. Isso o força a sempre retornar sucesso durante as verificações do módulo do kernel, permitindo que o malware carregue módulos maliciosos.

Além disso, ele substitui a primeira variável de ambiente por ‘LD_PRELOAD=/opt/injector.so’ para que a biblioteca maliciosa seja injetada nos processos após a inicialização do sistema.

de execução do BootkittyFonte: ESET

Todo esse processo deixa para trás vários artefatos, alguns intencionais e outros não, explica a ESET, o que é outra indicação da falta de refinamento do Bootkitty.

Os pesquisadores também observaram que o mesmo usuário que carregou o Bootkitty no VT também carregou um módulo de kernel não assinado chamado ‘BCDropper’, mas as evidências disponíveis ligam fracamente os dois.

O BCDropper descarta um arquivo ELF chamado ‘BCObserver’, um módulo do kernel com funcionalidade de rootkit que oculta arquivos, processos e abre portas no sistema infectado.

A descoberta desse tipo de malware ilustra como os invasores estão desenvolvendo malware Linux que antes era isolado no Windows, à medida que a empresa adota cada vez mais o Linux.

Indicadores de comprometimento (IoCs) associados ao Bootkitty foram compartilhados neste repositório GitHub.

Fonte BleepingComputer

Veja também:

- Proteção de dados e IA são tendências de cibersegurança em 2025

- Alerta de vulnerabilidades: Microsoft, Facebook e WordPress

- 1 milhão de jogadores em risco

- Setor financeiro é alvo principal de cibercriminosos

- Estrutura de Confiança Zero redefine a segurança do provedor de serviços gerenciados

- Golpe da CNH expõe motoristas a roubo de dados

- Campanha do Burger King fere a LGPD?

- Ameaças cibernéticas em apps de streaming móvel

- Zabbix alerta para aplicação de atualização Crítica

- Ransomware Frag Usa Falha no Veeam

- Número de ciberataques cresce 95% no Brasil

- Cresce o volume de ações na Justiça ligadas a SI

Be the first to comment