Os códigos QR ignoram o isolamento do navegador para comunicação C2 maliciosa.

A Mandiant identificou um novo método para contornar a tecnologia de isolamento do navegador e obter operações de comando e controle por meio de códigos QR.

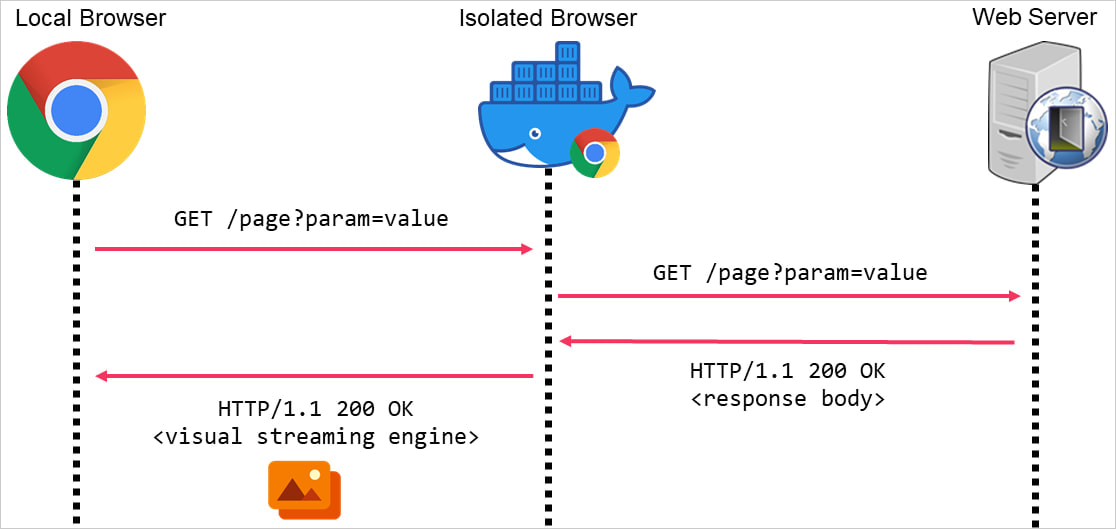

O isolamento do navegador é uma tecnologia de segurança cada vez mais popular que roteia todas as solicitações de navegador da Web local por meio de navegadores da Web remotos hospedados em um ambiente de nuvem ou máquinas virtuais.

Qualquer script ou conteúdo na página da web visitada é executado no navegador remoto e não no local. O fluxo de pixels renderizado da página é então enviado de volta ao navegador local que fez a solicitação original, exibindo apenas a aparência da página e protegendo o dispositivo local de qualquer código mal-intencionado.

Muitos servidores de comando e controle utilizam HTTP para comunicação, fazendo com que o isolamento remoto do navegador filtre o tráfego malicioso e tornando esses modelos de comunicação ineficazes.

A nova técnica da Mandiant tenta contornar essas restrições e, embora tenha algumas limitações práticas, demonstra que as proteções de segurança existentes nos navegadores estão longe de ser perfeitas, exigindo estratégias de “defesa em profundidade” que combinem medidas adicionais.

Histórico sobre C2s e isolamento do navegador

Os canais C2 permitem comunicações maliciosas entre invasores e sistemas comprometidos, dando aos atores remotos controle sobre o dispositivo violado e a capacidade de executar comandos, exfiltrar dados e muito mais.

Como os navegadores interagem constantemente com servidores externos por design, as medidas de isolamento são ativadas para impedir que invasores acessem dados confidenciais no sistema subjacente em ambientes críticos de segurança.

Isso é feito executando o navegador em um ambiente de área restrita separado hospedado na nuvem, em uma máquina virtual local ou no local.

Quando o isolamento está ativo, o navegador isolado lida com solicitações HTTP de entrada e apenas o conteúdo visual da página é transmitido para o navegador local, o que significa que scripts ou comandos na resposta HTTP nunca atingem o destino.

Isso impede que os invasores acessem diretamente as respostas HTTP ou injetem comandos maliciosos no navegador, dificultando as comunicações secretas do C2.

do navegador Fonte: Mandiant

Truque de desvio da Mandiant

Os pesquisadores da Mandiant desenvolveram uma nova técnica que pode contornar os mecanismos de isolamento existentes em navegadores modernos.

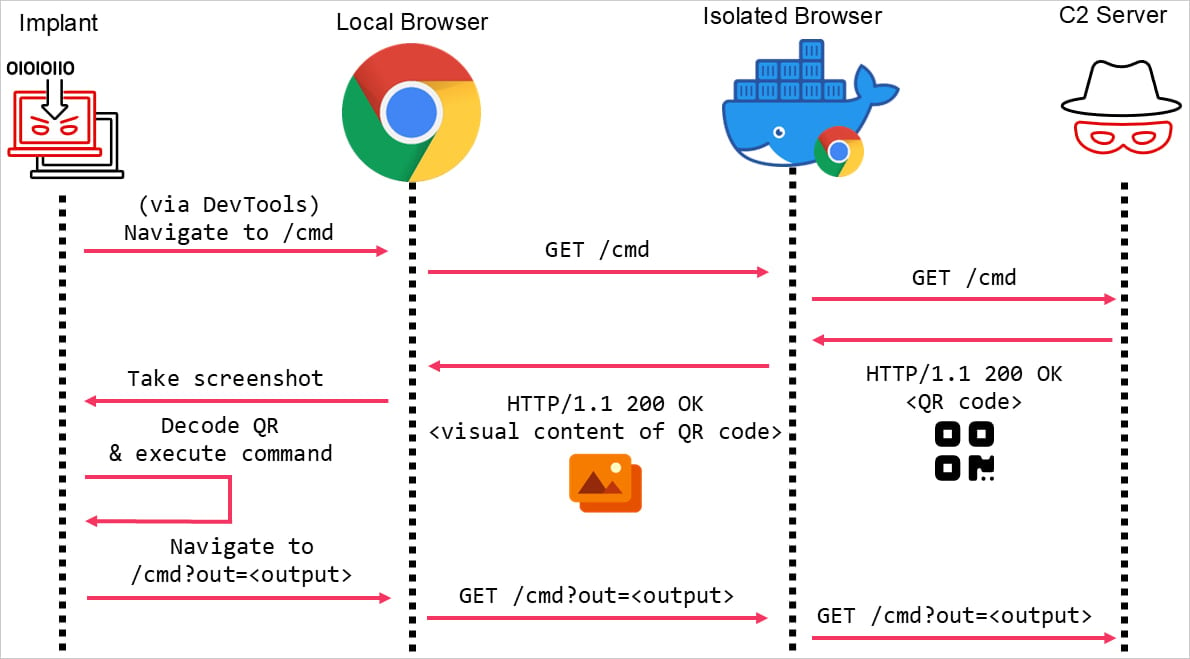

Em vez de incorporar comandos em respostas HTTP, o invasor os codifica em um código QR exibido visualmente em uma página da web. Como a renderização visual de uma página da Web não é removida durante as solicitações de isolamento do navegador, os códigos QR podem retornar ao cliente que inicia a solicitação.

No estudo da Mandiant, o navegador local da “vítima” é um cliente headless controlado por malware que já infectou o dispositivo, que captura o código QR recuperado e o decodifica para obter as instruções.

QR Fonte: Mandiant

A prova de conceito da Mandiant demonstra o ataque ao mais recente navegador Google Chrome, integrando o implante por meio do recurso External C2 do Cobalt Strike, um kit de teste de penetração amplamente abusado.

Não é perfeito

Embora o PoC mostre que o ataque é viável, a técnica não é perfeita, especialmente considerando a aplicabilidade no mundo real.

Primeiro, o fluxo de dados é limitado a um máximo de 2.189 bytes, o que representa aproximadamente 74% do máximo de dados que os códigos QR podem transportar, e os pacotes precisam diminuir ainda mais de tamanho se houver problemas ao ler os códigos QR no interpretador do malware.

Em segundo lugar, a latência precisa ser levada em consideração, pois cada solicitação leva aproximadamente 5 segundos. Isso limita as taxas de transferência de dados a cerca de 438 bytes/s, portanto, a técnica não é adequada para enviar grandes cargas úteis ou facilitar o proxy SOCKS.

Por fim, a Mandiant diz que seu estudo não considerou medidas de segurança adicionais, como reputação de domínio, verificação de URL, prevenção de perda de dados e heurística de solicitação, que podem, em alguns casos, bloquear esse ataque ou torná-lo ineficaz.

Embora a técnica C2 baseada em código QR da Mandiant seja de baixa largura de banda, ela ainda pode ser perigosa se não for bloqueada. Portanto, recomenda-se que os administradores em ambientes críticos monitorem o tráfego anormal e navegadores sem periféricos operando no modo de automação.

Fonte: BleepingComputer

Veja tambpem:

- Para o cibercrime todo dia é Black Friday ou Cyber Monday

- QNAP corrige falhas críticas no software do NAS e do roteador

- Huawei e MEC lançam programa “Mulheres para a Tecnologia Brasileira”

- Cloudflare perdeu 55% dos logs enviados aos clientes por 3,5 horas

- Descoberto o primeiro malware de bootkit UEFI para Linux

- Golpe em estações de recarga de carro elétrico

- Empresas foram atacadas 174 milhões de vezes em 12 meses

- Deloitte UK hackeada – Brain Cipher Group afirma ter roubado 1 TB de dados

- Proteção de dados e IA são tendências de cibersegurança em 2025

- Alerta de vulnerabilidades: Microsoft, Facebook e WordPress

- 1 milhão de jogadores em risco

- Setor financeiro é alvo principal de cibercriminosos

Be the first to comment