Novo Ransomware Nevada tem como alvo os sistemas Windows e VMware ESXi e parece aumentar suas capacidades rapidamente.

Uma operação de ransomware relativamente nova, conhecida como Nevada, parece aumentar suas capacidades rapidamente, pois os pesquisadores de segurança notaram uma funcionalidade aprimorada para o locaker direcionado aos sistemas Windows e VMware ESXi.

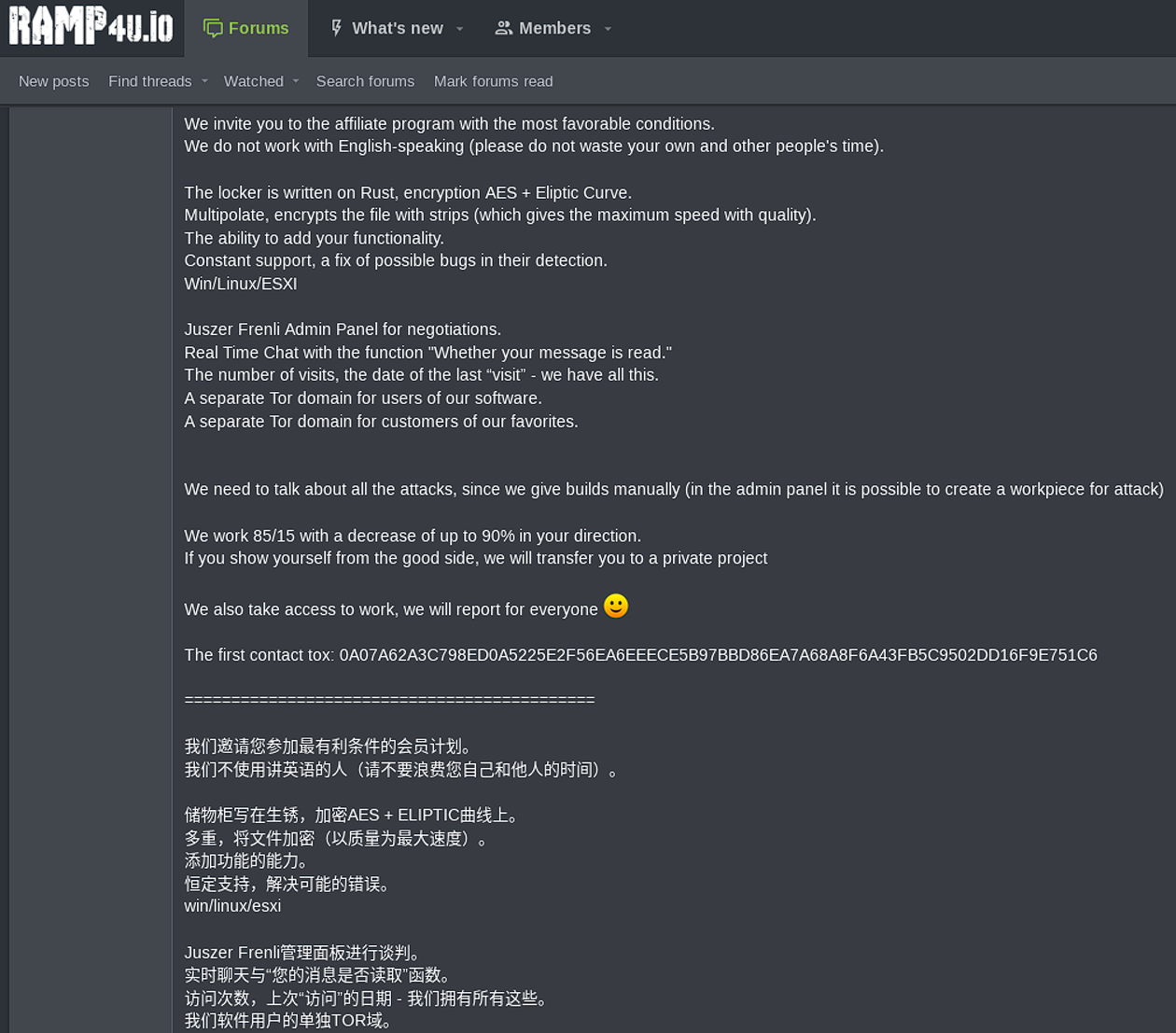

O ransomware Nevada começou a ser promovido nos fóruns RAMP darknet em 10 de dezembro de 2022, convidando cibercriminosos de língua russa e chinesa a se juntarem a ele para obter uma redução de 85% nos resgates pagos.

Para os afiliados que trazem muitas vítimas, Nevada diz que aumentará sua participação na receita para 90%.

O RAMP foi relatado anteriormente como um espaço onde hackers russos e chineses promovem suas operações de cibercrime ou se comunicam com colegas.

O ransomware Nevada apresenta um locker baseado em Rust, portal de bate-papo de negociação em tempo real, domínios separados na rede Tor para afiliados e vítimas.

.png)

Os pesquisadores da Resecurity analisaram o novo malware e publicaram um relatório sobre suas descobertas. Eles dizem que, embora o ransomware Nevada seja explícito sobre a exclusão de afiliados que falam inglês, os operadores estão abertos a fazer negócios com corretores de acesso controlados de qualquer lugar.

Segmentação de hosts do Windows

A variante do ransomware Nevada que se concentra em máquinas Windows é executada via console e oferece suporte a um conjunto de sinalizadores que dão a seus operadores algum controle sobre a criptografia:

- -arquivo > criptografar arquivo selecionado

- -dir > criptografar o diretório selecionado

- -sd > auto excluir depois de tudo feito

- -sc > excluir cópias de sombra

- -lhd > carregar unidades ocultas

- -nd > localizar e criptografar compartilhamentos de rede

- -sm > criptografia de modo seguro

Uma característica interessante do ransomware Nevada é o conjunto de localidades do sistema que ele poupa do processo de criptografia. Normalmente, as gangues de ransomware excluem vítimas na Rússia e nos países da CEI (Comunidade de Estados Independentes). Com esse malware, a lista se estende à Albânia, Hungria, Vietnã, Malásia, Tailândia, Turquia e Irã.

A carga útil usa MPR.dll para coletar informações sobre recursos de rede, adicionando diretórios compartilhados na fila de criptografia. Cada unidade, incluindo as ocultas, recebe uma letra e todos os arquivos nelas também são adicionados à fila.

Após esse estágio, o criptografador é instalado como um serviço e, em seguida, o sistema violado é reiniciado no modo de segurança do Windows com uma conexão de rede ativa.

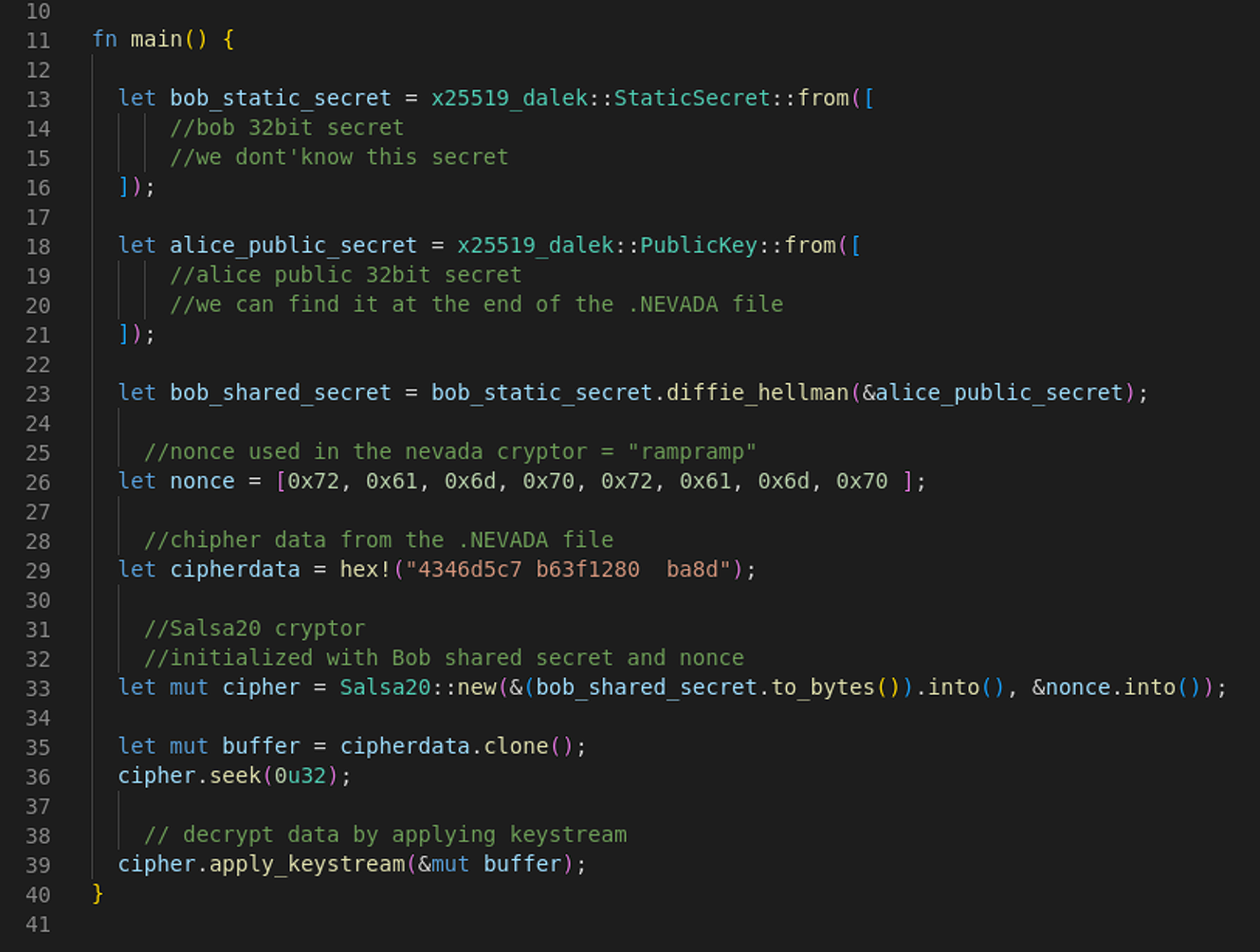

O locker usa o algoritmo Salsa20 para executar criptografia intermitente em arquivos maiores que 512 KB para criptografia mais rápida.

Executáveis, DLLs, LNKs, SCRs, URLs e arquivos INI nas pastas do sistema Windows e os arquivos de programas do usuário são excluídos da criptografia para evitar que o host da vítima não inicialize.

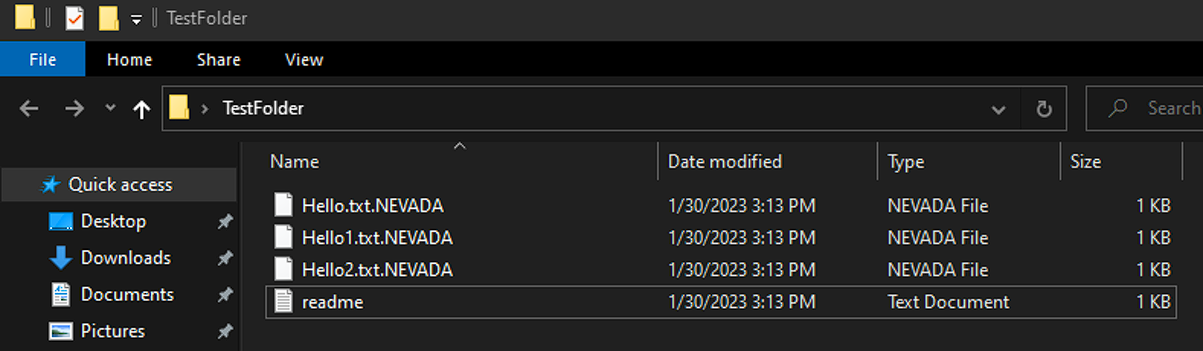

Arquivos criptografados são anexados à extensão de arquivo “.NEVADA” e cada pasta hospeda uma nota de resgate que dá às vítimas cinco dias para atender às demandas do agente da ameaça, caso contrário, seus dados roubados seriam publicados no site de vazamento de dados de Nevada.

.png)

Segmentação de sistemas VMware ESXi

A versão Linux/VMware ESXi do ransomware Nevada usa o mesmo algoritmo de criptografia (Salsa20) que a variante do Windows. Ele depende de uma variável constante, uma abordagem vista anteriormente no ransomware Petya .

O criptografador Linux segue o mesmo sistema de criptografia intermitente. criptografando totalmente apenas arquivos menores que 512 KB.

Provavelmente devido a um bug na versão do Linux, o ransomware Nevada pulará todos os arquivos com tamanho entre 512 KB e 1,25 MB, descobriu o pesquisador.

O locker Linux suporta os seguintes argumentos:

- -ajuda > ajuda

- -daemon > criação e lançamento de um serviço ‘nevada’

- -file > criptografar arquivo específico

- -dir > criptografar pasta específica

- -esxi > desativar todas as máquinas virtuais

Em sistemas Linux, a chave pública é armazenada no final do arquivo criptografado na forma de 38 bytes adicionais.

A Resecurity diz que as semelhanças compartilhadas com o ransomware Petya se estendem a bugs de implementação de criptografia que também podem possibilitar a recuperação da chave privada, o que permitiria recuperar os dados sem pagar o resgate.

O ransomware Nevada ainda está construindo sua rede de afiliados e corretores de acesso inicial, procurando por hackers habilidosos.

A Resecurity observou operadores de ransomware de Nevada comprando acesso a endpoints comprometidos e envolvendo uma equipe de pós-exploração dedicada para realizar a invasão.

Os pesquisadores observam que essa ameaça parece continuar crescendo e deve ser monitorada de perto.

Fonte: BleepingComputerVeja também:

- Interrupção massiva do Microsoft 365

- 10 violações de dados que são o pesadelo dos CISOs

- Ciberguerra na nuvem: como os ataques DDoS foram mitigados em 2022

- Pesquisa revela que 7 em cada 10 empresas pagam por ferramentas de IDM e não usam

- Maior evento sobre monitoramento da América Latina será realizado no Brasil em 2023

- Sistemas de segurança antigos podem ser alvo de ciberataques

- Apple corrige vulnerabilidade do iOS explorada em iPhones antigos

- Zendesk hackeado após funcionários caírem em ataque de phishing

- Sete passos para a criação de um plano de contingência

- Hackers usam anexos do Microsoft OneNote para espalhar malware

- Violação T-Mobile: episódio reforça a importância da proteção das APIs

- 19.000 roteadores Cisco expostos

Be the first to comment