Novo malware Mystic Stealer atinge 40 navegadores e 70 extensões. O malware também tem como alvo carteiras de criptomoedas, Steam e Telegram.

Descobriu-se que um novo malware para roubo de informações chamado Mystic Stealer rouba dados de cerca de 40 navegadores diferentes e mais de 70 extensões de navegadores da web.

Anunciado pela primeira vez em 25 de abril de 2023, por US$ 150 por mês, o malware também tem como alvo carteiras de criptomoedas, Steam e Telegram, e emprega mecanismos extensivos para resistir à análise.

“O código é fortemente ofuscado, fazendo uso de ofuscação de string polimórfica, resolução de importação baseada em hash e cálculo de constantes em tempo de execução”, disseram os pesquisadores da InQuest e Zscaler em uma análise publicada na semana passada.

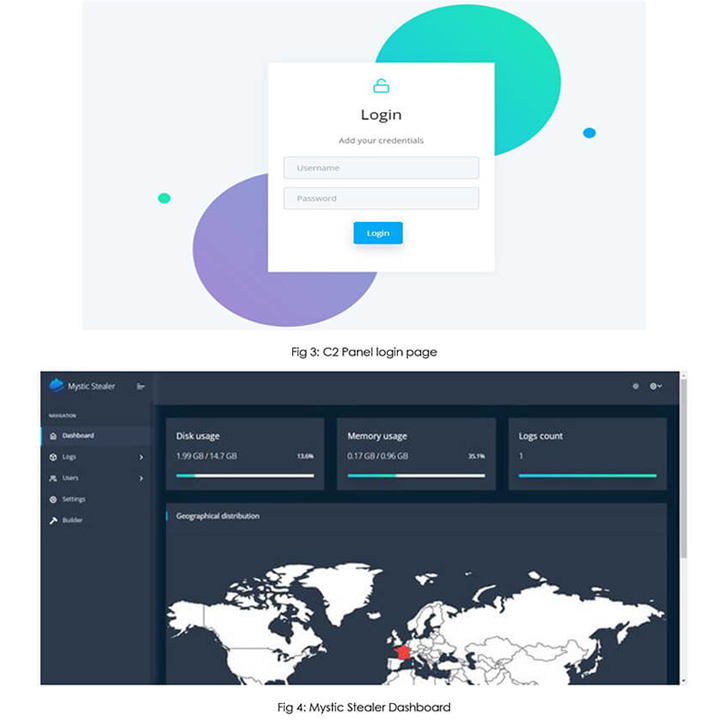

O Mystic Stealer, como muitas outras soluções de crimeware oferecidas para venda, concentra-se no roubo de dados e é implementado na linguagem de programação C. O painel de controle foi desenvolvido usando Python.

As atualizações do malware em maio de 2023 incorporam um componente de carregador que permite recuperar e executar cargas de próximo estágio obtidas de um servidor de comando e controle (C2), tornando-o uma ameaça mais formidável.

As comunicações C2 são obtidas usando um protocolo binário personalizado sobre TCP. Cerca de 50 servidores C2 operacionais foram identificados até o momento. O painel de controle, por sua vez, serve como interface para que os compradores do ladrão acessem registros de dados e outras configurações.

A empresa de segurança cibernética Cyfirma, que publicou uma análise simultânea do Mystic, disse: “o autor do produto convida abertamente sugestões para melhorias adicionais no ladrão” por meio de um canal dedicado do Telegram, indicando esforços ativos para cortejar a comunidade cibercriminosa.

“Parece claro que o desenvolvedor do Mystic Stealer está procurando produzir um ladrão a par das tendências atuais do espaço de malware enquanto tenta se concentrar na anti-análise e na evasão de defesa”, disseram os pesquisadores.

As descobertas surgem quando os infostealers emergiram como uma mercadoria quente na economia subterrânea, muitas vezes servindo como precursor, facilitando a coleta de credenciais para permitir o acesso inicial aos ambientes de destino.

Em outras palavras, os ladrões são usados como base por outros cibercriminosos para lançar campanhas motivadas financeiramente que empregam ransomware e elementos de extorsão de dados.

Apesar do pico de popularidade, o malware ladrão de prateleira não está apenas sendo comercializado a preços acessíveis para atrair um público mais amplo, mas também está evoluindo para se tornar mais letal, incluindo técnicas avançadas para passar despercebido.

A natureza volátil e em constante evolução do universo do ladrão é melhor exemplificada pela introdução constante de novas variedades, como Album Stealer , Aurora Stealer , Bandit Stealer , Devopt , Fractureiser e Rhadamanthys nos últimos meses.

Em mais um sinal das tentativas dos agentes de ameaças de escapar da detecção, ladrões de informações e trojans de acesso remoto foram observados empacotados em criptografadores como AceCryptor , ScrubCrypt (também conhecido como BatCloak) e Snip3 .

O desenvolvimento também vem quando a HP Wolf Security detalhou uma campanha do ChromeLoader de março de 2023 com o codinome Shampoo, projetada para instalar uma extensão maliciosa no Google Chrome e roubar dados confidenciais, redirecionar pesquisas e injetar anúncios na sessão do navegador da vítima.

“Os usuários encontraram o malware principalmente ao baixar conteúdo ilegal, como filmes (Cocaine Bear.vbs), videogames ou outros“, disse o pesquisador de segurança Jack Royer . “Esses sites induzem as vítimas a executar um VBScript malicioso em seus PCs, que aciona a cadeia de infecção”.

O VBScript então inicia o código do PowerShell capaz de encerrar todas as janelas existentes do Chrome e abrir uma nova sessão com a extensão não autorizada descompactada usando o argumento de linha de comando ” –load-extension “.

Ele também segue a descoberta de um novo trojan de malware modular batizado de Pikabot, que tem a capacidade de executar comandos arbitrários e injetar cargas fornecidas por um servidor C2, como o Cobalt Strike .

Descobriu-se que o implante, ativo desde o início de 2023, compartilha semelhanças com o QBot em relação aos métodos de distribuição, campanhas e comportamentos de malware, embora não haja evidências conclusivas conectando as duas famílias.

“Pikabot é uma nova família de malware que implementa um amplo conjunto de técnicas anti-análise e oferece recursos backdoor comuns para carregar shellcode e executar binários arbitrários de segundo estágio”, disse Zscaler .

Fonte: The Hacker News

Veja também:

- Compreendendo os controles criptográficos na segurança da informação

- Grafana adverte sobre bypass crítico de autenticação

- Proteção de dados: 83% das empresas de saúde devem aumentar os investimentos

- Como prevenir incidentes de dados pessoais no mercado financeiro?

- Qual é a diferença: Vulnerability Scan x Pen Test

- O seguro cibernético é mesmo necessário?

- ESG+T: Cibersegurança precisa participar das decisões

- ASUS alerta para correção de vulnerabilidades críticas

- Violação de dados envolvendo PWC cresce

- Brasil é o 4º no ranking dos países com mais APIs no mundo, mas proteção contra hackers ainda é desafio

- Cibersegurança: agilidade sim. Mas com visibilidade

- Solicitação de CPF nas farmácias: um risco para os titulares e para as próprias empresas

4 Trackbacks / Pingbacks