MS Teams armazena tokens de autenticação como texto não criptografado no Windows, Linux, Macs e a Microsoft não concorda com a gravidade do problema.

Os analistas de segurança encontraram uma vulnerabilidade de segurança grave no aplicativo de desktop do Microsoft Teams que fornece aos agentes de ameaças acesso a tokens de autenticação e contas com autenticação multifator (MFA) ativada.

O Microsoft Teams é uma plataforma de comunicação, incluída na família de produtos 365, usada por mais de 270 milhões de pessoas para troca de mensagens de texto, videoconferência e armazenamento de arquivos.

O problema de segurança recém-descoberto afeta as versões do aplicativo para Windows, Linux e Mac e se refere ao Microsoft Teams armazenando tokens de autenticação de usuário em texto não criptografado sem proteger o acesso a eles.

Um invasor com acesso local em um sistema onde o Microsoft Teams está instalado pode roubar os tokens e usá-los para fazer login na conta da vítima.

“Este ataque não requer permissões especiais ou malware avançado para escapar de grandes danos internos”, explica Connor Peoples, da empresa de segurança cibernética Vectra, em um relatório esta semana.

O pesquisador acrescenta que, ao assumir “o controle de assentos críticos – como o chefe de engenharia, CEO ou CFO de uma empresa – os invasores podem convencer os usuários a realizar tarefas prejudiciais à organização”.

Os pesquisadores da Vectra descobriram o problema em agosto de 2022 e o relataram à Microsoft. No entanto, a Microsoft não concordou com a gravidade do problema e disse que não atende aos critérios de correção.

Detalhes do problema

O Microsoft Teams é um aplicativo Electron, o que significa que é executado em uma janela do navegador, completo com todos os elementos exigidos por uma página da Web comum (cookies, strings de sessão, logs etc.).

O Electron não suporta criptografia ou locais de arquivos protegidos por padrão, portanto, embora a estrutura do software seja versátil e fácil de usar, ela não é considerada segura o suficiente para desenvolver produtos de missão crítica, a menos que uma ampla personalização e trabalho adicional sejam aplicados.

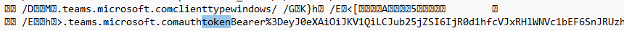

A Vectra analisou o Microsoft Teams enquanto tentava encontrar uma maneira de remover contas desativadas de aplicativos clientes e encontrou um arquivo ldb com tokens de acesso em texto não criptografado.

Além disso, os analistas descobriram que a pasta “Cookies” também continha tokens de autenticação válidos, juntamente com informações da conta, dados de sessão e tags de marketing.

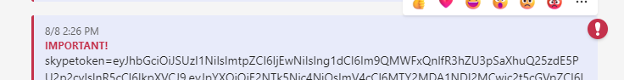

Por fim, a Vectra desenvolveu um exploit ao abusar de uma chamada de API que permite enviar mensagens para si mesmo. Usando o mecanismo SQLite para ler o banco de dados de cookies, os pesquisadores receberam os tokens de autenticação como uma mensagem em sua janela de bate-papo.

A maior preocupação é que essa falha seja abusada por malware de roubo de informações que se tornou um dos paylods mais comumente distribuídos em campanhas de phishing.

Usando esse tipo de malware, os agentes de ameaças poderão roubar os tokens de autenticação do Microsoft Teams e fazer login remotamente como usuário, ignorando a MFA e obtendo acesso total à conta.

Os ladrões de informações já estão fazendo isso para outros aplicativos, como Google Chrome, Microsoft Edge, Mozilla Firefox, Discord e muitos outros.

Mitigação de risco

Com um patch improvável de ser lançado, a recomendação da Vectra é que os usuários mudem para a versão do navegador do cliente Microsoft Teams. Ao usar o Microsoft Edge para carregar o aplicativo, os usuários se beneficiam de proteções adicionais contra vazamentos de token.

Os pesquisadores aconselham os usuários do Linux a mudar para um conjunto de colaboração diferente, especialmente desde que a Microsoft anunciou planos de parar de oferecer suporte ao aplicativo para a plataforma até dezembro.

Para aqueles que não podem mudar para uma solução diferente imediatamente, eles podem criar uma regra de monitoramento para descobrir processos que acessam os seguintes diretórios:

- [Windows] %AppData%\Microsoft\Teams\Cookies

- [Windows] %AppData%\Microsoft\Teams\Local Storage\leveldb

- [macOS] ~/Library/Application Support/Microsoft/Teams/Cookies

- [macOS] ~/Library/Application Support/Microsoft/Teams/Local Storage/leveldb

- [Linux] ~/.config/Microsoft/Microsoft Teams/Cookies

- [Linux] ~/.config/Microsoft/Microsoft Teams/Local Storage/leveldb

A BleepingComputer entrou em contato com a Microsoft sobre os planos da empresa de lançar uma correção para o problema e atualizará o artigo quando obtivermos uma resposta.

No dia 14/09 um porta-voz da Microsoft nos enviou o seguinte comentário sobre as descobertas da Vectra ao Bleeping Computer:

A técnica descrita não atende ao nosso padrão para atendimento imediato, pois exige que um invasor primeiro obtenha acesso a uma rede de destino.

Agradecemos a parceria da Vectra Protect na identificação e divulgação responsável desse problema e consideraremos abordá-lo em uma versão futura do produto.

Fonte: BleepingComputer

Veja também:

- Empresas podem esperar pagar mais pelo seguro cibernético até 2025

- Gangues de ransomware mudando para nova tática de criptografia intermitente

- Veja quais são as principais ameaças cibernéticas da atualidade

- NCC emite novo alerta de vírus

- Ransomware DEADBOLT volta e ataca dispositivos QNAP

- Bugs de firmware em computador HP não corrigidos

- Malware Linux é a nova tendência

- Ataque GIFShell cria shell reverso usando GIFs do MS Teams

- Instagram multado em € 405 milhões de euros por violação de privacidade

- Fortinet anuncia disponibilidade do FortiEDR no Google Cloud Marketplace

- The Forte Group, Organização de Mulheres líderes de nível sênior em SI

- Folha de dicas do Nmap

Be the first to comment